Программы-шифровальщики представляют серьезную угрозу для пользователей и организаций, шифруя важные файлы (документы, фотографии, базы данных) и требуя выкуп за их восстановление. Встроенные инструменты Windows, такие как Windows Defender, Controlled Folder Access, Software Restriction Policies, File Server Resource Manager и Volume Shadow Copy, позволяют эффективно противостоять этим угрозам. В этой статье мы рассмотрим, как настроить защиту от вирусов и шифровальщиков, минимизировать риски заражения и обеспечить восстановление данных.

Базовые меры защиты в Windows

Для предотвращения атак вирусов и шифровальщиков начните с активации и правильной настройки встроенных инструментов безопасности Windows, а также внедрения организационных мер. Основные шаги:

1. Убедитесь, что Windows Defender или сторонний антивирус активен и обновлен.

2. Активируйте брандмауэр Windows Defender для защиты сетевых соединений.

3. Включите Контроль учетных записей (UAC) для предотвращения несанкционированных изменений.

4. Регулярно устанавливайте обновления безопасности Windows.

5. Обновляйте сторонние приложения, установленные на компьютере.

6. Ограничьте использование учетных записей с правами локального администратора.

7. Настройте резервное копирование данных по правилу 3-2-1: три копии, два разных носителя, одна копия вне офиса.

Эти меры создают базовый уровень защиты и упрощают восстановление после атак.

Защита папок с помощью Controlled Folder Access

Функция Controlled Folder Access (CFA) в составе Windows Defender Exploit Guard предназначена для защиты файлов от шифровальщиков. Она отслеживает изменения в защищенных папках и блокирует попытки недоверенных приложений модифицировать файлы, уведомляя пользователя о подозрительных действиях.

Как включить Controlled Folder Access

По умолчанию CFA отключен в Windows 10/11. Для активации:

1. Откройте Конфиденциальность и защита → Безопасность Windows → Защита от вирусов и угроз → Управление защитой от программ-шантажистов.

2. Включите Контролируемый доступ к папкам.

3. По умолчанию защищаются стандартные папки: Документы, Изображения, Музыка, Видео и Рабочий стол.

4. Добавьте дополнительные папки через Защищенные папки.

5. Разрешите доверенные приложения в разделе Разрешить приложению доступ через контролируемый доступ.

Настройка через PowerShell

Для автоматизации настройки используйте команды:

Set-MpPreference -EnableControlledFolderAccess Enabled

Add-MpPreference -ControlledFolderAccessProtectedFolders "C:\Docs"

Add-MpPreference -ControlledFolderAccessAllowedApplications "C:\Program Files (x86)\Notepad++\notepad++.exe"

Настройка через GPO

В домене Active Directory настройте CFA через групповые политики:

— Путь: Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Антивирус программа Microsoft Defender → Exploit Guard в Windows Defender → Контролируемый доступ к папкам.

— Включите политику и укажите защищенные папки и приложения.

Примечание: CFA работает только при активном Windows Defender. Если используется сторонний антивирус, функция будет недоступна.

Блокировка вирусов с помощью Software Restriction Policies

Software Restriction Policies (SRP) позволяют ограничить запуск исполняемых файлов, предотвращая выполнение вредоносных программ. В корпоративной среде SRP часто используется для создания белого списка разрешенных приложений.

Настройка SRP через GPO

1. Откройте консоль gpmc.msc и создайте новую GPO.

2. Перейдите в Конфигурация компьютера → Параметры Windows → Параметры безопасности → Политики ограниченного использования программ.

3. Создайте новые правила в разделе Дополнительные правила.

4. По умолчанию SRP работает в режиме черного списка. Для перехода в режим белого списка:

— В разделе Уровни безопасности выберите Запрещено и установите как значение по умолчанию.

5. Создайте правила, разрешающие запуск файлов из системных каталогов:

— %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRoot%

— %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramFilesDir%

Дополнительно:

— %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\CommonFilesDir%

— %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\CommonFilesDir (x86)%

— %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\CommonW6432Dir%

— %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramFilesDir (x86)%

— %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramW6432Dir%

6. Добавьте пути к другим разрешенным приложениям.

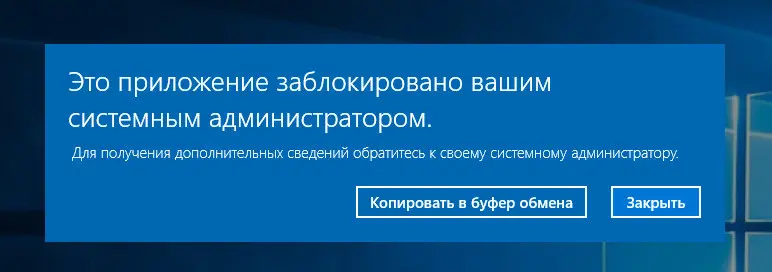

После применения GPO запуск программ из неразрешенных каталогов будет заблокирован с ошибкой: «Это приложение заблокировано системным администратором».

Защита сетевых папок с помощью FSRM

На файловых серверах Windows Server используйте File Server Resource Manager (FSRM) для защиты сетевых папок от шифровальщиков. FSRM позволяет блокировать создание файлов с неразрешенными расширениями.

Установка и настройка FSRM

1. Установите роль FSRM:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

2. Откройте Диспетчер ресурсов файлового сервера → Управление блокировкой файлов сервера.

3. Создайте новую группу файлов:

— В разделе Группы файлов добавьте группу All Files с маской *.*.

4. Настройте фильтр для сетевой папки:

— В разделе Фильтры блокировки файлов выберите Создать фильтр файлов.

— Укажите путь к папке и выберите тип Активный.

— Выберите группу файлов All Files.

5. Создайте исключения:

— В разделе Исключения фильтров файлов укажите разрешенные типы файлов.

6. Настройте уведомления по email или в журнал событий для попыток создания запрещенных файлов.

Теперь FSRM будет блокировать создание любых файлов, кроме разрешенных, предотвращая действия шифровальщиков.

Восстановление данных с помощью VSS

Теневые копии Volume Shadow Copy Service (VSS) позволяют восстановить файлы, зашифрованные шифровальщиками. Для настройки:

1. Убедитесь, что служба VSS включена:

— В gpmc.msc настройте Конфигурация компьютера → Параметры Windows → Параметры безопасности → Службы системы → Volume Shadow Copy → Автоматический запуск.

2. Скопируйте утилиту vshadow.exe из Windows SDK в %SystemRoot%\System32 на клиентских компьютерах (можно через GPO).

3. Настройте регулярное создание теневых копий через PowerShell:

$HDDs = Get-WmiObject -Query "SELECT * FROM Win32_LogicalDisk WHERE DriveType = 3"

foreach ($HDD in $HDDs) {

$Drive = $HDD.DeviceID

$vssadminEnable = "vssadmin.exe Resize ShadowStorage /For=$Drive /On=$Drive /MaxSize=10%"

$vsscreatess = "vshadow.exe -p $Drive"

cmd /c $vssadminEnable

cmd /c $vsscreatess

}

4. Для восстановления файлов:

— Выведите список теневых копий:

vssadmin.exe list shadows

— Смонтируйте снимок:

vshadow -el={6bd666ac-4b42-4734-8fdd-fab64925c66c},S:

Комбинированное использование Windows Defender, Controlled Folder Access, Software Restriction Policies, FSRM и VSS создает многоуровневую защиту от вирусов и шифровальщиков. Регулярное обновление систем, ограничение прав пользователей и резервное копирование данных минимизируют риски и упрощают восстановление. Проверьте настройки безопасности и протестируйте восстановление из теневых копий, чтобы быть готовым к возможным атакам.