В данной статье покажем практические шаги по включению MFA (многофакторной аутентификации) для персональных и корпоративных учётных записей Microsoft, настройка обязательной регистрации методов проверки, внедрение «Безопасности по умолчанию» и политик Условного доступа. Приведены рекомендации по надежным методам (Microsoft Authenticator, FIDO2, Windows Hello) и меры для защиты учётных записей администраторов.

Почему необходимо включить MFA

Пароль сам по себе недостаточно защищает учётную запись — взломы происходят через фишинг, подбор паролей и повторное использование утерянных паролей. MFA добавляет второй (и более надёжный) фактор, что существенно снижает риск компрометации.

Для корпоративных сред включение MFA — обязательная практика безопасности и требование многих нормативов.

Базовые понятия и методы MFA

Основные методы многофакторной аутентификации:

– Приложение для проверки подлинности (Microsoft Authenticator) — одно из самых удобных и безопасных средств.

– Аппаратные ключи FIDO2 (например, YubiKey) — самый надёжный фактор без использования SMS.

– Windows Hello (лицо/отпечаток/ПИН) — быстрый и безопасный локальный фактор на устройствах Windows.

– SMS и голосовые звонки — подходят как резервный вариант, но менее безопасны.

– Пароли приложений (app passwords) — только для старых приложений, которые не поддерживают MFA.

Включение MFA для персональной учётной записи Microsoft (по шагам)

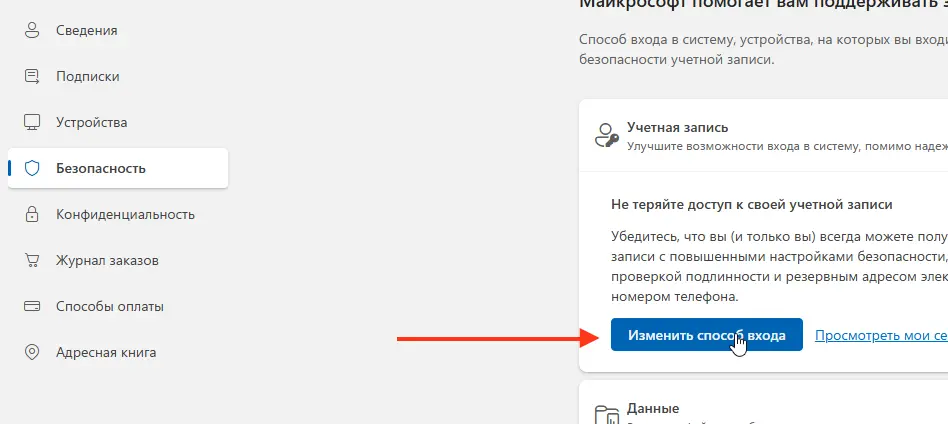

1. Откройте: https://account.microsoft.com/security и войдите в учётную запись Microsoft.

2. Перейдите в раздел Безопасность → Изменить способ входа.

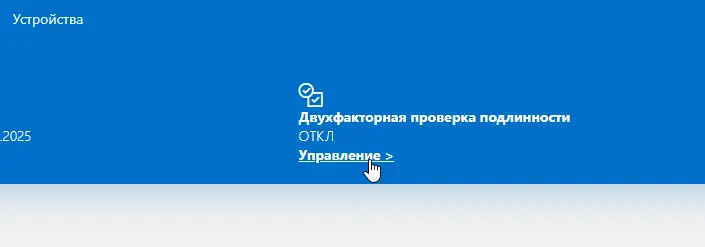

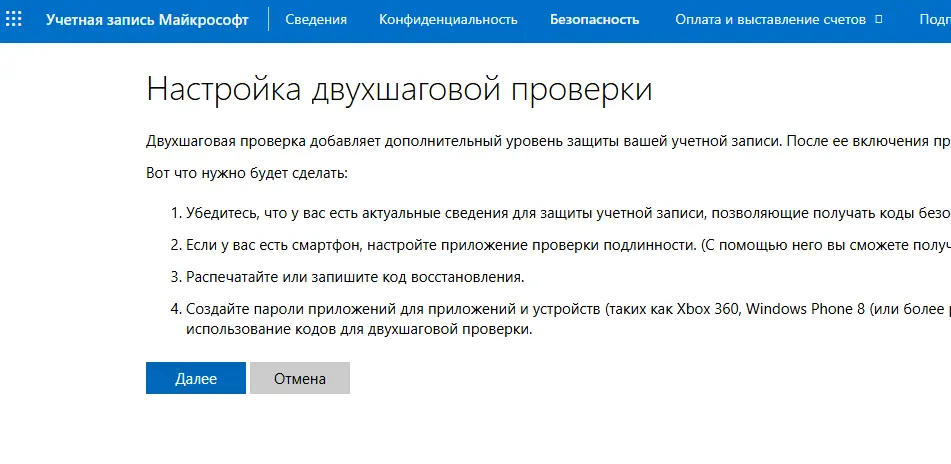

3. Включите Двухэтапную проверку подлинности (Two-step verification / Двухфакторная проверка).

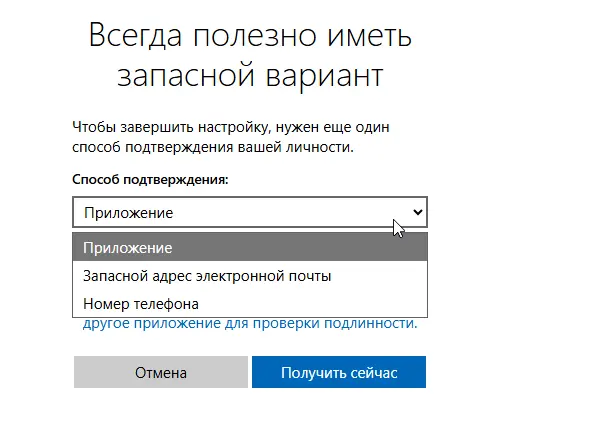

4. Добавьте способы подтверждения: приложение для проверки подлинности, номер телефона, резервный адрес электронной почты.

5. Настройте Microsoft Authenticator: установите приложение, выберите «Добавить учётную запись», отсканируйте QR-код и подтвердите.

6. Сохраните резервные коды восстановления и настройте запасной способ входа.

Рекомендации для персональных учётных записей

– Использовать Microsoft Authenticator как основной метод.

– Зарегистрировать аппаратный ключ FIDO2, если он доступен.

– Убедиться, что резервные способы (телефон, запасной E‑mail) актуальны.

Внедрение MFA в организации (Microsoft Entra ID)

Для корпоративных учётных записей основная платформа — Microsoft Entra ID (ранее Azure Active Directory). Существует два основных подхода для массового включения многофакторной аутентификации (MFA):

1. Security Defaults — преднастроенный набор базовых мер защиты, включающий обязательную регистрацию MFA и блокировку устаревшей аутентификации.

2. Conditional Access Policies — гибкий и управляемый механизм, который позволяет создавать точечные правила доступа для разных групп пользователей и приложений.

Включение Security Defaults

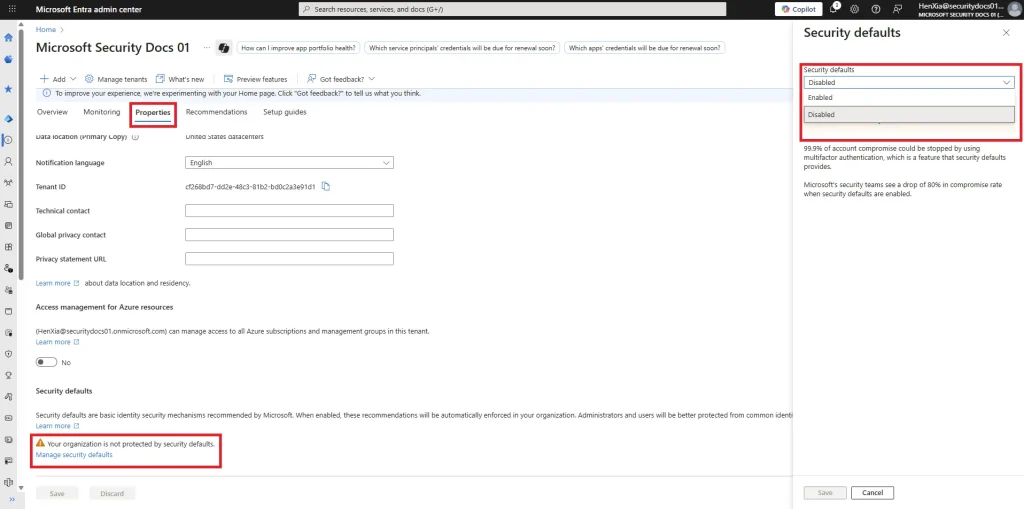

1. Перейдите на портал администрирования Microsoft Entra admin center — https://entra.microsoft.com

2. Откройте раздел Properties (Свойства) вашей организации.

3. Найдите параметр Manage Security Defaults и установите значение Security Defaults: Enabled.

– После включения Microsoft потребует, чтобы все пользователи зарегистрировали методы многофакторной аутентификации, а администраторы использовали MFA при каждом входе.

– Преимущество: быстрое внедрение и отсутствие необходимости настраивать политики вручную.

– Ограничение: невозможность задать исключения или индивидуальные условия.

Настройка Conditional Access Policies

Функция Conditional Access позволяет управлять доступом на основе условий: типа пользователя, местоположения, уровня риска, устройства и других факторов. Этот подход подходит для организаций, которым требуется гибкий контроль.

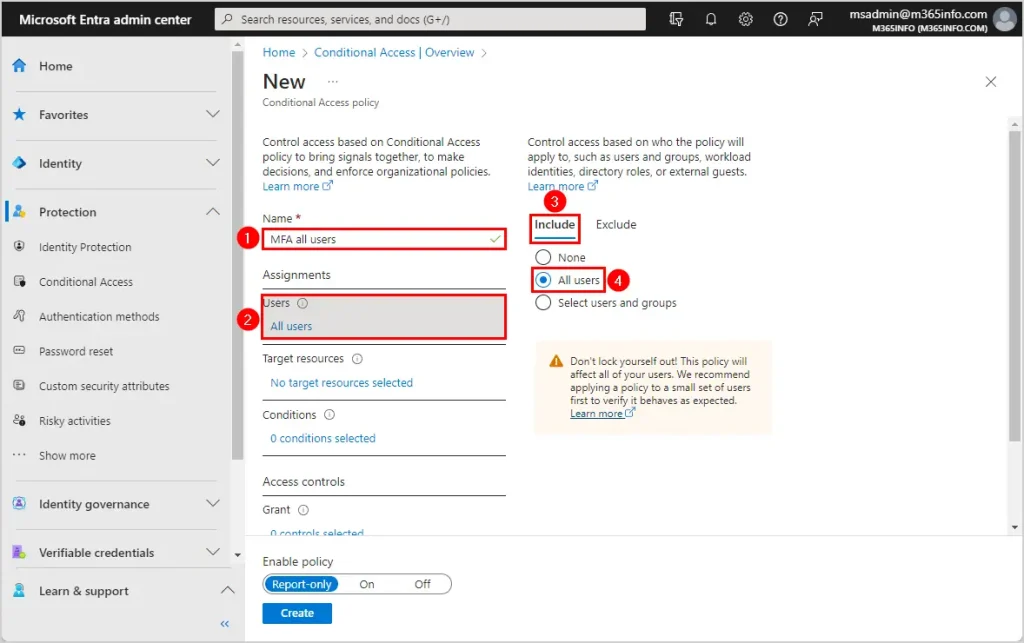

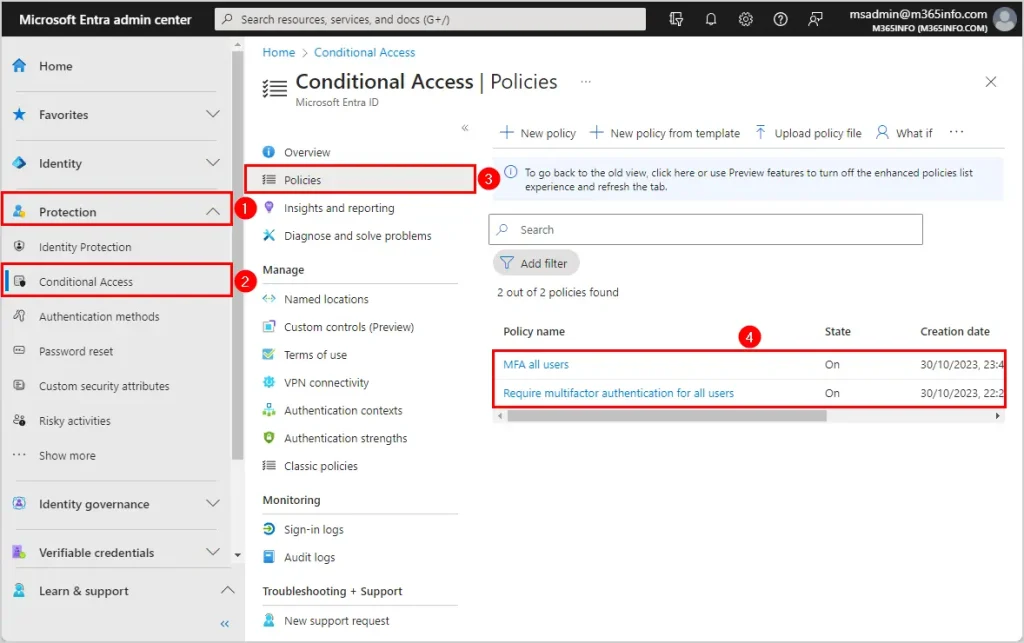

1. На портале Microsoft Entra admin center перейдите в раздел Protection → Conditional Access.

2. Нажмите New policy и задайте имя для новой политики (например, «Require MFA for all users»).

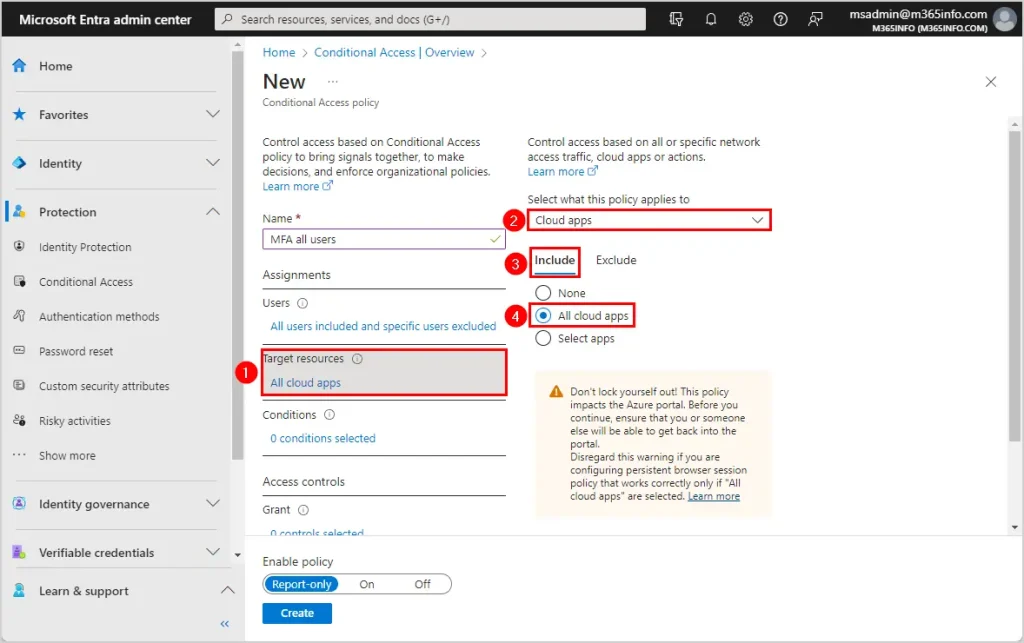

3. В разделе Assignments определите область действия — Users or workload identities (все пользователи или выбранные группы) и Cloud apps or actions (все приложения или конкретные сервисы, например Microsoft 365).

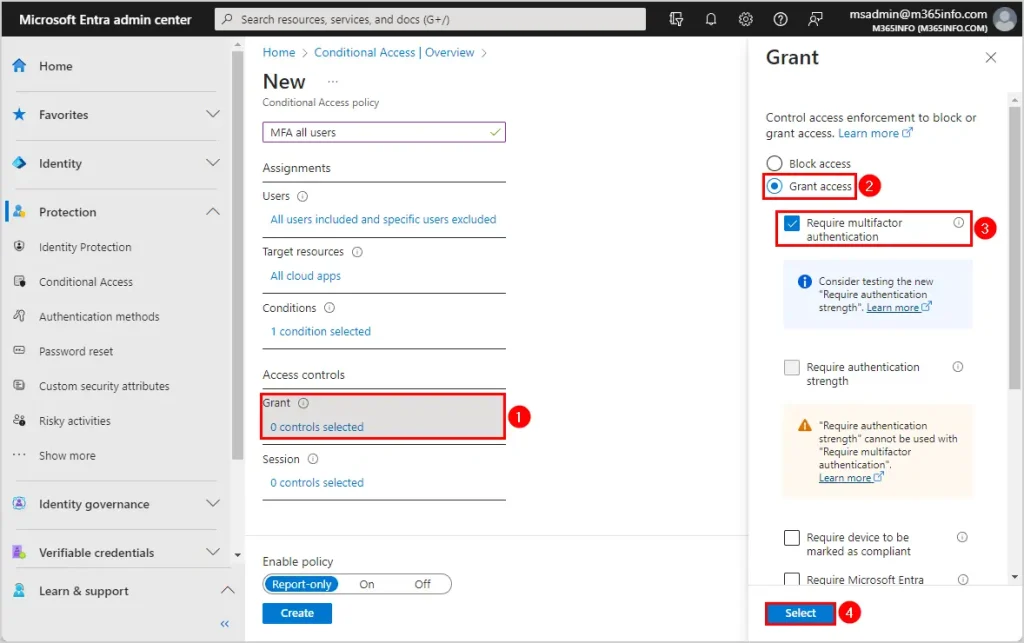

4. В блоке Access controls → Grant выберите Require multi-factor authentication и подтвердите.

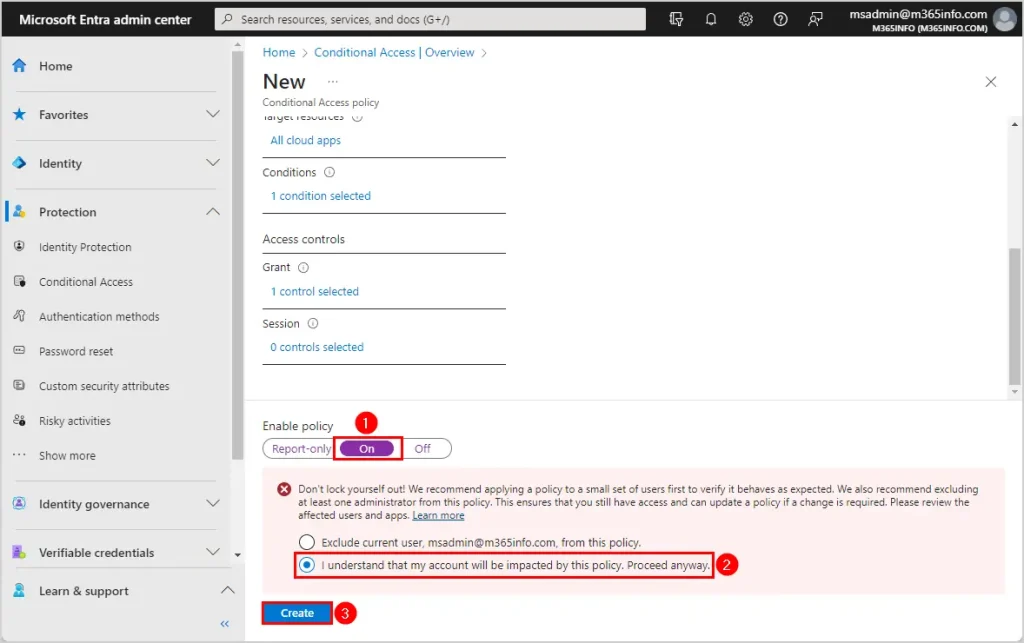

5. Установите политику в режим On и сохраните изменения.

6. Перед массовым развертыванием рекомендуется протестировать политику на небольшой пилотной группе.

Практические рекомендации для организаций

1. Оставляйте одну «break-glass» учётную запись с MFA, хранящую данные для аварийного доступа в безопасном месте.

2. Принудительно регистрируйте методы MFA через страницу Security info — https://mysignins.microsoft.com/security-info

3. Используйте FIDO2 security keys и приложение Microsoft Authenticator как основные методы проверки подлинности.

4. Блокируйте устаревшие протоколы входа с помощью отдельной политики Block legacy authentication.

Эти инструменты позволяют централизованно контролировать требования MFA, обеспечивая высокий уровень безопасности и соответствие корпоративным стандартам.

Дополнительные меры безопасности

– Отключить учетные записи с правами администратора, если они не нужны; обязательно требовать MFA для всех административных ролей.

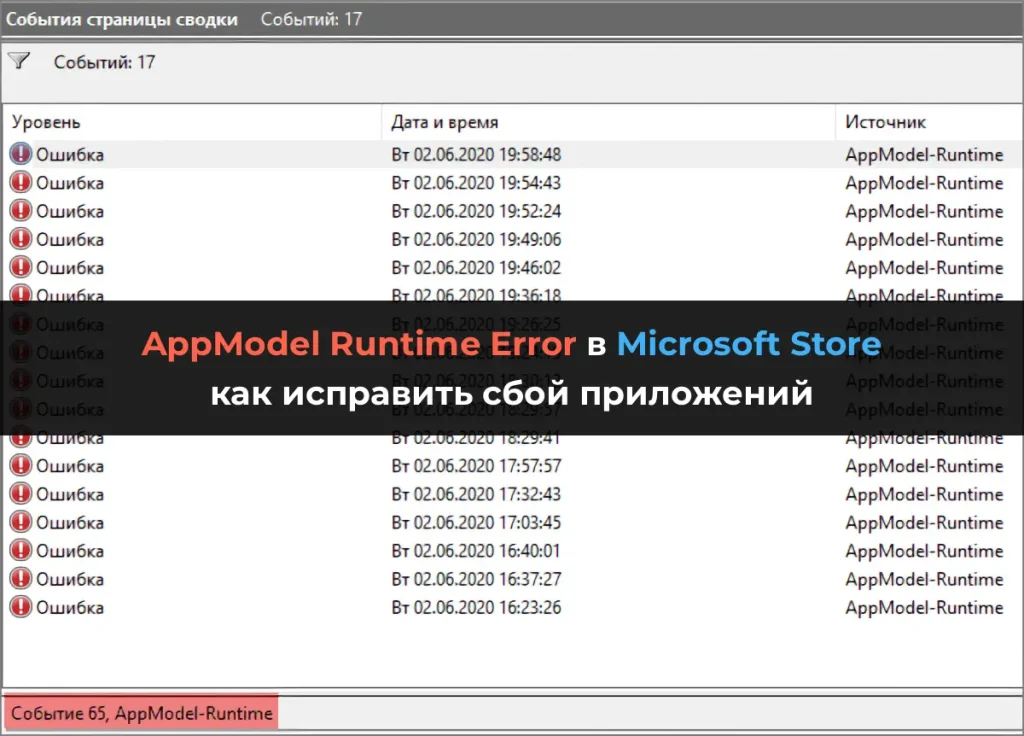

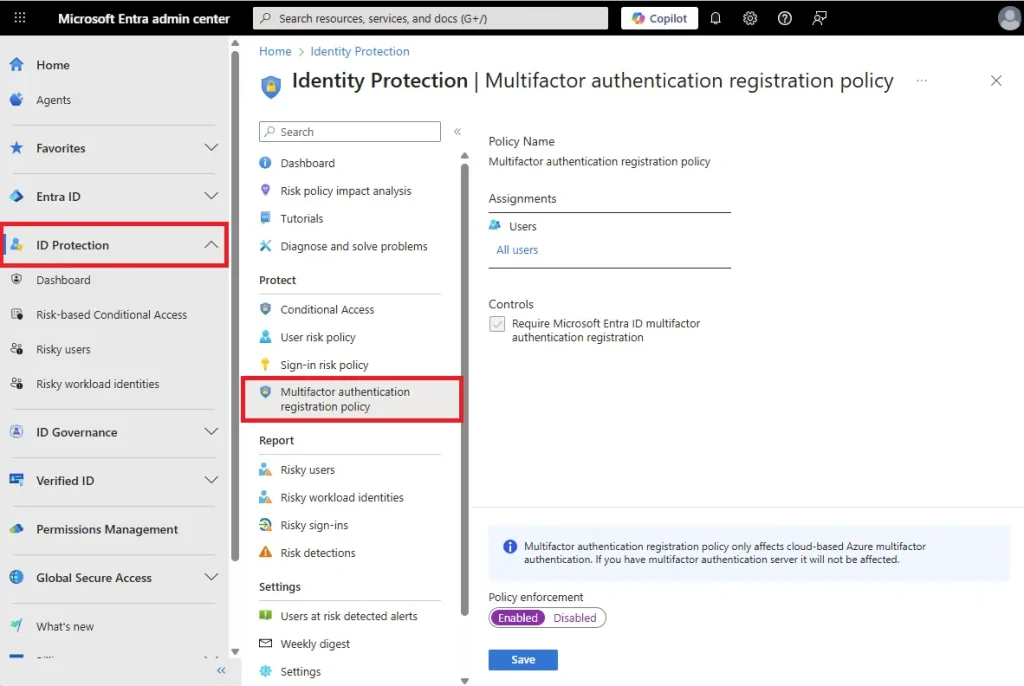

– Включить отслеживание рисков и «Защиту идентичности» (Identity Protection) для обнаружения подозрительной активности и внедрения условий MFA при повышенном риске.

– Настроить отчёты и оповещения о регистрации и отказах при входе.

Управление и поддержка пользователей

– Подготовить инструкцию: как установить Microsoft Authenticator и зарегистрировать учётную запись.

– Организовать резервные механизмы восстановления (резервные коды, запасной телефон, служба поддержки).

– Планировать этапы внедрения: пилот → пофункциональный разворот → полный разворот.

Частые проблемы и их решения

– Проблема: пользователь не может зарегистрировать Authenticator.

– Решение: проверить доступ к сети, обновления приложения, очистить кэш и повторить регистрацию.

– Проблема: устарелые приложения не поддерживают MFA.

– Решение: использовать пароли приложений или модернизировать приложения; по возможности блокировать устаревшую аутентификацию.

Включение MFA — ключевой этап повышения защиты учётных записей Microsoft как для частных пользователей, так и для организаций. Применение «Безопасности по умолчанию» даёт быстрый выигрыш, а Условный доступ обеспечивает гибкую и управляемую политику. Рекомендуется использовать Microsoft Authenticator и FIDO2-ключи, отключать устаревшие протоколы и обязательно защищать административные учётные записи.