При подключении нового USB устройства к компьютеру, Windows автоматически определяет устройство и устанавливает соответствующий драйвер, что позволяет пользователю сразу же начать использовать накопитель. Однако, если политика безопасности вашей организации требует запрета использования переносных USB накопителей (флешек, USB HDD, SD-карт и т.д.), вы можете заблокировать это поведение. В этой статье мы расскажем, как заблокировать использование внешних USB накопителей в Windows, запретить запись данных на подключенные флешки и запуск исполняемых файлов с помощью групповых политик (GPO).

Приобрести оригинальные ключи активации Windows Server всегда можно у нас в каталоге, от 1190 ₽

Windows позволяет гибко управлять доступом к внешним накопителям (USB, CD/DVD и др.) с помощью групповых политик Active Directory. При этом не требуется отключать USB порты через BIOS. Политики позволяют заблокировать только USB накопители, оставляя доступными другие устройства, такие как мыши, клавиатуры, принтеры и USB адаптеры.

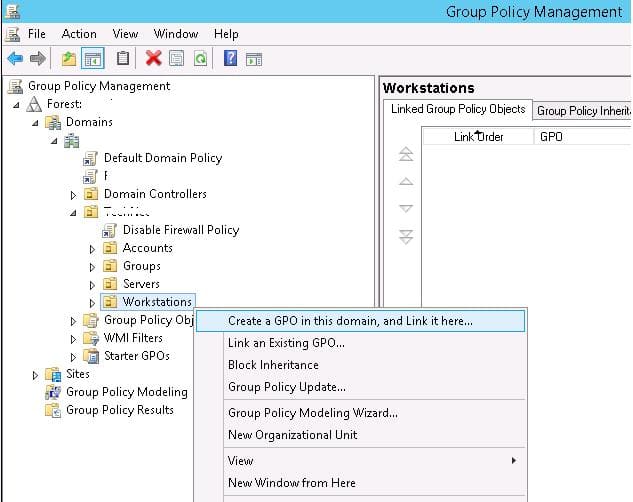

В этом примере мы покажем, как заблокировать USB накопители на всех компьютерах в доменной OU с именем Workstations (можно также применить политику ко всему домену, но это затронет в том числе серверы и другие устройства).

1. Откройте консоль управления доменными GPO (gpedit.msc);

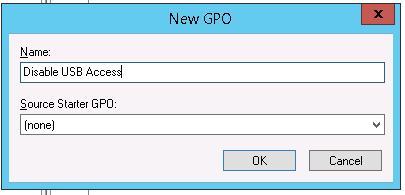

2. Найдите в структуре Organizational Unit контейнер Workstations, щелкните правой кнопкой мыши и создайте новую политику (Create a GPO in this domain and Link it here);

3. Задайте имя политики — Disable USB Access;

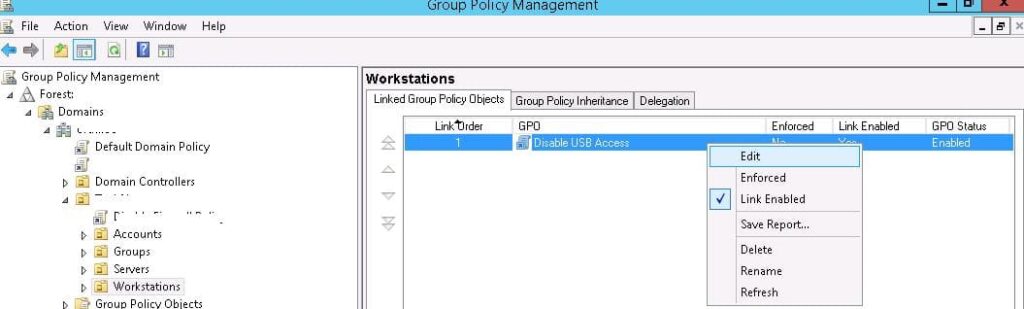

4. Перейдите в режим редактирования GPO (Edit).

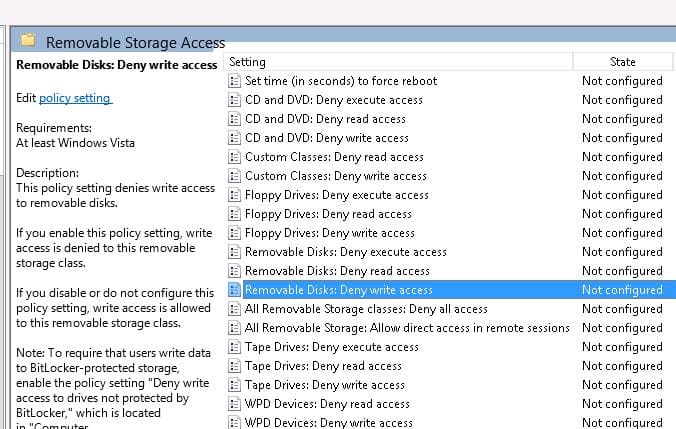

Настройки для блокировки внешних накопителей можно найти как в разделе для пользователей, так и для компьютеров:

— User Configuration > Policies > Administrative Templates > System > Removable Storage Access (Конфигурация пользователя > Административные шаблоны > Система >Доступ к съемным запоминающим устройствам)

— Computer Configuration > Policies > Administrative Templates > System > Removable Storage Access (Конфигурация компьютера-> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам)

Если вы хотите заблокировать USB накопители для всех пользователей компьютера, настройте параметры в разделе Computer Configuration.

Политики для блокировки классов устройств

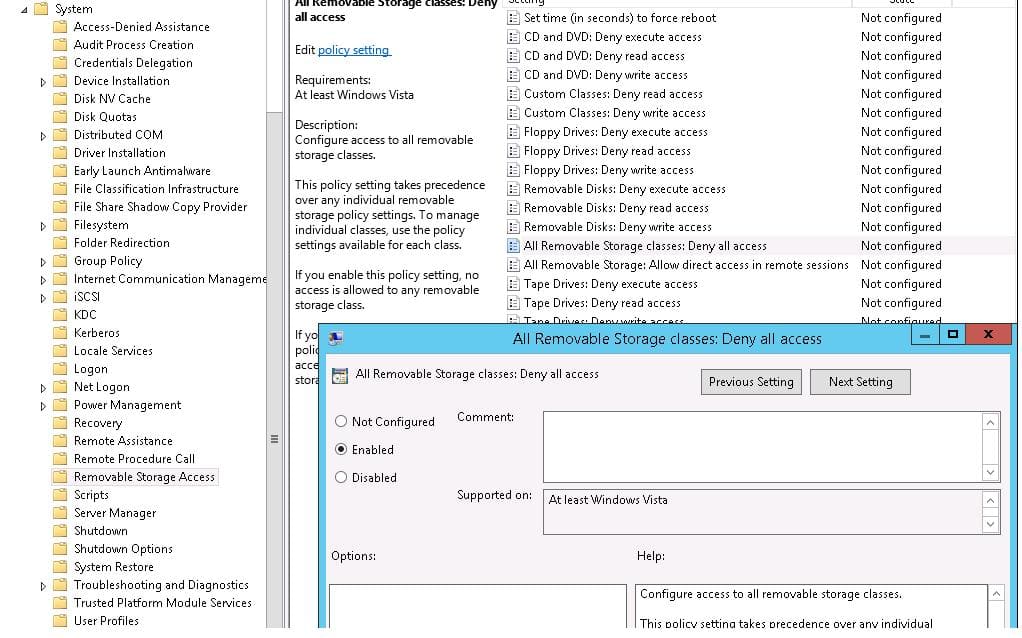

В разделе Removable Storage Access вы найдете несколько политик для отключения доступа к различным классам устройств:

— CD and DVD: Deny execute access – Запретить выполнение

— CD and DVD: Deny read access – Запретить чтение

— CD and DVD: Deny write access – Запретить запись

— Removable Disks: Deny execute access – Запретить выполнение

— Removable Disks: Deny read access – Запретить чтение

— Removable Disks: Deny write access – Запретить запись

— All Removable Storage Classes: Deny All Access – Полный запрет доступа ко всем внешним устройствам хранения.

Для полной блокировки доступа ко всем внешним накопителям настройте политику All Removable Storage Classes: Deny All Access в состояние Enable.

Как вы видите, для каждого класса устройств вы можете запретить запуск исполняемых файлов (защита от вирусов), запретить чтение данных и запись/редактирование информации на внешнем носителе.

Максимальная ограничительная политика — All Removable Storage Classes: Deny All Access (Съемные запоминающие устройства всех классов: Запретить любой доступ) позволяет полностью запретить доступ к любым типам внешних устройств хранения. Чтобы включить эту политику, откройте её и переведите в состояние Enable.

All Removable Storage Classes: Deny All Access

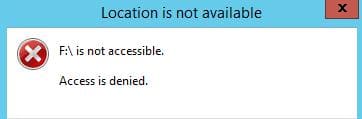

После настройки политики и обновления параметров GPO на клиентах (gpupdate /force) внешние подключаемые устройства (не только USB устройства, но и любые внешние накопители) будут определяться ОС, но при попытке их открыть появится ошибка доступа:

Location is not available

Drive is not accessible. Access is denied

USB Location is not available

Совет: Аналогичное ограничение можно задать через реестр, создав в ветке HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE) \Software\Policies\Microsoft\Windows\RemovableStorageDevices ключ Deny_All типа Dword со значением 00000001.

В этом же разделе политик можно настроить более гибкие ограничения на использование внешних USB накопителей.

К примеру, вы можете запретить запись данных на USB флешки и другие типы USB накопителей. Для этого включите политику Removable Disk: Deny write access (Съемные диски: Запретить запись).

Removable Disk: Deny write access

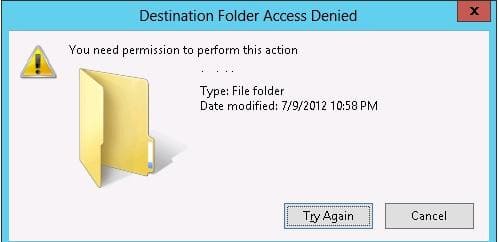

После этого пользователи смогут читать данные с USB флешки, но при попытке записать на неё информацию, они получат ошибку доступа:

Destination Folder Access Denied

You need permission to perform this action

Destination Folder Access Denied

С помощью политики Removable Disks: Deny execute access (Съемные диски: Запретить выполнение) можно запретить запуск исполняемых файлов и скриптов с USB дисков.

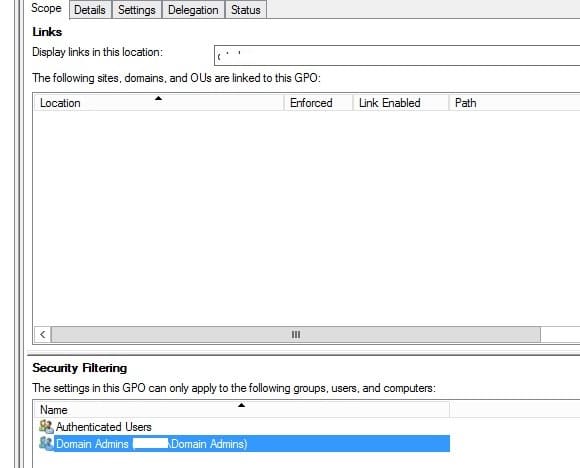

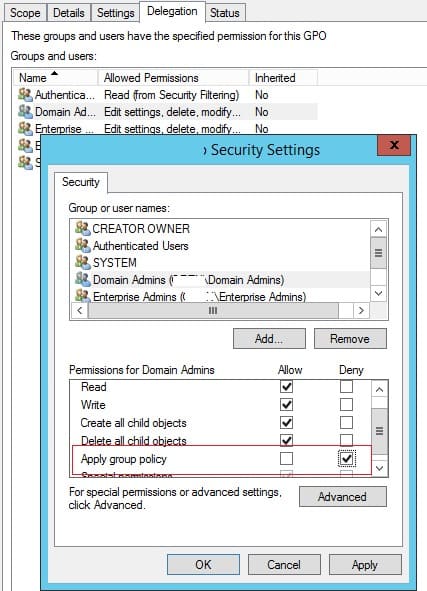

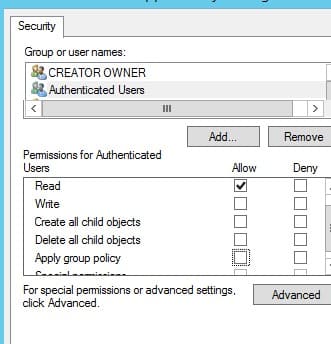

Часто необходимо заблокировать использование USB накопителей для всех пользователей, кроме администраторов. Это можно сделать с помощью Security Filtering GPO.

1. Найдите политику Disable USB Access в консоли Group Policy Management;

2. В разделе Security Filtering добавьте группу Domain Admins;

3. Перейдите на вкладку Delegation, нажмите Advanced и укажите, что группе Domain Admins запрещено применение этой GPO (пункт Apply group policy – Deny).

Может быть другая задача — нужно разрешить использование внешних USB накопителей всем, кроме определённой группы пользователей. Создайте группу безопасности “Deny USB” и добавьте эту группу в настройках безопасности политики. Для этой группы выставите разрешения на чтение и применение GPO, а у группы Authenticated Users или Domain Computers оставить только разрешение на чтение (сняв галку у пункта Apply group policy).

Добавьте пользователей, которым нужно заблокировать доступ к USB флешкам и дискам в эту группу AD.

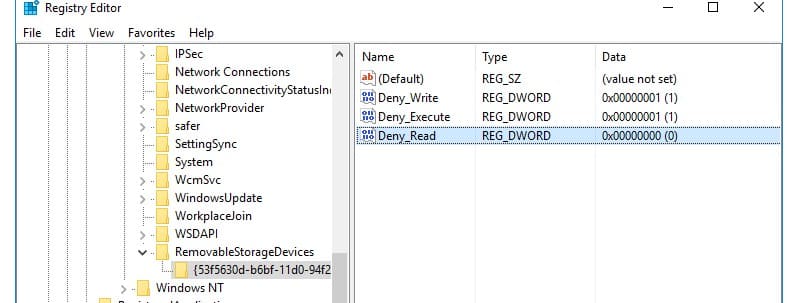

Вы можете управлять доступом к USB устройствам с помощью реестра. Для этого в ветке HKLM\SOFTWARE\Policies\Microsoft\Windows\RemovableStorageDevices создайте раздел с именем класса устройства, к которому хотите ограничить доступ, и добавьте параметры:

— Deny_Read – запретить чтение

— Deny_Write – запретить запись

— Deny_Execute – запретить выполнение

Задайте значение 1 для блокировки или 0 для разрешения доступа.

Вы можете создать эти ключи реестра и параметры вручную. На скриншоте ниже мы создали ключ RemovableStorageDevices, а в нем подраздел с именем {53f5630d-b6bf-11d0-94f2-00a0c91efb8b}. С помощью REG_DWORD параметров мы запретили запись и запуск исполняемых файлов с USB накопителей.

Запрет использования USB накопителей вступит в силу немедленно после внесения изменения (не нужно перезагружать компьютер). Если USB флешка подключена к компьютеру, она будет доступна до тех пор, пока ее не переподключат.

Чтобы быстро заблокировать чтение и запись данных на USBнакопители в Windows, можно выполнить такой PowerShell скрипт:

$regkey='HKLM:\Software\Policies\Microsoft\Windows\RemovableStorageDevices\{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}'

$exists = Test-Path $regkey

if (!$exists) {

New-Item -Path 'HKLM:\Software\Policies\Microsoft\Windows\RemovableStorageDevices' -Name '{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}' -Force | Out-Null

}

New-ItemProperty -Path $regkey -Name 'Deny_Read -Value 1 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path $regkey -Name 'Deny_Write' -Value 1 -PropertyType 'DWord' -Force | Out-Null

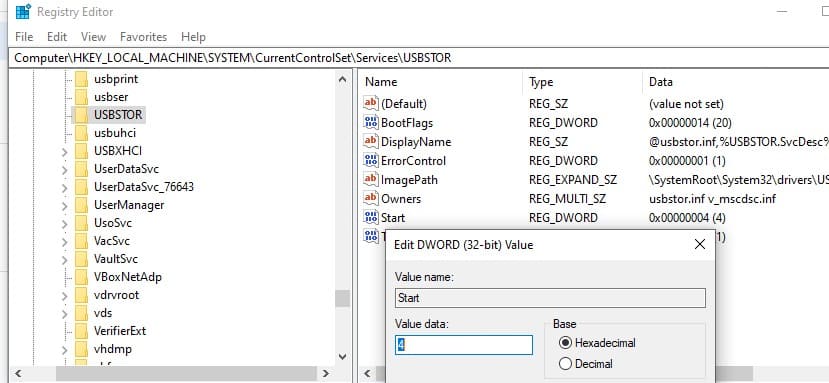

Чтобы полностью отключить драйвер USBSTOR, измените значение параметра Start в ветке реестра:

HKLM\SYSTEM\CurrentControlSet\Services\USBSTOR

Установите значение на 4 для отключения драйвера:

Set-ItemProperty "HKLM:\SYSTEM\CurrentControlSet\Services\USBSTOR" -name Start -Value 4

После этого перезагрузите компьютер. Теперь подключенные USB устройства не будут отображаться в проводнике или консоли управления дисками.

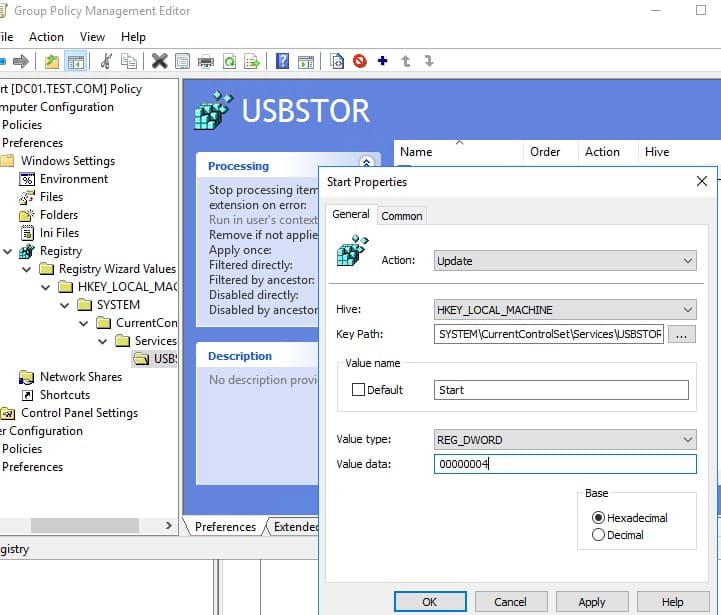

С помощью Group Policy Preferences вы можете отключить запуск драйвера USBSTOR на компьютерах домена. Для этого нужно внести изменения в реестр через GPO.

Эти настройки можно распространить на все компьютеры. Создайте новую групповую политику, назначьте ее на OU с компьютерами и в разделе Computer Configuration > Preferences > Windows Settings > Registry создайте новый параметр со значениями:

Action: Update

Hive: HKEY_LOCAK_MACHINE

Key path: SYSTEM\CurrentControlSet\Services\USBSTOR

Value name: Start

Value type: REG_DWORD

Value data: 00000004

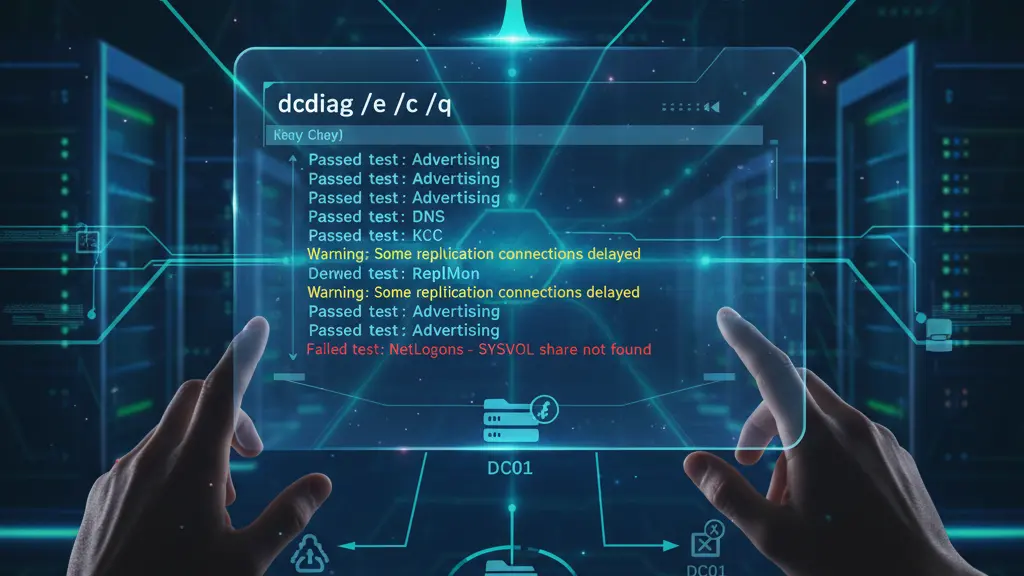

Для анализа блокирующих политик может понадобиться информация о подключенных к компьютеру USB накопителях.

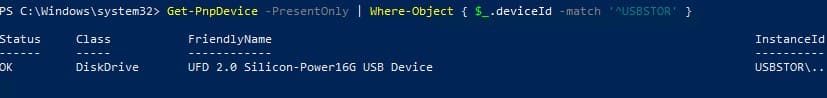

1. Чтобы вывести список USB накопителей, подключенных прямо сейчас, выполните команду PowerShell:

Get-PnpDevice -PresentOnly | Where-Object { $_.deviceId -match '^USBSTOR' }.

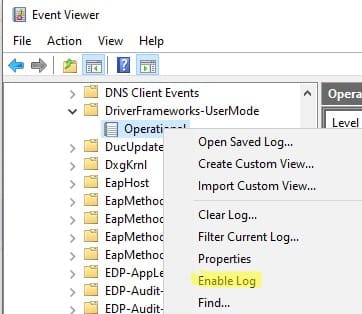

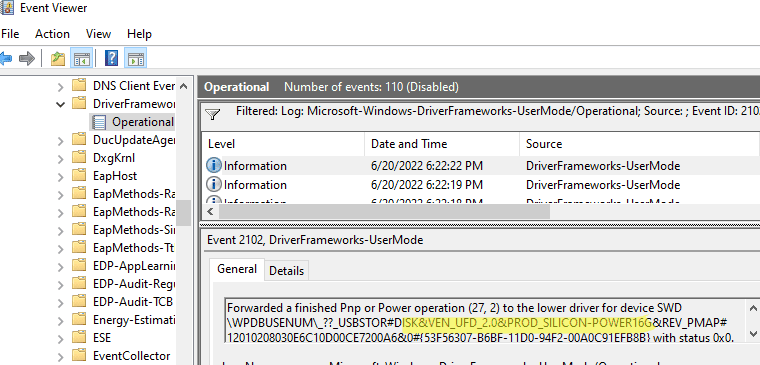

2. Чтобы включить запись событий подключения/отключения USB устройств, перейдите в Event Viewer > Application and Services Logs > Windows > Microsoft-Windows-DriverFrameworks-UserMode > Operational. Активируйте журнал событий вручную (Enable Log) или через GPO.

Событие с EventID 2003 указывает на время подключения, а EventID 2102 — на время отключения USB накопителя.

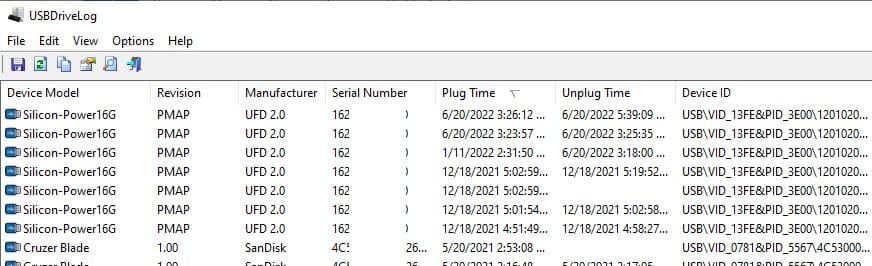

Также вы можете использовать бесплатную утилиту USBDriveLog от Nirsoft которая позволяет вывести в удобном виде всю историю подключения USB флешек и дисков к компьютеру пользователю (выводится информацию об устройстве, серийный номер, производитель, время подключения/отключения, и device id).

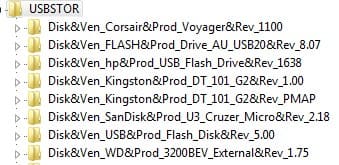

Вы можете разрешить подключение только определённых (одобренных) USB флешек. При подключении USB устройства, драйвер USBSTOR создает запись в реестре по пути:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR.

В котором содержится информация о накопителе (например, Disk&Ven_Kingstom&Prod_DT_1010_G2&Rev_1.00 ).

Для разрешения подключения конкретных USB накопителей:

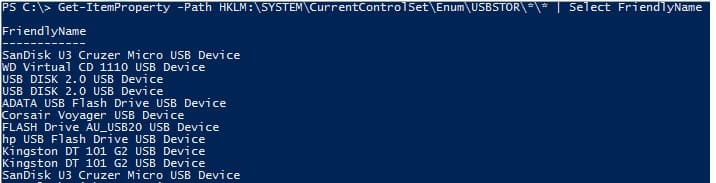

1. Выведите список подключённых ранее USB устройств командой:

Get-ItemProperty –Path HKLM:\SYSTEM\CurrentControlSet\Enum\USBSTOR\*\* | select FriendlyName.

2. Оставьте запись для нужного устройства, удалите остальные и измените разрешения на запись в ветке реестра, чтобы остальные устройства не могли быть установлены.

Также можно использовать PowerShell скрипт для отключения USB накопителей, если серийный номер не соответствует разрешённому:

$usbdev = get-wmiobject win32_volume | where {$_.DriveType -eq '2'}

If ($usbdev.SerialNumber -notlike "32SM32846AD") {

$usbdev.DriveLetter = $null

$usbdev.Put()

$usbdev.Dismount($false, $false) | Out-Null

}

Таким образом можно организовать простейшую проверку подключаемых ко компьютеру USB флешек.