Восстановление Active Directory (AD) из резервной копии — критически важная задача для восстановления работоспособности контроллера домена (DC) после сбоя. В этой статье мы подробно разберем, как восстановить AD из бэкапа System State, рассмотрим различия между полномочным и неполномочным восстановлением, а также шаги для восстановления отдельных объектов. Инструкции применимы к Windows Server версий 2016, 2019 и 2022.

Выбор сценария восстановления

При сбое контроллера домена выбор метода восстановления зависит от состояния вашей инфраструктуры:

– Наличие других исправных DC в домене.

– Доступность этих DC по сети с площадки, где произошел сбой.

– Целостность базы ntds.dit на других контроллерах.

Развертывание нового контроллера домена через репликацию

Если в домене есть другие исправные DC, проще развернуть новый контроллер домена, чем восстанавливать из бэкапа. После установки роли Active Directory Domain Services новый DC синхронизирует:

– Базу данных ntds.dit.

– Объекты групповых политик (GPO).

– Содержимое папок SYSVOL и NETLOGON.

Для этого:

1. Установите Windows Server на новом сервере.

2. Настройте IP-адрес и DNS, указывающий на существующий DC.

3. Установите роль AD DS через Диспетчер сервера (Server Manager) или PowerShell:

Install-WindowsFeature -Name AD-Domain-Services -IncludeManagementTools

4. Повысьте сервер до DC с помощью мастера или команды:

Install-ADDSDomainController -DomainName "example.com" -InstallDns

Этот метод минимизирует риск внесения некорректных изменений в AD и рекомендуется для доменов с несколькими контроллерами.

Типы восстановления Active Directory

Существует два типа восстановления Active Directory из резервной копии System State:

Полномочное восстановление (Authoritative Restore)

– Используется, если:

– В домене был единственный DC, и он вышел из строя.

– Все DC повреждены (например, из-за шифровальщика или вируса).

– Реплицировалась поврежденная база ntds.dit.

– После восстановления объекты AD получают увеличенный USN (Update Sequence Number) на 100000, что делает их «новее» для других DC.

– Восстановленные объекты реплицируются на все контроллеры домена.

– Важно: все изменения в AD, сделанные после создания бэкапа (например, членство в группах, атрибуты Exchange), будут потеряны.

– Используйте этот метод с осторожностью, так как он перезаписывает текущую структуру AD.

Неполномочное восстановление (Non-Authoritative Restore)

– Используется при сбое одного DC (физического или виртуального), если другие контроллеры домена доступны.

– После восстановления DC получает новый DSA Invocation ID и запрашивает у других DC последние изменения в базе AD.

– Подходит для:

– Удаленных площадок с медленным WAN-каналом, где репликация всей базы AD затруднена.

– Сценариев, где на сервере были важные данные или приложения, требующие восстановления.

Восстановление контроллера домена из бэкапа System State

Рассмотрим сценарий, когда единственный DC в домене вышел из строя, и требуется полномочное восстановление из бэкапа System State на новом сервере.

Подготовка нового сервера

1. Установите ту же версию Windows Server (например, 2019 или 2022), что была на неисправном DC.

2. Выполните чистую установку Windows Server, не задавая имя хоста и IP-адрес старого DC.

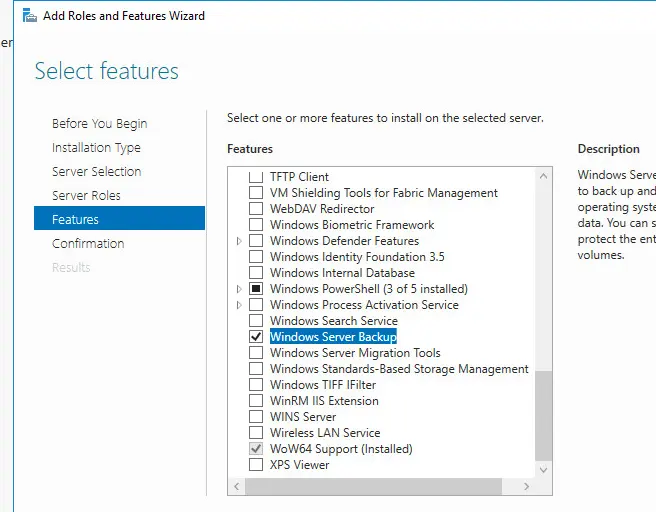

3. Установите роли Active Directory Domain Services и Windows Server Backup:

Install-WindowsFeature -Name AD-Domain-Services, Windows-Server-Backup -IncludeManagementTools

4. Не настраивайте роль AD DS — она будет восстановлена из бэкапа.

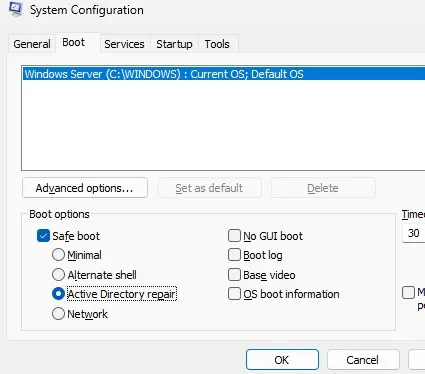

Запуск режима DSRM

Для восстановления AD загрузите сервер в режим Directory Services Restore Mode (DSRM):

1. Откройте Конфигурация системы (msconfig) → вкладка Загрузка (Boot) → выберите Безопасная загрузка → Восстановление Active Directory (Safe Boot → Active Directory repair).

Или используйте команду:

bcdedit /set safeboot dsrepair

shutdown /r /t 0

2. После перезагрузки сервер загрузится в DSRM. Войдите под локальной учетной записью администратора DSRM (формат: .\administrator).

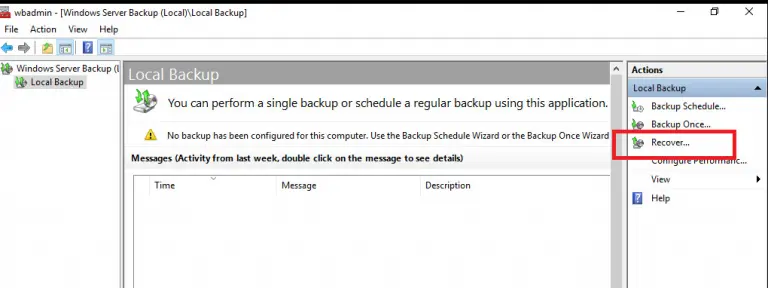

Восстановление из бэкапа

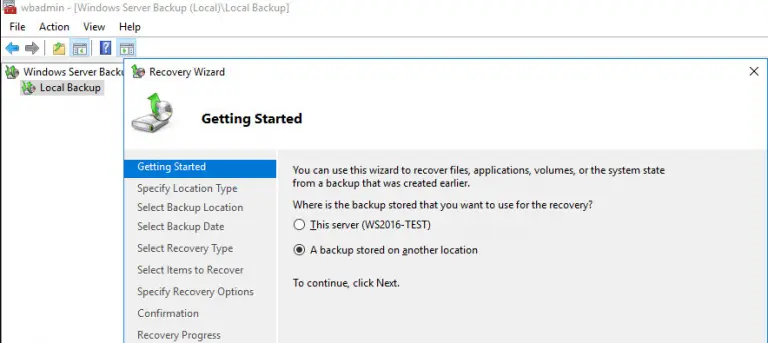

1. Запустите Windows Server Backup (wbadmin.msc) → выберите Восстановить (Recover).

2. Укажите источник бэкапа:

– Резервная копия хранится в другом месте (A backup stored on another location).

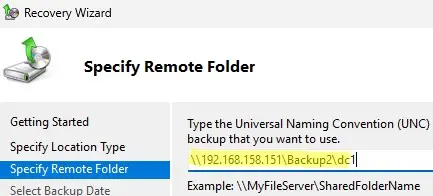

– Выберите диск или сетевой путь (например, \\FileServer1\Backup\DC1).

3. Если бэкап находится на локальном диске, поместите папку WindowsImageBackup в корень диска. Проверьте доступные версии:

wbadmin get versions -backupTarget:D:

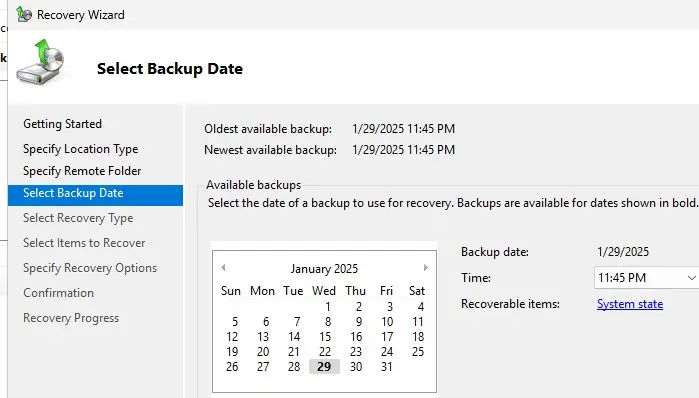

4. Выберите дату бэкапа.

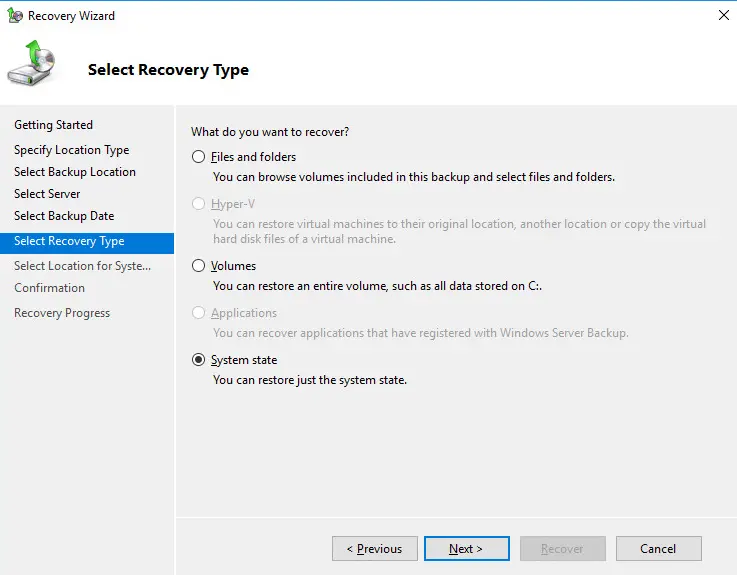

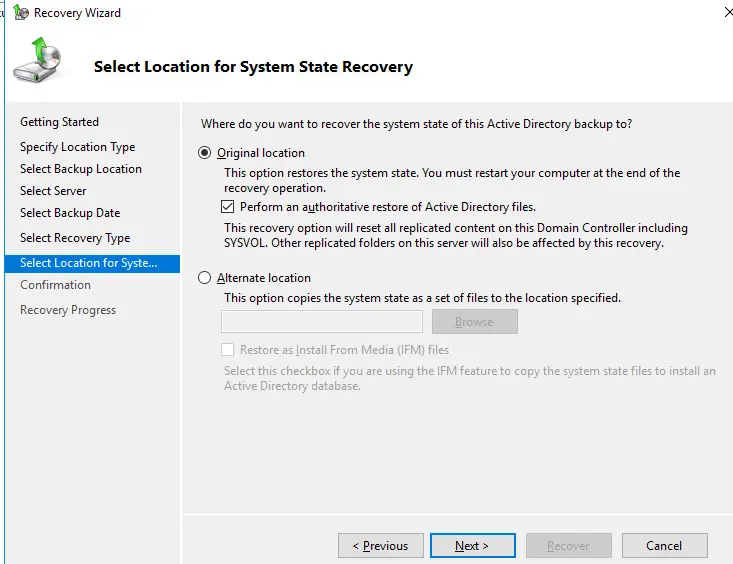

5. Укажите тип восстановления: Состояние системы (System State).

6. Выберите Исходное размещение (Original location) и активируйте опцию Выполнить заслуживающее доверия восстановление файлов Active Directory (Perform an authoritative restore of Active Directory files).

– Без этой опции будет выполнено неполномочное восстановление.

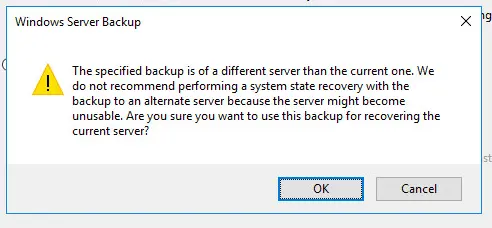

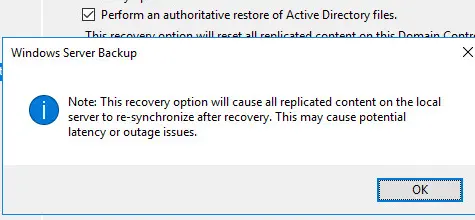

7. Игнорируйте предупреждения о восстановлении на другом сервере и возможных задержках репликации.

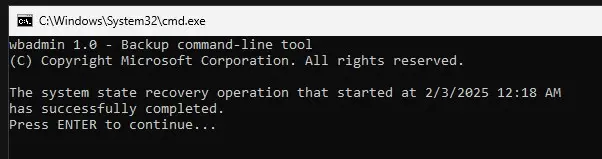

8. Запустите процесс восстановления. После завершения сервер автоматически перезагрузится, а имя хоста изменится на имя из бэкапа.

Завершение восстановления

1. После перезагрузки войдите под учетной записью администратора DSRM (.\administrator).

2. Отключите режим DSRM:

bcdedit /deletevalue safeboot

3. Перезагрузите сервер и войдите под учетной записью администратора домена. Если пароль неизвестен, сбросьте его в DSRM с помощью команды:

net user administrator NewPassword123!

Исправление ошибок после восстановления

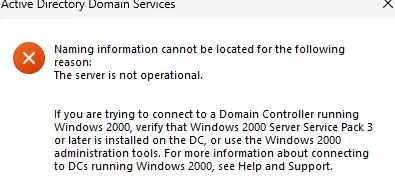

После восстановления служба AD DS может не запуститься, а консоль Active Directory — пользователи и компьютеры (dsa.msc) выдаст ошибку:

Службы домена Active Directory: не удается найти сведения об именовании, так как сервер не работает.

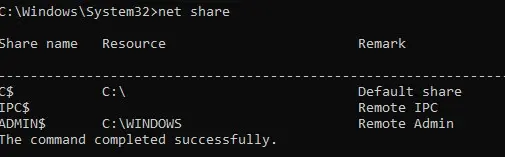

Также могут отсутствовать сетевые папки SYSVOL и NETLOGON. Проверьте их наличие:

net share

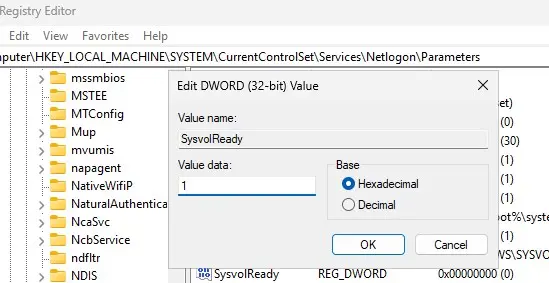

Для исправления:

1. Откройте редактор реестра (regedit.exe).

2. Перейдите в ветку:

HKLM\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

3. Измените параметр SysvolReady с 0 на 1.

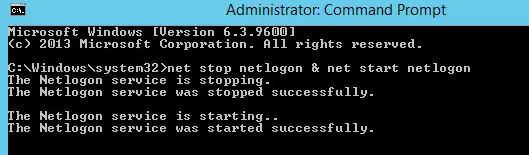

4. Перезапустите службу Netlogon:

net stop netlogon & net start netlogon

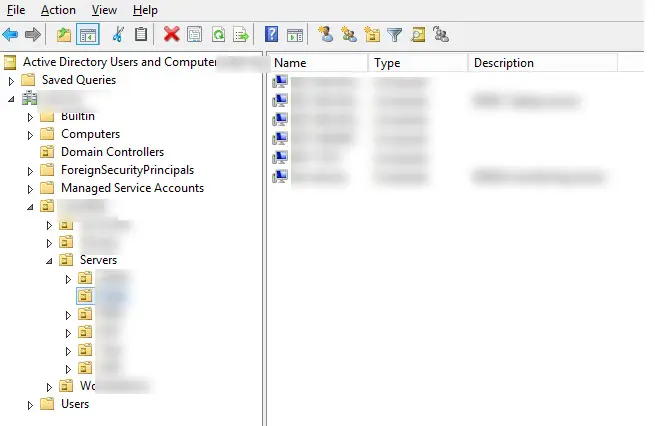

5. Откройте dsa.msc и убедитесь, что структура домена отображается корректно.

Теперь DC восстановлен в режиме Authoritative Restore, и его объекты будут реплицированы на другие контроллеры домена, если они есть.

Восстановление отдельных объектов Active Directory

Если случайно удален объект AD (например, пользователь или OU), можно восстановить его без полного восстановления DC.

Использование корзины Active Directory

Если включена Active Directory Recycle Bin, удаленные объекты хранятся 180 дней (по умолчанию, параметр tombstoneLifetime). Восстановите их через:

– Центр управления Active Directory (dsac.exe) → раздел Deleted Objects.

– Или с помощью PowerShell:

Get-ADObject -Filter {isDeleted -eq $true} -IncludeDeletedObjects | Restore-ADObject

Восстановление объектов через ntdsutil

Если Recycle Bin не включена или срок хранения истек, используйте ntdsutil для полномочного восстановления:

1. Загрузите сервер в DSRM (см. выше).

2. Проверьте доступные бэкапы:

wbadmin get versions

3. Запустите неполномочное восстановление:

wbadmin start systemstaterecovery -version:

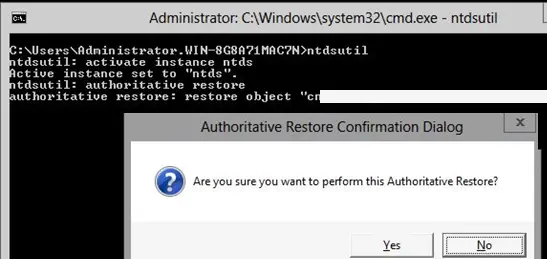

4. После перезагрузки запустите ntdsutil:

ntdsutil

activate instance ntds

authoritative restore

5. Восстановите OU или объект:

– Для OU:

restore subtree "OU=Users,DC=example,DC=com"

– Для объекта:

restore object "cn=Test,OU=Users,DC=example,DC=com"

6. Выйдите из ntdsutil:

quit

7. Перезагрузите сервер в обычном режиме и проверьте восстановленный объект в dsa.msc.

Эта команда увеличивает USN объекта на 100000, предотвращая его перезапись при репликации.

– Поддерживайте несколько DC в домене для упрощения восстановления через репликацию.

– Регулярно создавайте бэкапы System State с помощью Windows Server Backup или сторонних инструментов.

– Включите Active Directory Recycle Bin для быстрого восстановления удаленных объектов:

Enable-ADOptionalFeature -Identity "Recycle Bin Feature" -Scope ForestOrConfigurationSet -Target "example.com"

– Проверяйте целостность бэкапов и их доступность.

– Используйте Authoritative Restore только при полной уверенности, так как он перезаписывает изменения в AD.

– Для диагностики ошибок репликации используйте repadmin /replsummary.

Эти шаги помогут восстановить Active Directory с минимальными рисками и обеспечить непрерывность работы домена.