Обеспечение безопасности баз данных в облаке Azure для MS SQL — критически важная задача для защиты данных и соответствия стандартам, таким как GDPR и HIPAA. Платформа Azure предлагает множество инструментов и функций, включая управление паролями, настройку сетевых политик, аутентификацию через Azure Active Directory (AAD), управление доступом на основе ролей (RBAC), шифрование данных и маскирование. В этой статье мы подробно разберем ключевые аспекты настройки безопасности Azure SQL, чтобы обеспечить надежную защиту ваших данных.

1. Настройка пароля администратора SQL Server

При создании экземпляра Azure SQL Server первым шагом является установка пароля администратора. Azure предъявляет строгие требования к паролю, которые отображаются на странице создания сервера. Однако для повышения безопасности рекомендуется следовать дополнительным рекомендациям:

– Избегайте использования слов из словарей, сленга, диалектов или жаргона.

– Не включайте в пароль персональную информацию, такую как имя, дата рождения или номер телефона.

– Пароль не должен совпадать с названием веб-приложения, домена или URL сайта, связанного с базой данных.

– Проверьте, не входит ли ваш пароль в списки популярных паролей, доступные в интернете.

Эти меры помогут снизить риск компрометации учетной записи администратора и защитить базу данных Azure SQL от несанкционированного доступа.

2. Настройка сетевой безопасности

Сетевые настройки играют ключевую роль в защите Azure SQL. Рассмотрим основные параметры:

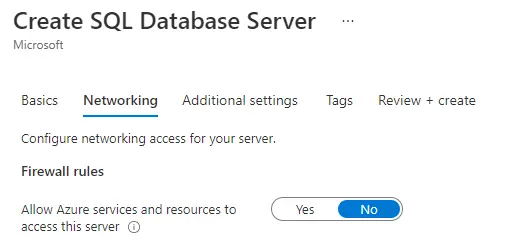

Отключение доступа для всех служб Azure

Параметр «Allow Azure services and resources to access this server» должен быть отключен. Если он включен, брандмауэр разрешает подключения от любых ресурсов Azure, включая подписки других клиентов, что создает потенциальную уязвимость.

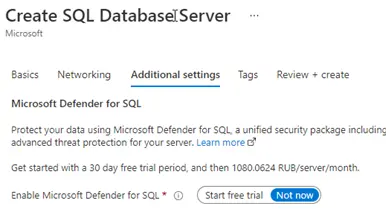

Использование Microsoft Defender for SQL

Для дополнительной защиты можно активировать Microsoft Defender for SQL — платную функцию, которая предоставляет:

– Оценку уязвимостей базы данных.

– Защиту от угроз в реальном времени.

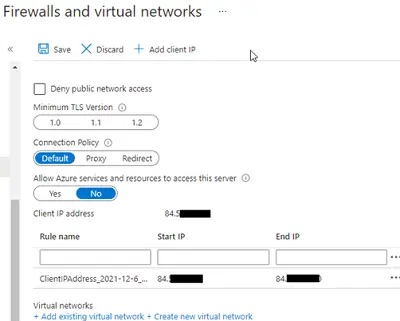

Настройка брандмауэра

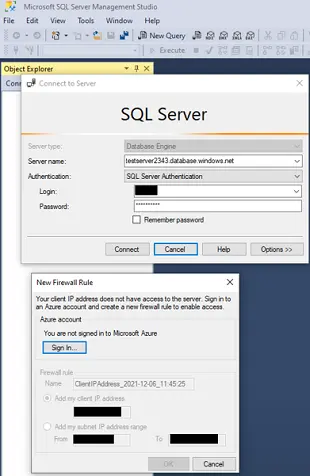

После создания сервера параметры брандмауэра доступны в разделе «Firewall and virtual networks».

По умолчанию создается правило, разрешающее доступ с публичного IP-адреса клиента. Если IP-адрес изменится, подключение к серверу станет невозможным, и потребуется обновить правило через Microsoft SQL Server Management Studio (SSMS). При первом подключении рекомендуется выбрать публичную конечную точку (Public Endpoint), которая позволяет подключаться к базе данных через интернет.

Сценарии использования публичной конечной точки

Публичная конечная точка подходит для следующих случаев:

1. Интеграция управляемого экземпляра с PaaS-решениями для ограниченного числа клиентов.

2. Необходимость высокой пропускной способности, превышающей возможности VPN.

3. Корпоративные политики, запрещающие использование PaaS в частных сетях.

Для защиты трафика при использовании публичной конечной точки обязательно включите шифрование с использованием протокола TLS 1.2. Azure поддерживает TLS 1.0 и 1.1 для обратной совместимости, но они менее безопасны. Подробности настройки TLS доступны в документации Microsoft: Документация TLS.

Частная конечная точка

Для повышения безопасности используйте частную конечную точку (Private Endpoint). Это сетевой интерфейс, использующий частный IP-адрес из виртуальной сети Azure, что обеспечивает:

– Быстрое и безопасное соединение через частную сеть Azure.

– Минимизацию рисков, связанных с доступом через интернет.

Обратите внимание, что частная конечная точка работает только в одном регионе Azure и не поддерживает подключения из подсетей других регионов.

3. Аутентификация через Azure Active Directory

По умолчанию при создании Azure SQL предоставляется учетная запись с логином и паролем. Однако для более гибкого и безопасного управления доступом рекомендуется использовать Azure Active Directory (AAD).

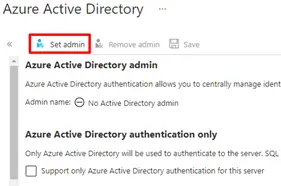

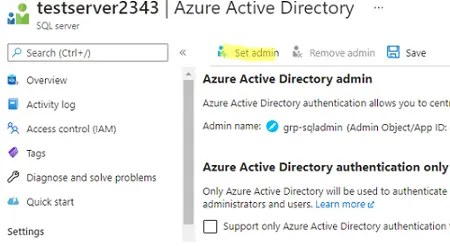

Назначение администратора AAD

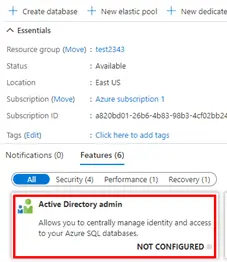

1. Перейдите в раздел базы данных и выберите «Active Directory admin».

2. Назначьте администратора, выбрав учетную запись из списка пользователей AAD.

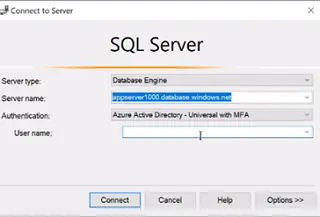

3. После этого администратор сможет подключаться через SSMS с использованием современной аутентификации (Modern Auth) и многофакторной аутентификации (MFA).

Принцип минимальных привилегий

Всегда придерживайтесь принципа минимальных привилегий: предоставляйте пользователям только те права, которые необходимы для выполнения их задач. Например, если веб-приложению требуется только чтение и запись в определенные таблицы, настройте соответствующие разрешения.

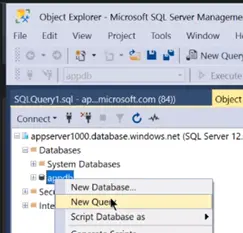

Назначение прав группам

Для упрощения управления доступом назначайте права группам, а не отдельным пользователям. Пример: добавим группе test_gp роль db_datareader в базе appdb, чтобы разрешить только чтение данных. Выполните следующий запрос:

CREATE USER "test_gp@test234.onmicrosoft.com" FROM EXTERNAL PROVIDER;

EXEC sp_addrolemember 'db_datareader', 'test_gp@test234.onmicrosoft.com' WITH DEFAULT_SCHEMA = [dbo];

Указание FROM EXTERNAL PROVIDER подтверждает, что используется AAD как служба каталогов.

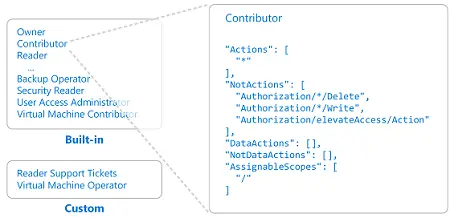

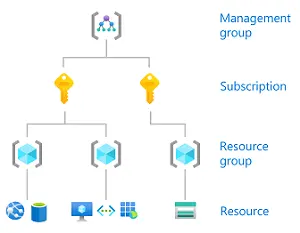

4. Управление доступом с помощью Azure RBAC

Azure Role-Based Access Control (RBAC) — это система управления доступом, основанная на ролях, которая интегрируется с Azure Resource Manager. RBAC позволяет гибко управлять доступом к ресурсам Azure через три ключевых элемента:

– Субъект безопасности (пользователь, группа, управляемая идентичность или сервис-принципал).

– Определение роли (набор разрешений, таких как чтение, запись или удаление).

– Область действия (ресурсы, к которым применяется роль).

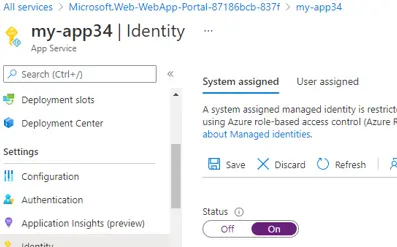

Использование управляемой идентичности (Managed Identity)

Управляемая идентичность позволяет приложениям подключаться к Azure SQL без использования паролей, снижая риск компрометации учетных данных. Чтобы настроить подключение:

1. Назначьте администратора AAD для сервера базы данных.

2. Создайте группу (например, grp-sqladmin) и добавьте в нее администратора. Члены группы получат роль db_owner для всех баз данных.

3. Активируйте управляемую идентичность (System Assigned) для приложения.

4. Создайте автономного пользователя в базе данных с именем приложения (например, my-app):

CREATE USER [my-app] FROM EXTERNAL PROVIDER;

ALTER ROLE db_datareader ADD MEMBER [my-app];

ALTER ROLE db_datawriter ADD MEMBER [my-app];

5. Установите драйвер Microsoft.Data.SqlClient v3.0.0, который поддерживает аутентификацию через AAD.

6. Настройте строку подключения:

Server=my-sql-server.database.windows.net,1433;Database=my-database;Authentication=Active Directory Default

Подробности настройки доступны в документации: Документация Managed Identity.

5. Шифрование данных с Always Encrypted

Функция Always Encrypted позволяет шифровать данные как в хранилище, так и при передаче. Она поддерживает два типа шифрования:

– Детерминированное (Deterministic): генерирует одинаковое зашифрованное значение для одного входного текста. Подходит для поиска, объединений и индексирования, но менее безопасно.

– Случайное (Randomized): более безопасное, но не поддерживает поиск, группировку или индексирование.

Настройка Always Encrypted

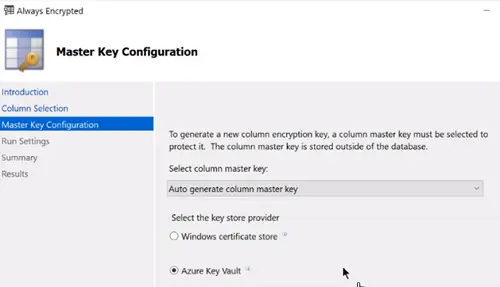

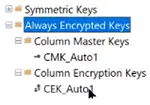

1. Включите функцию через SSMS. Это создаст два ключа:

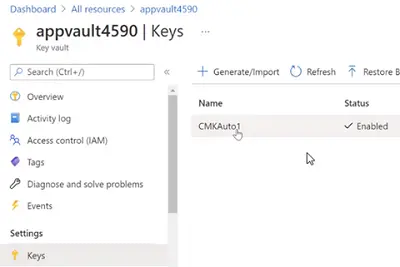

– Column Master Key (хранится в Azure Key Vault или хранилище сертификатов).

– Column Encryption Key (генерируется из мастер-ключа для шифрования столбцов).

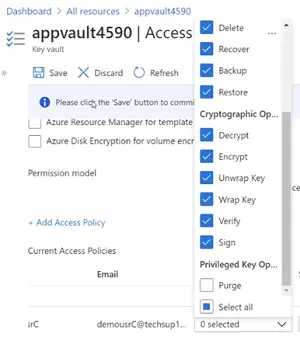

2. Предоставьте пользователю разрешения на ключи (create, get, list, sign, verify, wrapKey, unwrapKey).

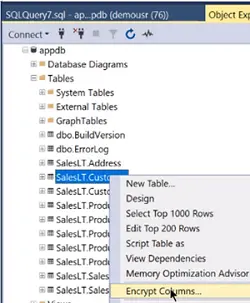

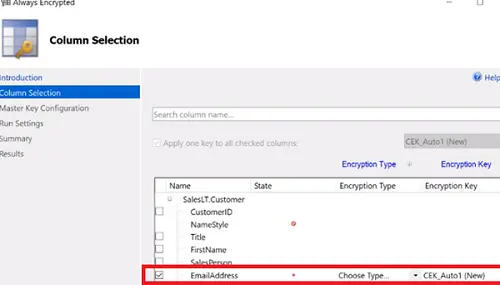

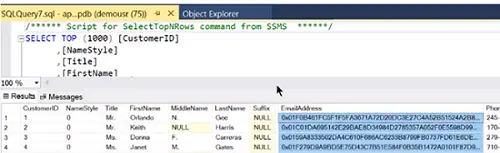

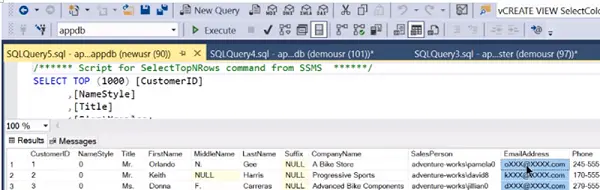

3. Зашифруйте столбец (например, EmailAddress в таблице SalesLT.Customer):

– В мастере выберите столбец, тип шифрования и ключ.

— Теперь столбец, содержащий email клиентов, будет зашифрован:

— В таблице Always Encrypted Keys содержатся ключи шифрования: Column Master Keys и Column Encryption Keys.

– Ключи сохраняются в Azure Key Vault.

После шифрования содержимое столбца будет недоступно без соответствующих ключей.

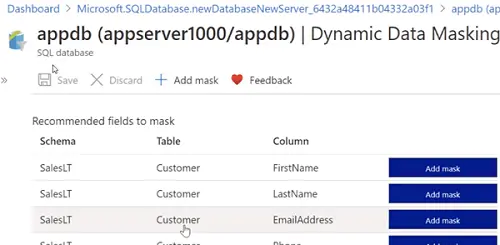

6. Маскирование данных

Динамическое маскирование данных (Dynamic Data Masking) защищает конфиденциальные данные, заменяя их случайными значениями для непривилегированных пользователей. Это особенно важно для соответствия стандартам GDPR и HIPAA. Типы маскирования:

– Credit Card: отображает только последние 4 цифры.

– Email: показывает первые 4 символа, домен заменяется на xxx.com.

– Custom Text: позволяет настроить маскировку отдельных символов.

– Random Number: генерирует случайные числа.

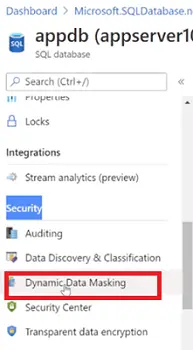

Настройка маскирования

1. Перейдите в раздел «Security» сервера и выберите «Dynamic Data Masking».

2. Выберите столбец (например, email) и задайте тип маски.

Маскирование применяется только для непривилегированных пользователей; администраторы видят исходные данные.

Настройка безопасности MS SQL в Azure требует комплексного подхода: от управления паролями и сетевыми настройками до использования AAD, RBAC, шифрования и маскирования данных. Эти меры обеспечивают надежную защиту данных и соответствие стандартам безопасности. Для углубленного изучения обратитесь к официальной документации Microsoft.