В этой статье Вы найдете подробное и практическое руководство по использованию Windows Sandbox для безопасного запуска и анализа подозрительных программ. Расскажем о требованиях, включении, конфигурации (.wsb), правилах обмена файлами и рекомендациях по безопасности.

Что такое Windows Sandbox и зачем он нужен

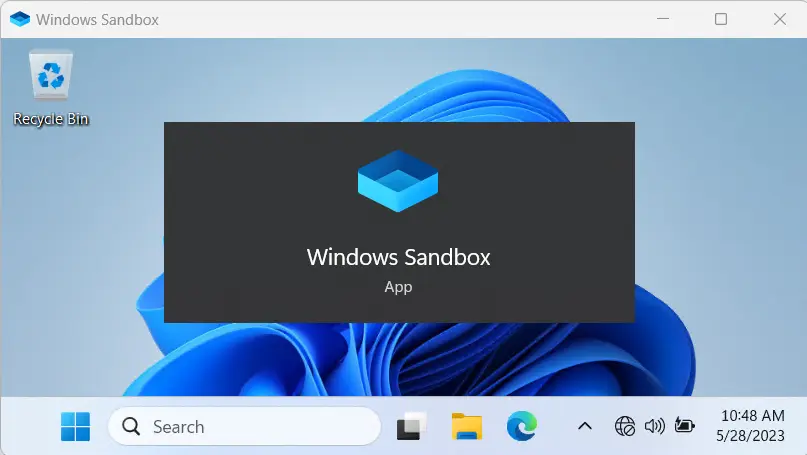

– Windows Sandbox — это легковесная, изолированная среда на базе гипервизора, встроенная в Windows. Каждый запуск создаёт чистую копию Windows, в которой можно безопасно запускать неизвестные программы и открывать подозрительные файлы без риска для основной системы.

– Основная идея: при закрытии Sandbox все изменения, установленные программы и файлы — удаляются. Это удобно для быстрого тестирования и первичной проверки ПО.

Ключевые сценарии использования

1. Быстрый запуск скачанного .exe или инсталлятора без риска заразить основной ПК.

2. Проверка подозрительных ссылок/полезных инструментов в изолированной среде.

3. Тестирование установщиков, которые требуют чистой системы или перезагрузки (с учётом ограничений версий Windows).

4. Эксперимент с конфигурациями и скриптами, прежде чем запускать их на продакшн-устройстве.

Требования и ограничения (важно)

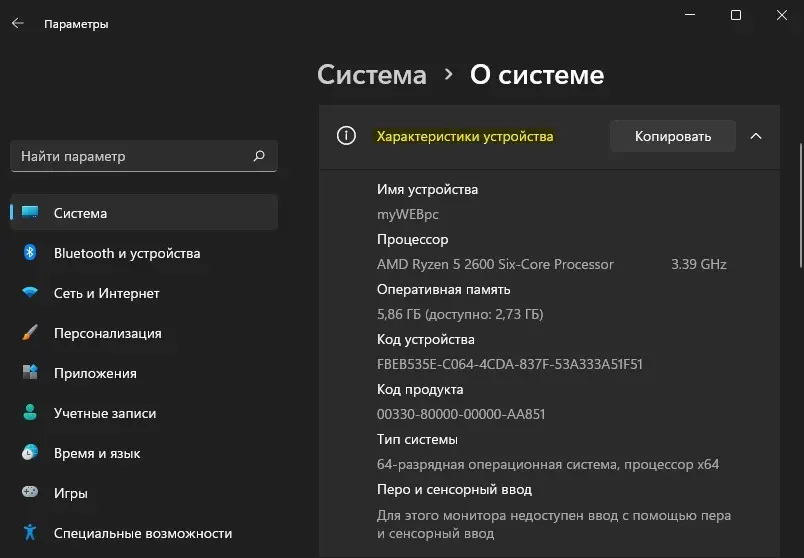

– Требования (основные):

– 1. Издание Windows: Windows 10 (1903+) или Windows 11; доступно для редакций Pro, Enterprise и Education (по умолчанию не для Home).

– 2. Архитектура: x64 (AMD64); в Windows 11 поддерживается также ARM64 в новых сборках.

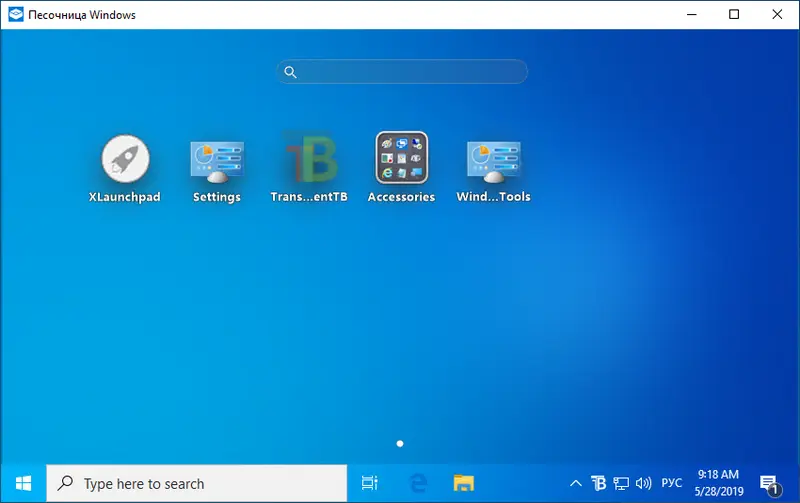

– 3. Аппаратная виртуализация включена в BIOS/UEFI (Intel VT-x / AMD-V).

– 4. Минимум 4 ГБ оперативной памяти (рекомендуется 8 ГБ и более).

– 5. Минимум 1 ГБ свободного дискового пространства (SSD рекомендуется).

– 6. Минимум 2 вычислительных ядра (рекомендуется 4 с Hyper-Threading).

– Ограничения и особенности:

– 1. По умолчанию запускается только одна инстанция Sandbox одновременно (ограничение текущей реализации).

– 2. По умолчанию внутри Sandbox включён доступ в сеть — если Вы тестируете подозрительные файлы, рекомендуется отключить сеть в конфигурации.

– 3. По умолчанию включено перенаправление буфера обмена (копирование/вставка между хостом и Sandbox), это удобно, но потенциально снижает изоляцию при неосторожном копировании данных.

– 4. Нельзя рассчитывать на постоянное хранение: при закрытии сессии все исчезает. В Windows 11 есть возможность сохранять состояние при перезагрузке внутри sandbox в определённых сборках — но закрытие окна всё равно очищает окружение.

Совет:

– Если Вы проверяете явно вредоносный файл — используйте конфиг .wsb с отключённой сетью и подключённой в режиме “только чтение” папкой загрузок.

Как включить Windows Sandbox (пошагово)

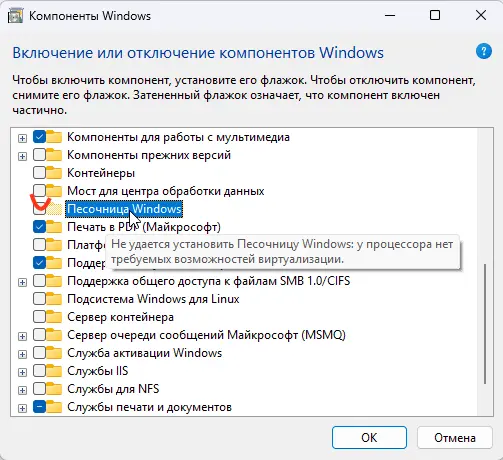

1. Проверьте требования: убедитесь, что у Вас Pro/Enterprise/Education и включена виртуализация в BIOS/UEFI.

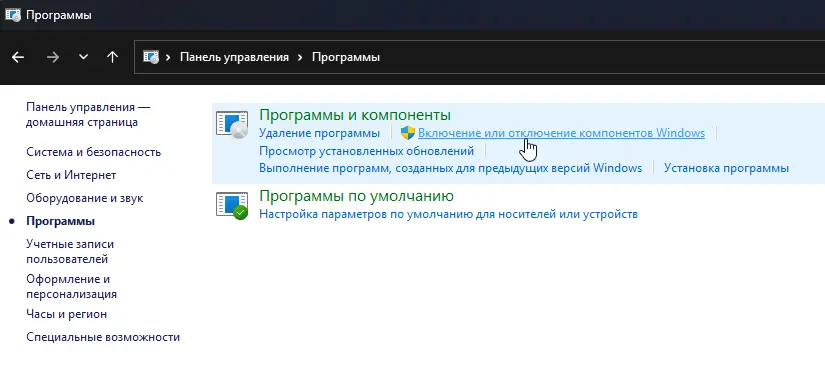

2. Включение через графический интерфейс:

– Откройте «Turn Windows features on or off» (Панель управления → Программы → Включение или отключение компонентов Windows).

– Поставьте галочку «Песочница Windows» (Windows Sandbox) и нажмите OK. Перезагрузите компьютер, если потребуется.

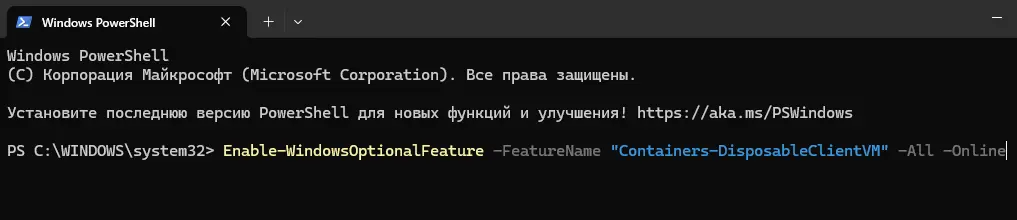

3. Включение через PowerShell (от имени администратора):

PowerShell (запустите как администратор):Enable-WindowsOptionalFeature -FeatureName "Containers-DisposableClientVM" -All -Online

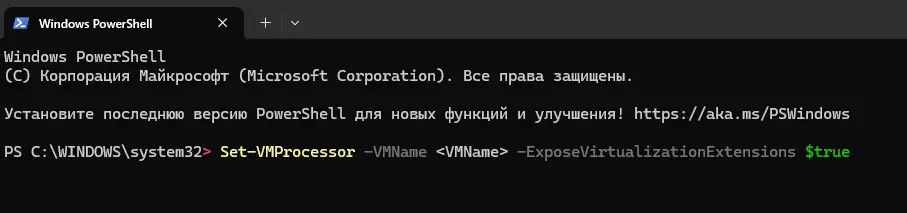

4. Если Sandbox запускается внутри виртуальной машины — активируйте вложенную виртуализацию на хосте:

Hyper-V (на хосте, PowerShell):

Set-VMProcessor -VMName <VMName> -ExposeVirtualizationExtensions $true

Update-VMVersion -VMName <VMName>

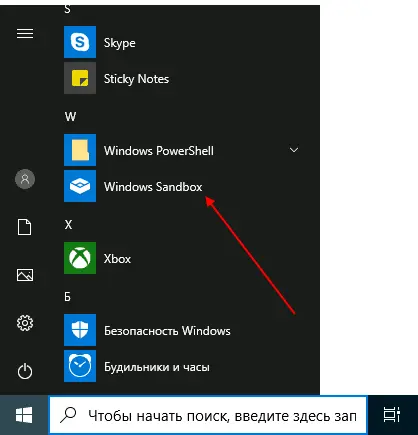

Запуск и базовая работа

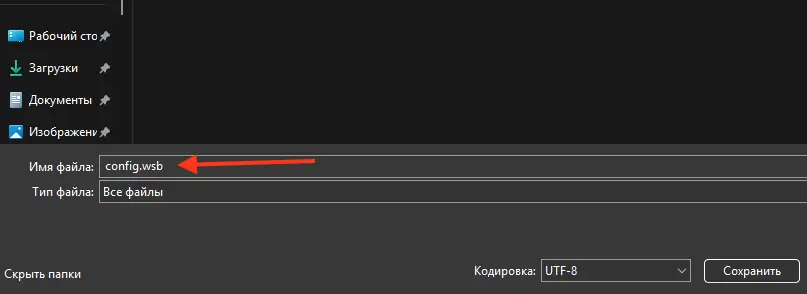

1. После включения найдите в меню Пуск приложение «Windows Sandbox» и запустите его.

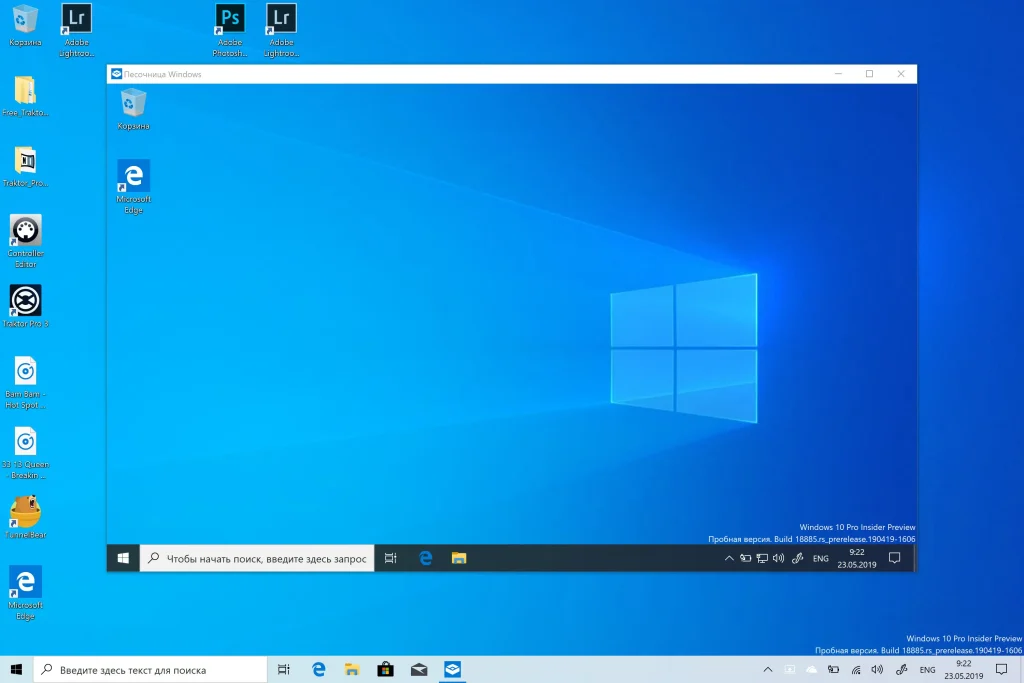

2. Через несколько секунд Вы получите чистую временную среду Windows — используйте её как обычную систему.

3. Для переноса файла из хоста в Sandbox можно использовать:

– Копировать (Ctrl+C) файл на хосте и вставить (Ctrl+V) в окно Sandbox (перенаправление буфера обмена включено по умолчанию).

– Либо использовать .wsb конфигурацию, чтобы подключить нужную папку хоста в Sandbox (рекомендуется для теста скачанных инсталляторов).

Важно про обмен файлами:

– Копирование/вставка файлов снижает уровень защиты, если Вы затем возвращаете файл на хост. Подумайте дважды, прежде чем переносить результаты анализа обратно на основной диск.

– Перенос через mapped folders (.wsb) можно сделать в режиме только чтения — это безопаснее при первичных проверках.

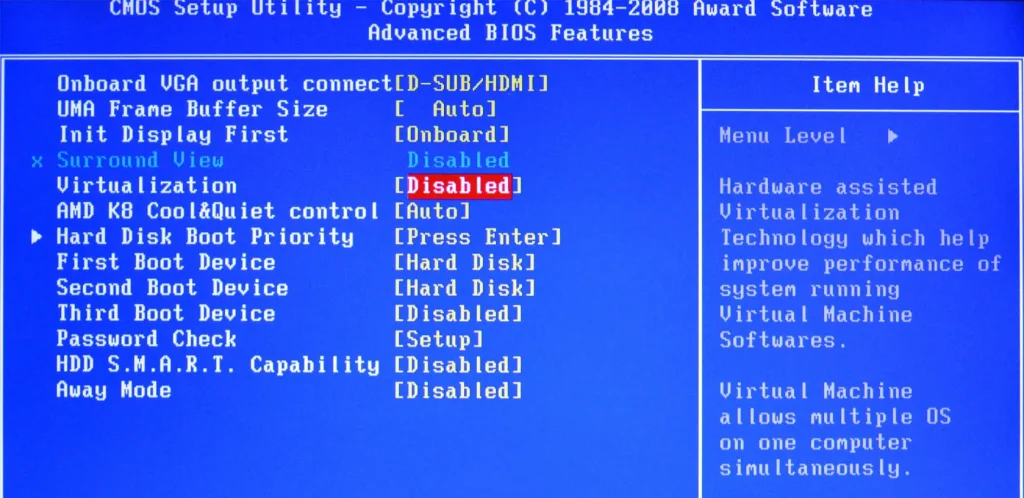

Конфигурация через .wsb (пример и рекомендации)

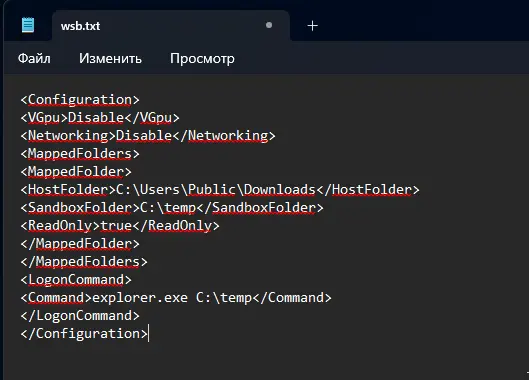

– .wsb — это XML-файл конфигурации, который позволяет задать: отключение/включение сети, vGPU, маппинг папок, команду логона (LogonCommand) и др.

– Пример безопасного файла для тестирования загрузок (согласно официальным примерам):

<Configuration>

<VGpu>Disable</VGpu>

<Networking>Disable</Networking>

<MappedFolders>

<MappedFolder>

<HostFolder>C:\Users\Public\Downloads</HostFolder>

<SandboxFolder>C:\temp</SandboxFolder>

<ReadOnly>true</ReadOnly>

</MappedFolder>

</MappedFolders>

<LogonCommand>

<Command>explorer.exe C:\temp</Command>

</LogonCommand>

</Configuration>

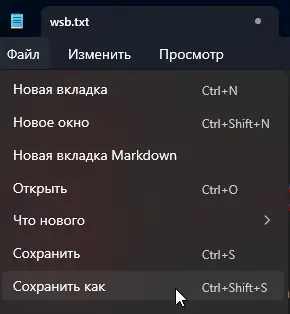

– Как использовать: сохраните файл с расширением .wsb (например Downloads.wsb) и дважды кликните по нему — Windows автоматически запустит Sandbox с указанными параметрами.

Автоматизация и сценарии (LogonCommand, установки)

– Вы можете подготовить папку с инсталляторами и скриптом установки, подключить её через MappedFolder, а в LogonCommand запустить установочный скрипт. Это удобно для быстрой подготовки окружения разработчика или тестовой машины.

– Пример сценария: одна папка с инсталлятором VSCode и один .cmd скрипт, который скачивает и устанавливает ПО внутри Sandbox.

Практические рекомендации по безопасности

– 1. Для проверки опасных бинарников отключайте сеть и монтируйте папку с файлом в режиме ReadOnly.

– 2. Не копируйте результаты анализа обратно на хост без проверки (сканирование антивирусом/системами анализа).

– 3. Не используйте Sandbox для приватных данных (пароли, ключи) — среда временная и может вести логи на хост в некоторых сценариях.

– 4. Не доверяйте переносам файлов обратно на хост — если нужно сохранить вывод анализа, экспортируйте только явно безопасные текстовые отчёты.

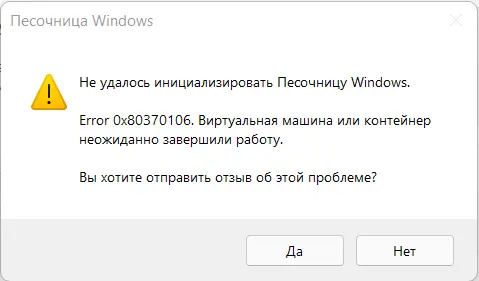

Частые ошибки и способы их решения

Windows Sandbox не отображается в списке компонентов:

– Проверьте издание Windows (Home — не поддерживается) и включена ли виртуализация в BIOS.

– Убедитесь, что Virtual Machine Platform / Hyper-V не конфликтуют с другими гипервизорами.

Ошибка при включении компонента:

– Попробуйте включить через PowerShell как администратор (см. команду выше) и перезагрузить ПК.

Sandbox запускается, но нет интернета/или приложение не работает — проверьте настройки Networking в .wsb и ограничения брандмауэра.

Когда Windows Sandbox не подходит

– Когда нужна длительная сохраняемость состояния между сессиями (Sandbox очищается при закрытии)

– Когда требуется полноценная виртуальная сеть с несколькими виртуальными машинами

– Когда нужны специфические драйверы/интеграции уровня ядра — лучше использовать полноценную VM на Hyper-V/VMware

Windows Sandbox — быстрый и удобный инструмент для первичной проверки и безопасного запуска подозрительных программ. Для максимально безопасного анализа отключайте сеть, подключайте папки в режиме “только чтение” и используйте LogonCommand для автоматизации. Статья даёт пошаговые инструкции и готовые фрагменты .wsb и PowerShell, которые Вы можете вставить и использовать прямо сейчас.