Active Directory (AD) является сердцем большинства IT-инфраструктур на базе Windows Server. Она хранит всё: учетные записи пользователей, компьютеры, политики безопасности и многое другое. Потеря или повреждение этой базы данных может привести к полной остановке работы компании. Именно поэтому наличие актуальных бэкапов и, что еще важнее, четкого плана восстановления является критически важной задачей для любого системного администратора.

В этой статье мы подробно разберем два фундаментальных метода восстановления Active Directory из резервной копии: неавторитетное (Non-Authoritative) и авторитетное (Authoritative). Мы углубимся в то, как работает каждый из них, когда его следует применять, и какие инструменты для этого понадобятся. Понимание разницы между этими двумя подходами — ключ к успешному и безопасному возвращению вашей службы каталогов в строй.

Что такое восстановление Active Directory?

Прежде чем перейти к методам, давайте кратко определим, что мы восстанавливаем. Основной компонент AD — это база данных NTDS.DIT, которая хранится на каждом контроллере домена (DC). Эта база данных постоянно реплицируется между всеми контроллерами в домене, чтобы обеспечить их синхронизацию.

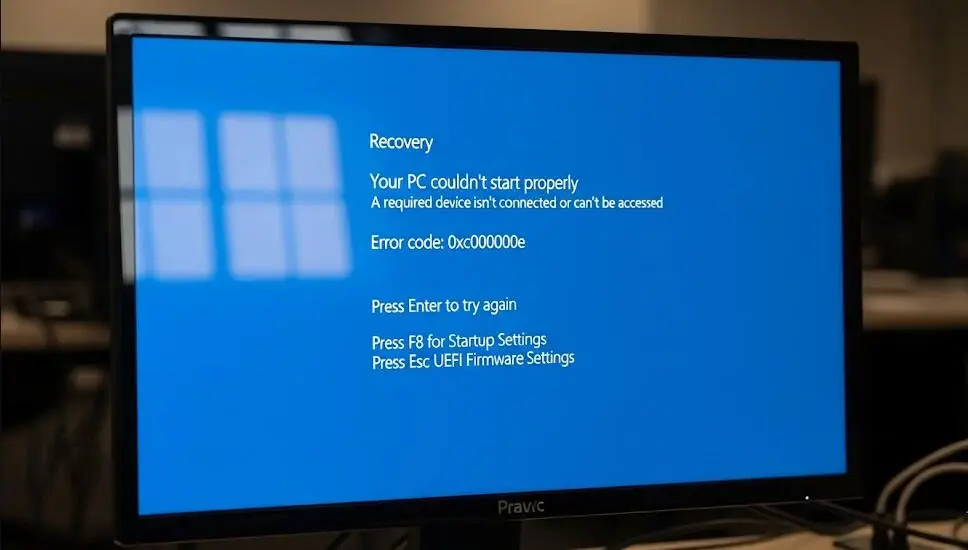

Когда контроллер домена выходит из строя (например, из-за сбоя оборудования или повреждения ОС) или когда данные в AD повреждаются или случайно удаляются, нам необходимо использовать резервную копию. Эта резервная копия, как правило, является частью резервной копии состояния системы (System State), которая включает не только базу NTDS.DIT, но и папку SYSVOL (хранящую групповые политики и скрипты), реестр и другие критические компоненты.

Процесс восстановления заключается в том, чтобы вернуть контроллер домена к состоянию, в котором он был на момент создания бэкапа. Однако то, что происходит после этого возврата, и определяет разницу между неавторитетным и авторитетным восстановлением.

Неавторитетное восстановление Active Directory (Non-Authoritative Restore)

Неавторитетное восстановление — это стандартный, наиболее безопасный и часто используемый метод восстановления контроллера домена.

Что это такое?

Представьте, что один из ваших контроллеров домена (скажем, DC1) вышел из строя из-за поломки жесткого диска. У вас есть еще три работоспособных контроллера (DC2, DC3, DC4), которые продолжают обслуживать пользователей. Ваша задача — просто вернуть DC1 в строй.

При неавторитетном восстановлении вы загружаете DC1 в специальном режиме DSRM (Directory Services Restore Mode) и разворачиваете на нем бэкап состояния системы. После перезагрузки DC1 «понимает», что он был восстановлен из резервной копии. Он видит, что его версия базы данных (определяемая номерами USN — Update Sequence Numbers) устарела по сравнению с другими контроллерами.

Вместо того чтобы «навязывать» свои старые данные, он ведет себя как новый, только что добавленный контроллер: он связывается со своими партнерами по репликации (DC2, DC3, DC4) и запрашивает у них все изменения, которые произошли с момента создания бэкапа. Он «втягивает» в себя все новые учетные записи, изменения паролей и удаленные объекты, которые были зафиксированы другими DC, и таким образом полностью синхронизируется с текущим состоянием домена.

Когда использовать неавторитетное восстановление?

— Сбой одного контроллера домена: Самый частый сценарий. Отказ оборудования, повреждение ОС, неудачное обновление на одном из нескольких DC.

— Восстановление всей AD-инфраструктуры в изолированной среде: Например, для тестирования или в рамках аварийного восстановления (Disaster Recovery), когда вы сначала восстанавливаете один DC, а затем добавляете к нему остальные.

— Единственный контроллер домена в домене: Если у вас (вопреки всем рекомендациям) всего один DC, неавторитетное восстановление — это, по сути, единственный способ вернуть его из бэкапа.

Ключевые особенности

— Это «пассивный» или «втягивающий» (pull) процесс.

— Не перезаписывает данные на других контроллерах домена.

— Восстановленный DC «догоняет» актуальное состояние AD.

— Используется для восстановления контроллера, а не отдельных объектов.

— Не может использоваться для восстановления случайно удаленных объектов (пользователей, OU и т.д.), если их удаление уже было реплицировано на другие DC.

Высокоуровневый процесс (Windows Server Backup)

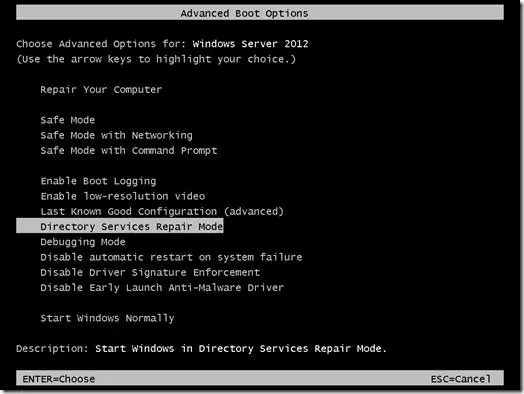

1. Перезагрузите вышедший из строя сервер. Во время загрузки нажмите F8 (для старых ОС) или используйте bcdedit / msconfig для входа в режим восстановления служб каталогов (DSRM).

2. Войдите в систему, используя учетные данные администратора DSRM (этот пароль задается при повышении сервера до роли DC).

3. Откройте командную строку от имени администратора.

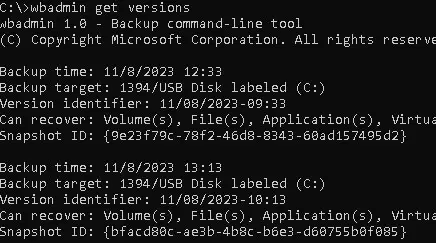

4. Выполните команду wbadmin get versions чтобы увидеть список доступных резервных копий.

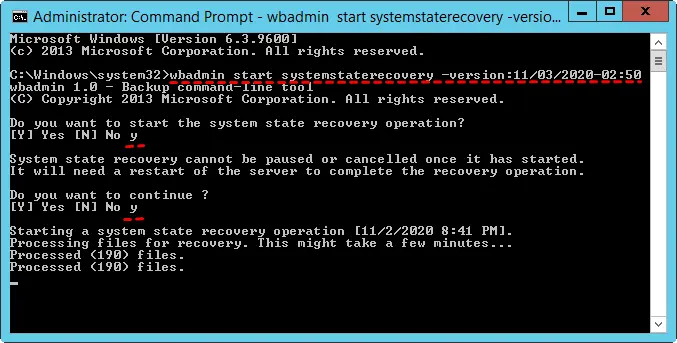

5. Запустите процесс восстановления, используя wbadmin start systemstaterecovery

wbadmin start systemstaterecovery -version:11/10/2025-15:00 -quiet

6. После завершения восстановления сервер перезагрузится в обычном режиме.

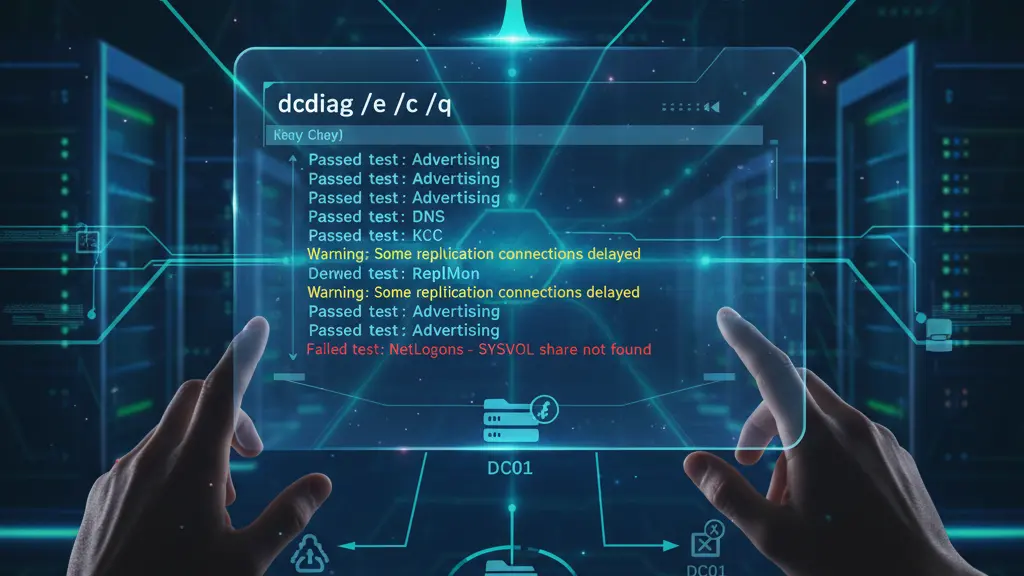

7. Проверьте журналы событий (Event Viewer), чтобы убедиться, что DC успешно связался с партнерами и начал репликацию.

Авторитетное восстановление Active Directory (Authoritative Restore)

Авторитетное восстановление — это гораздо более сложная, «хирургическая» и потенциально опасная операция. Она используется в очень специфических случаях, когда вам нужно отменить изменения, которые уже разошлись по всему домену.

Что это такое?

Представьте самый страшный сон администратора: вы случайно удалили целое OU (Organizational Unit) с сотнями пользователей и компьютеров. Вы понимаете это через несколько минут, но уже поздно — репликация «разнесла» это удаление по всем контроллерам домена. Теперь для Active Directory это удаление — легитимное и свершившееся событие.

Простое неавторитетное восстановление здесь не поможет. Если вы восстановите DC1 из бэкапа, сделанного до удаления, он просто «увидит» от других DC, что это OU было удалено (получит «tombstone» объекта), и сам удалит его у себя в базе.

Вот тут и вступает в игру авторитетное восстановление. Оно позволяет вам сказать: «Эта версия объекта (или целого поддерева) из моего старого бэкапа является единственно верной и самой новой».

Как это работает?

Процесс авторитетного восстановления всегда начинается с неавторитетного восстановления.

1. Вы выполняете все шаги неавторитетного восстановления (загрузка в DSRM, восстановление из wbadmin).

2. КЛЮЧЕВОЙ МОМЕНТ: Не перезагружаете сервер в обычный режим.

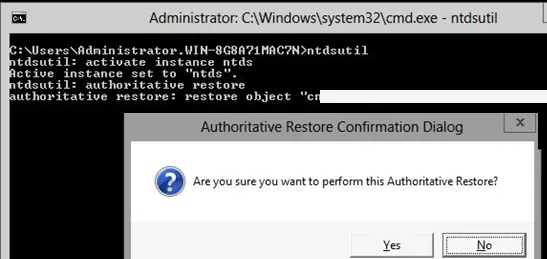

3. Оставаясь в DSRM, вы запускаете утилиту командной строки ntdsutil.

4. Внутри ntdsutil вы выполняете специальную команду authoritative restore. Этой командой вы указываете, какой именно объект или поддерево вы хотите «авторитетно» восстановить.

activate instance ntds

authoritative restore

restore subtree "OU=Sales,DC=mycompany,DC=com"

quit

quit

Что делает эта команда? Она находит в только что восстановленной базе NTDS.DIT указанный объект (OU «Sales») и искусственно увеличивает его номер версии (USN) на очень большую величину (обычно на 100 000).

5. Теперь вы перезагружаете сервер в обычном режиме.

6. Сервер начинает репликацию. Он «показывает» другим DC: «Привет, у меня есть OU ‘Sales’ с номером версии 550 000».

7. Другие DC смотрят на свои записи и видят, что их «запись об удалении» этого OU (tombstone) имеет гораздо меньший номер версии (например, 450 123).

8. Они делают вывод: «Ого, версия на DC1 гораздо новее! Значит, это OU не было удалено, а было изменено. Наша запись об удалении неверна».

9. Все остальные контроллеры «принимают» эту «новую» версию объекта от DC1. В результате удаленное OU магическим образом «воскресает» во всем домене.

Когда использовать авторитетное восстановление?

— Массовое случайное удаление: Восстановление удаленного OU, группы безопасности или большого числа пользователей.

— Повреждение данных: Если в результате ошибки скрипта или действия злоумышленника были неправильно изменены атрибуты множества объектов, и это изменение реплицировалось.

— Примечание: Для восстановления одиночных удаленных объектов в современных версиях AD (Windows Server 2008 R2 и новее) настоятельно рекомендуется использовать

Корзину Active Directory (AD Recycle Bin). Авторитетное восстановление — это метод для ситуаций, когда корзина не была включена или для более сложных сценариев.

Ключевые особенности

— Это «активный» или «выталкивающий» (push) процесс.

— Перезаписывает данные (только указанные объекты) на других контроллерах.

— Используется для восстановления объектов, а не контроллера.

— Требует точного знания Distinguished Name (DN) объекта, который нужно восстановить.

— Является сложной и рискованной операцией.

Восстановление SYSVOL: FRS против DFSR

Важно помнить, что восстановление состояния системы — это не только база NTDS.DIT. Это еще и папка SYSVOL, где лежат групповые политики.

— При неавторитетном восстановлении SYSVOL также восстанавливается «неавторитетно». Если используется старая служба репликации FRS, для этого может потребоваться установка флага BurFlags (D2) в реестре. Если используется более новая DFSR, репликация обычно восстанавливается автоматически.

— При авторитетном восстановлении объектов AD вам, как правило, нужно и авторитетное восстановление SYSVOL, чтобы «вернуть» связанные с ними групповые политики. Для DFSR это делается через специальные WMI-команды или PowerShell, а для FRS — через установку флага BurFlags (D4). Это отдельный и сложный процесс, который необходимо выполнять в дополнение к ntdsutil.

Сводная таблица: Авторитетное vs. Неавторитетное

| Характеристика | Неавторитетное восстановление | Авторитетное восстановление |

|---|---|---|

| Основная цель | Восстановить контроллер домена | Восстановить *конкретные объекты/данные* |

| Процесс репликации | «Втягивает» (Pull) изменения от партнеров | «Выталкивает» (Push) изменения на партнеров |

| Влияние на USN | Не меняет номера версий | Искусственно завышает USN восстановленных объектов |

| Основной инструмент | `wbadmin` | `wbadmin` + `ntdsutil` |

| Сценарий | Сбой оборудования/ОС на одном DC | Случайное удаление OU/пользователей |

| Состояние на других DC | Не изменяется | Перезаписывается (для целевых объектов) |

| Безопасность | Стандартная, безопасная процедура | Рискованная, «хирургическая» операция |

Понимание разницы между авторитетным и неавторитетным восстановлением Active Directory абсолютно необходимо для любого администратора.

Неавторитетное восстановление — ваш «рабочий» инструмент на каждый день для борьбы со сбоями отдельных серверов. Он восстанавливает контроллер, позволяя ему самому синхронизироваться с актуальной средой.

Авторитетное восстановление — это ваш «аварийный скальпель» для катастрофических ситуаций, когда нужно отменить уже реплицированное удаление или повреждение данных. Он требует глубокого понимания процесса, точных действий с ntdsutil и большой осторожности, так как он принудительно изменяет состояние домена на всех контроллерах.

И, конечно, ни один из этих методов не заменит главную лучшую практику: регулярное, проверенное резервное копирование Active Directory и включенную Корзину AD, которая может спасти вас от необходимости прибегать к сложным процедурам восстановления в 90% случаев случайного удаления.