Классический VPN — это головная боль как для пользователей, так и для администраторов. Пользователю нужно помнить, когда нажимать кнопку «Подключить», вводить пароли и ждать соединения. Администратору приходится бороться с обрывами связи и тем фактом, что пока пользователь не нажал кнопку, его ноутбук недоступен для управления, обновлений и патчей безопасности.

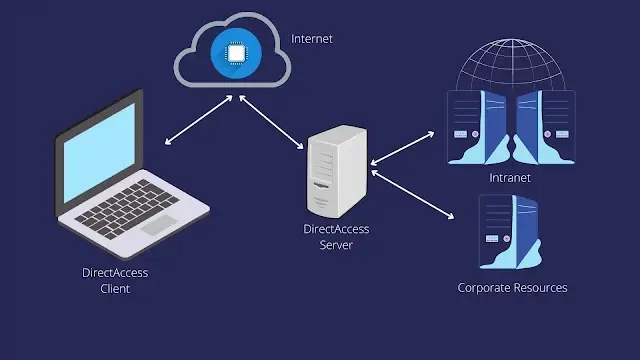

Технология DirectAccess (DA), представленная Microsoft, призвана решить эти проблемы. Она создает «всегда включенный» (Always-On) двунаправленный туннель между клиентом и корпоративной сетью. Как только у ноутбука появляется интернет — он уже в офисной сети. Пользователь даже не замечает процесса подключения.

В этой статье мы разберем, как развернуть DirectAccess на базе Windows Server 2022 (инструкция актуальна и для 2019), обсудим жесткие требования к инфраструктуре и лицензиям, а также подводные камни с IPv6 и NLS-серверами.

DirectAccess против VPN: В чем разница?

Прежде чем приступать к настройке, важно понять, почему компании выбирают DA:

| Характеристика | Классический VPN | DirectAccess |

|---|---|---|

| Инициация | Ручная (пользователь жмет кнопку) | Автоматическая (прозрачно для юзера |

| Доступ к ресурсам | Только когда туннель поднят | Всегда, когда есть интернет |

| Управление IT | Ноутбук виден админу только во время сессии | Ноутбук виден всегда (можно пушить GPO и апдейты ночью) |

| Протоколы | PPTP, L2TP, SSTP, IKEv2 | IP-HTTPS (туннелирование IPv6 через IPv4) |

| Требования к ОС | Любая Windows (Home/Pro) | Только Windows Enterprise / Education |

Важное примечание: Microsoft позиционирует технологию Always On VPN как преемника DirectAccess. Однако DA остается проще в развертывании для сугубо доменных сред и полностью поддерживается в Server 2022.

Жесткие системные требования

Это самый важный раздел. Если вы не соблюдете эти требования, DirectAccess просто не заработает.

1. Сервер: Windows Server 2016, 2019 или 2022. Желательно с двумя сетевыми картами (одна в DMZ/Интернет, вторая в LAN), но возможна схема с одной картой (за NAT).

2. Домен: Сервер DirectAccess должен быть введен в домен Active Directory.

3. Клиенты: Это «узкое место». DirectAccess работает ТОЛЬКО на редакциях Windows 10/11 Enterprise (Корпоративная) или Education. Редакция Pro не поддерживается.

4. Инфраструктура:

— PKI (Public Key Infrastructure) — желательно иметь свой центр сертификации, хотя упрощенный режим DA позволяет обойтись без него (используя Kerberos Proxy).

— Группа безопасности в AD для компьютеров, которым разрешен доступ.

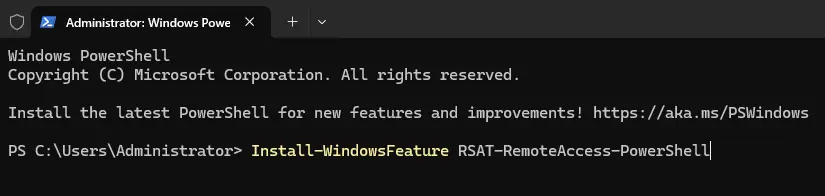

Шаг 1: Установка роли Remote Access

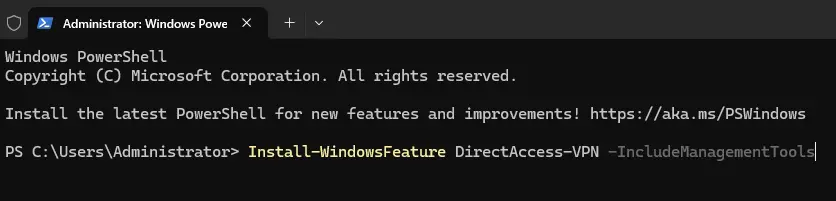

На будущем сервере DirectAccess (назовем его `DA-SRV`) откройте PowerShell от имени администратора и установите необходимые компоненты:

Install-WindowsFeature RemoteAccess -IncludeManagementTools

Install-WindowsFeature RSAT-RemoteAccess-PowerShell

Install-WindowsFeature DirectAccess-VPN -IncludeManagementTools

После установки роль появится в Диспетчере серверов, но служба может не запуститься до завершения настройки.

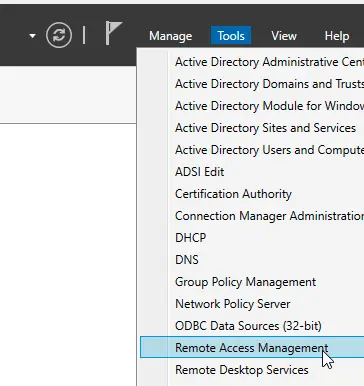

Шаг 2: Мастер настройки DirectAccess

Мы будем использовать консоль «Управление удаленным доступом» (Remote Access Management Console).

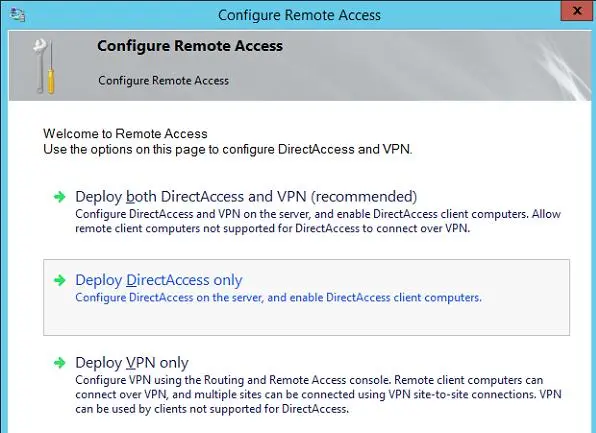

1. Откройте консоль и нажмите «Запустить мастер начала работы» (Run the Getting Started Wizard).

2. Выберите вариант «Deploy DirectAccess Only» (Развернуть только DirectAccess).

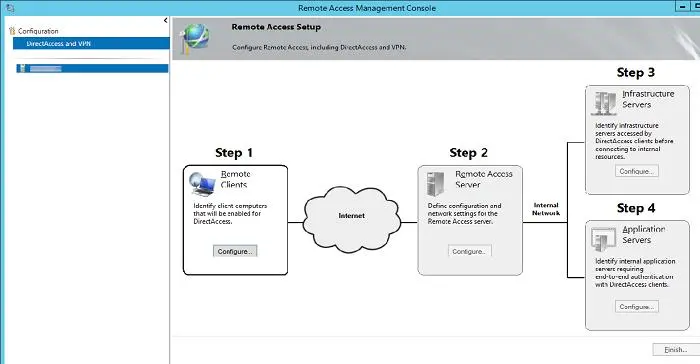

Далее настройка делится на 4 этапа (шага).

Этап 1: Удаленные клиенты (Remote Clients)

Здесь мы определяем, кто будет подключаться.

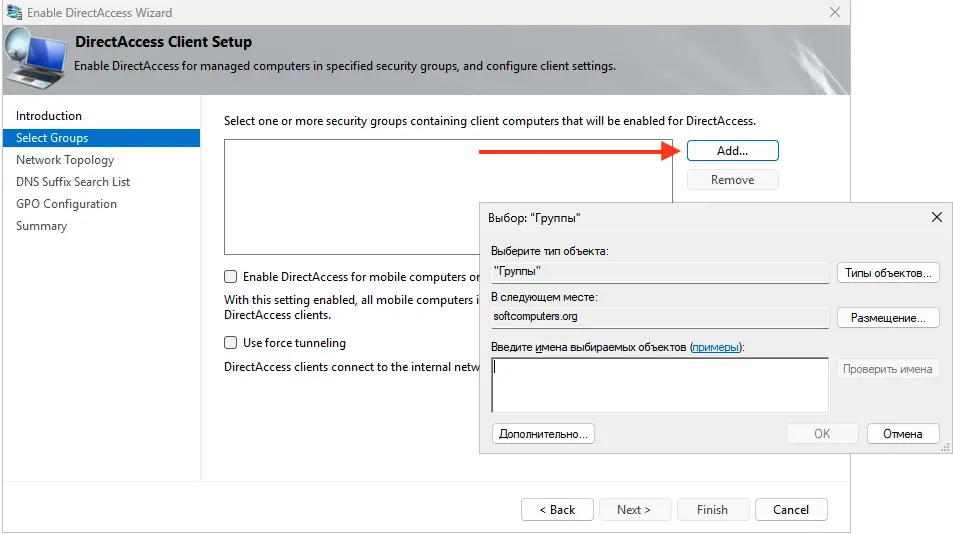

— Нажмите «Изменить» (Edit) в блоке Step 1.

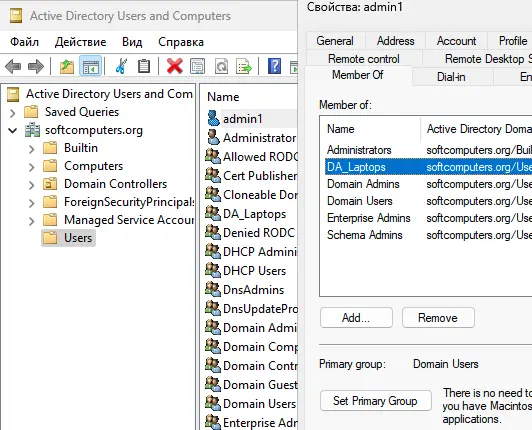

— Удалите группу «Domain Computers» (по умолчанию DA пытается подключить все компьютеры домена, что плохо).

— Добавьте созданную вами заранее группу безопасности (например, `DA_Laptops`), в которую вы включили учетные записи компьютеров (не пользователей!).

Внимание: Если у вас нет внутреннего PKI, поставьте галочку «Use computer certificates» в положение выкл, чтобы использовать Kerberos Proxy. Но для стабильности лучше использовать сертификаты.

Этап 2: Сервер удаленного доступа (Remote Access Server)

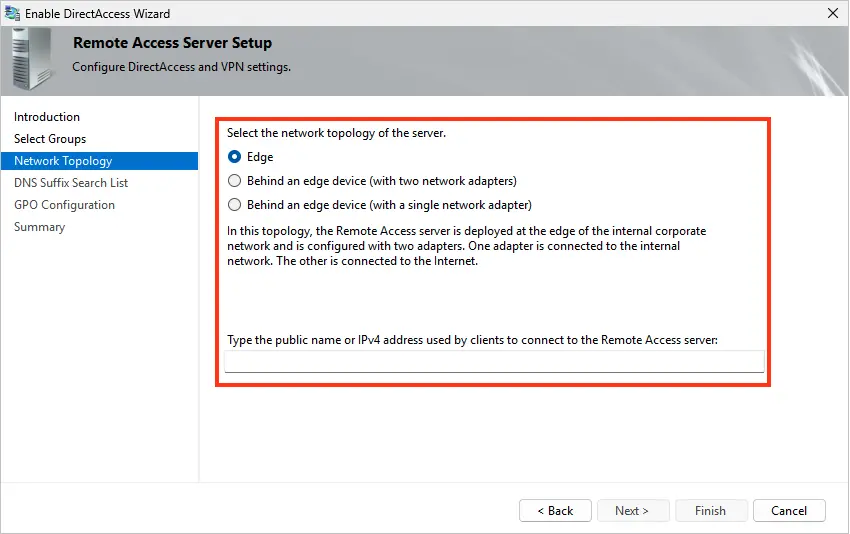

Здесь мы настраиваем сетевую топологию.

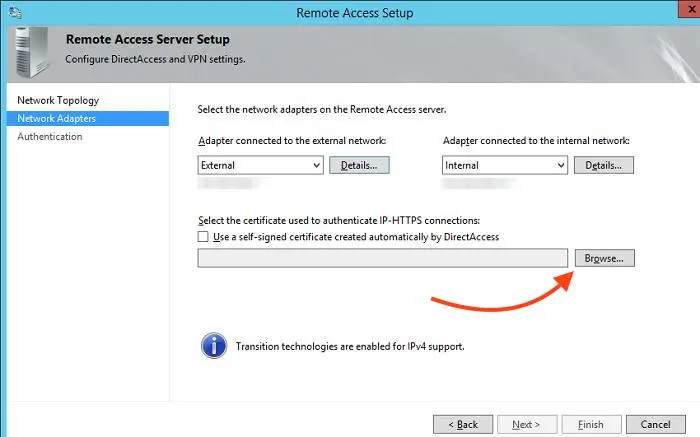

Сетевое подключение: Укажите внешний интерфейс (интернет) и внутренний (LAN).

Топология:

Edge (На границе): Сервер имеет «белый» IP прямо на карте.

Behind NAT (За устройством NAT): Самый частый сценарий. Сервер имеет приватный IP (192.168.x.x), а на роутере проброшен порт 443 (HTTPS).

Сертификат: Выберите SSL-сертификат, который будет использоваться для IP-HTTPS подключения. Имя сертификата (CN) должно совпадать с внешним DNS-именем, по которому клиенты будут стучаться к серверу (например, `da.company.com`).

Этап 3: Серверы инфраструктуры (Infrastructure Servers)

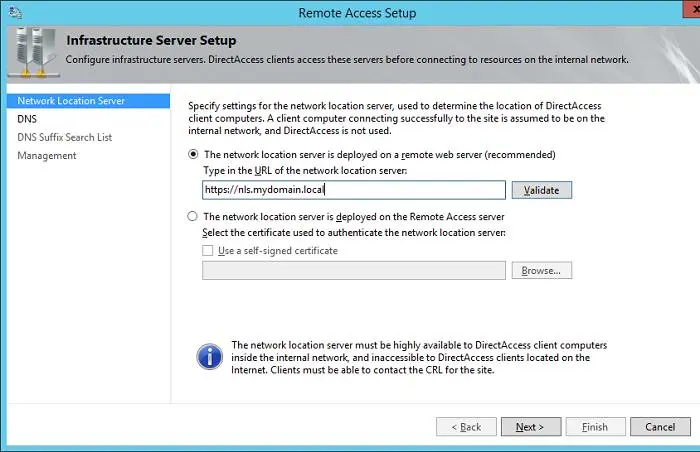

Самый критичный этап. DirectAccess должен понимать, где находится клиент: внутри офиса или снаружи. Для этого используется Network Location Server (NLS).

Что такое NLS? Это простой веб-сервер внутри вашей сети, который доступен только изнутри и имеет HTTPS-сертификат.

Если клиент может достучаться до NLS по HTTPS — он считает, что он «Внутри» (DA отключается).

Если NLS недоступен — клиент считает, что он «Снаружи» (DA включается).

Настройка:

Мастер предложит разместить NLS на самом сервере DirectAccess. Не делайте этого, если планируете отказоустойчивость. Для простых инсталляций это допустимо.

Укажите URL внутреннего сервера NLS (например, `https://nls.corp.local`).

Также здесь указываются DNS-серверы и DNS-суффиксы для маршрутизации трафика.

Этап 4: Серверы приложений

Обычно здесь ничего менять не нужно, если вы не используете дополнительную двухфакторную аутентификацию (OTP). Просто нажмите Finish.

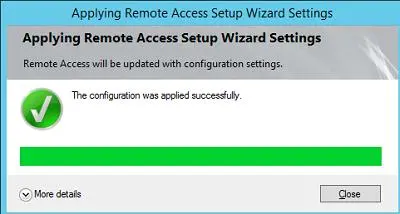

После прохождения всех шагов нажмите Finish и затем Apply. Система создаст две новые групповые политики (GPO): одну для клиентов, другую для сервера.

Шаг 3: Настройка DNS и Проброс портов

Чтобы магия заработала, нужно настроить внешний мир.

1. Внешний DNS (Public DNS): Создайте A-запись для вашего сервера (например, `da.company.com`), указывающую на внешний IP вашего офиса.

2. Проброс портов (Port Forwarding): На пограничном роутере пробросьте порт TCP 443 на внутренний IP сервера DirectAccess.

Примечание: DirectAccess использует протокол IP-HTTPS (инкапсуляция IPv6 пакетов в HTTPS), поэтому достаточно всего одного 443 порта. Это позволяет проходить через любые фаерволы в отелях и кафе.

Как это работает на клиенте?

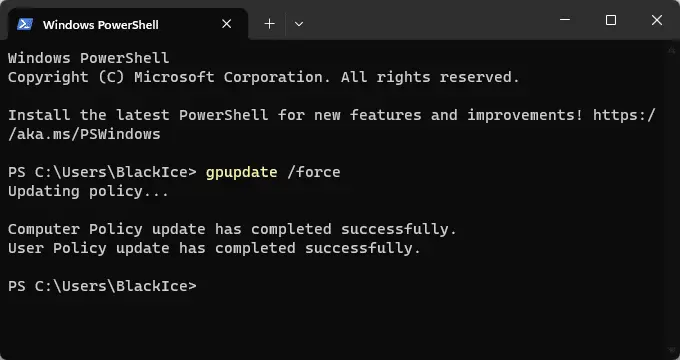

После применения настроек вы должны добавить компьютер клиента (Windows 10/11 Enterprise) в группу безопасности `DA_Laptops` и выполнить `gpupdate /force` внутри офисной сети. Клиент должен получить настройки GPO.

После этого вывезите ноутбук за пределы офиса (или раздайте интернет с телефона).

1. Нажмите на значок сети. Вы не увидите кнопки «DirectAccess Подключить».

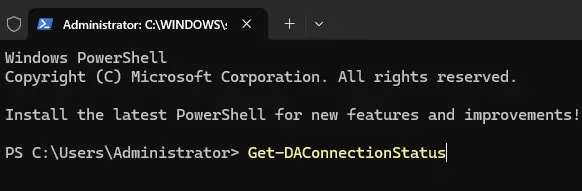

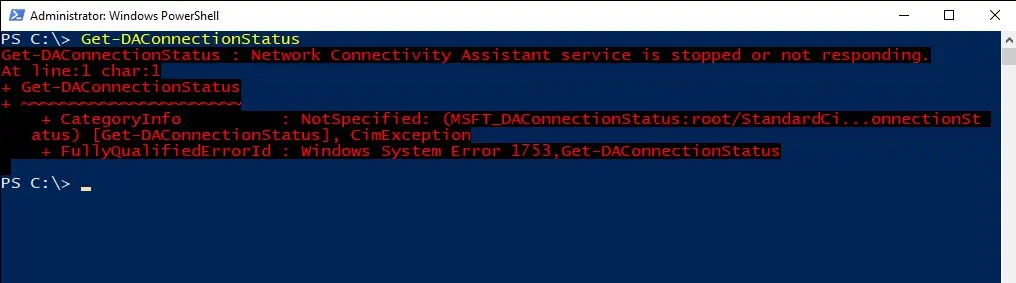

2. Откройте PowerShell и введите:

Get-DAConnectionStatus

3. Если статус Connected — поздравляем, вы в сети.

4. Попробуйте открыть внутренний ресурс или пингануть контроллер домена (ping будет идти по IPv6 адресу, это нормально).

Типичные проблемы и их решение

1. Ошибка «Network connectivity assistant is disabled»

Часто бывает, если служба `NcaSvc` на клиенте не запущена. Проверьте службы.

2. Клиент думает, что он внутри офиса, находясь дома

Проблема с NLS-сервером. Если имя NLS-сервера (`nls.corp.local`) разрешается в публичный IP через внешний DNS, клиент «увидит» его из дома и отключит туннель. Имя NLS не должно существовать во внешнем DNS!

3. Проблемы с IPv6

DirectAccess жестко завязан на IPv6. Если вы отключили IPv6 на сетевом адаптере сервера или клиента («для оптимизации»), DA работать не будет. Включите его обратно.

DirectAccess — это мощнейший инструмент, который меняет парадигму удаленной работы. Сотрудники просто открывают крышку ноутбука и работают с сетевыми дисками, 1С и порталами так, будто они сидят в соседнем кабинете.

Однако, как мы выяснили, для работы DirectAccess есть одно строгое ограничение: клиентские машины должны работать под управлением Windows 10 или 11 Enterprise (Корпоративная). Редакция Pro не умеет устанавливать подключения DirectAccess.

Многие компании сталкиваются с тем, что их парк техники оснащен версиями Pro. Чтобы внедрить современные технологии удаленного доступа, не обязательно переустанавливать ОС. Достаточно обновить редакцию.

В магазине softcomputers.org вы найдете:

Ключи обновления до Windows 10/11 Enterprise по доступным ценам.

Лицензии Windows Server 2022 для построения надежной серверной инфраструктуры.

Переход на Enterprise редакцию не только откроет доступ к DirectAccess, но и повысит безопасность за счет AppLocker и Credential Guard. Стройте IT-инфраструктуру правильно вместе с лицензионным ПО.