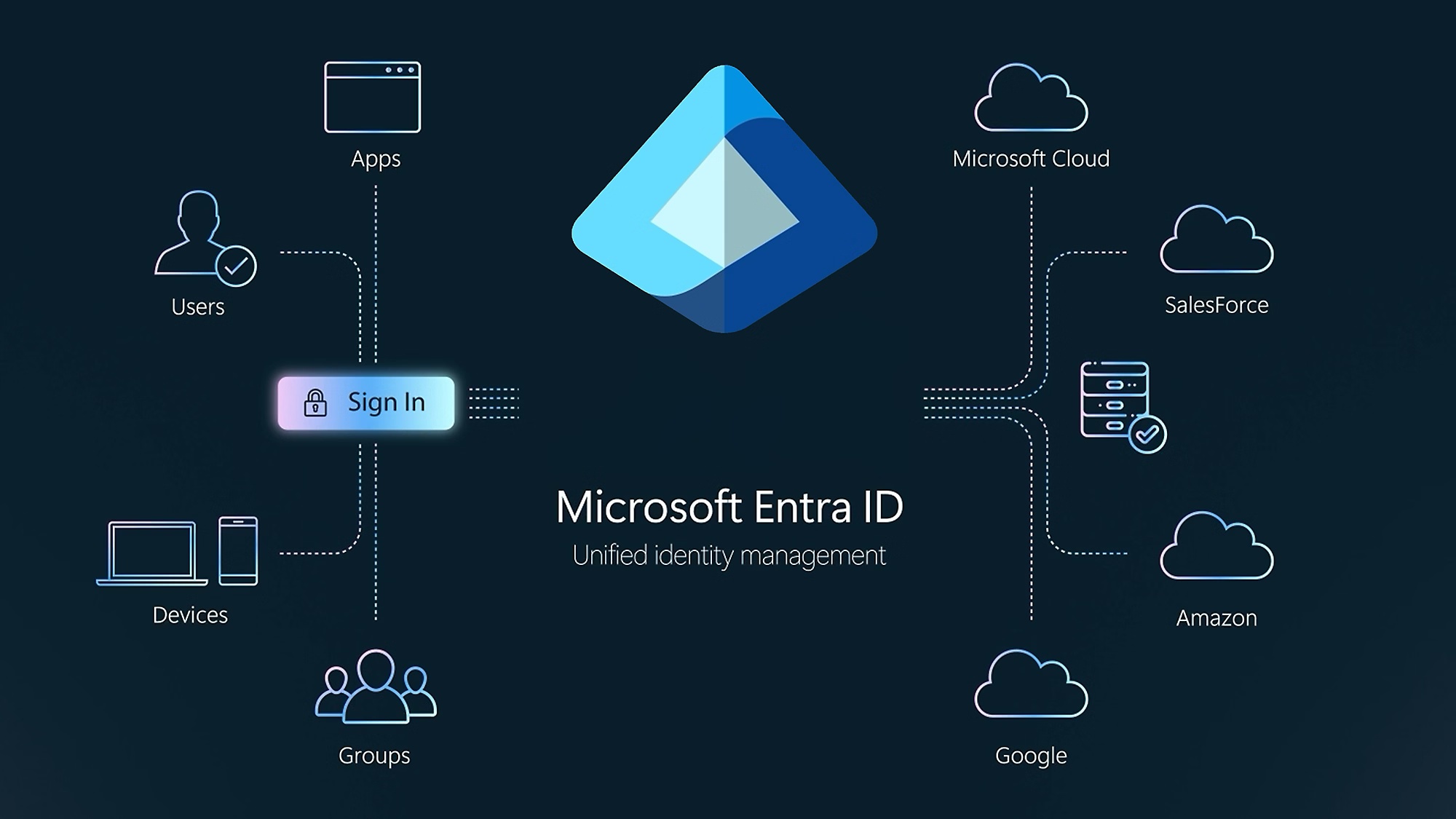

В эпоху удаленной работы и облачных сервисов защита периметра сети больше не работает. На смену ей пришла концепция Zero Trust (Нулевое доверие), сердцем которой в экосистеме Microsoft является Условный доступ. В этой статье мы детально разберем, как настроить Microsoft Entra ID (ранее известный как Azure Active Directory), чтобы защитить корпоративные данные, не усложняя жизнь пользователям.

С переименованием Azure AD в Microsoft Entra ID суть технологий безопасности не изменилась, но их значимость выросла. Условный доступ (Conditional Access) — это интеллектуальная система политик, которая работает по принципу «Если-То». Она анализирует сигналы при каждой попытке входа (кто входит, откуда, с какого устройства) и принимает решение: разрешить доступ, потребовать MFA или заблокировать вход.

Правильная настройка этих политик — критический этап в обеспечении безопасности Microsoft 365 и других облачных приложений. Некорректные правила могут либо оставить дыры в безопасности, либо, что хуже, заблокировать доступ администраторам к системе.

Что такое Условный доступ и как он работает?

Представьте Conditional Access как фейс-контроль на входе в ваш цифровой офис. Вместо того чтобы просто проверять пропуск (пароль), охрана смотрит на состояние обуви (устройство), паспорт (пользователь) и страну выдачи визы (геолокация).

Процесс состоит из трех этапов:

1. Сигналы (Signals): Система собирает данные. Это может быть членство в группе, IP-адрес, тип устройства (iOS, Windows), приложение, к которому идет обращение, и уровень риска (Identity Protection).

2. Решение (Decision): На основе настроенных вами правил система решает, что делать.

3. Применение (Enforcement): Действие выполняется. Например, «Разрешить доступ, но только после подтверждения в Authenticator».

Лицензионные требования и подготовка

Для использования функций Условного доступа вам потребуется лицензия уровня Microsoft Entra ID P1 или P2 (входят в состав Business Premium, E3, E5).

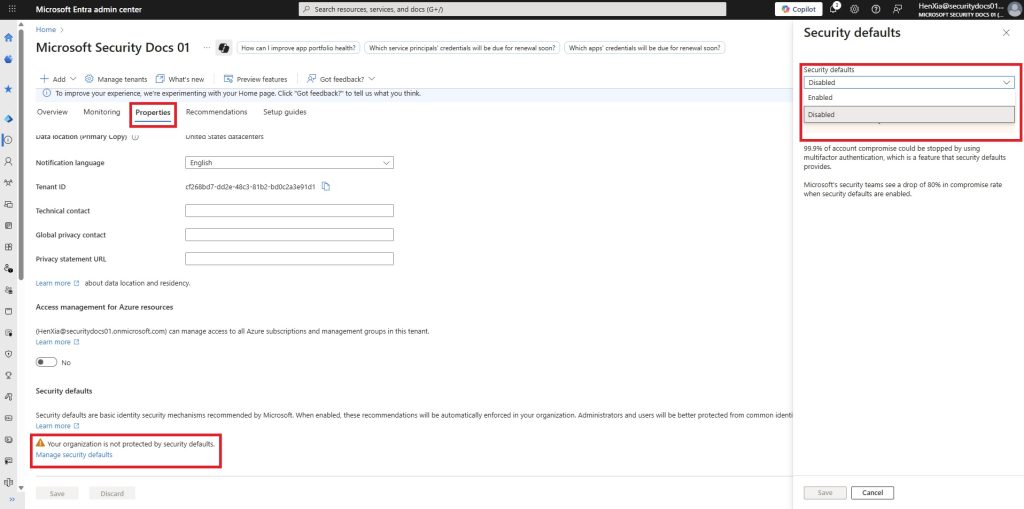

Важно: Перед созданием политик убедитесь, что в вашем тенанте отключены Security Defaults (Политики безопасности по умолчанию). Они несовместимы с кастомными правилами Conditional Access.

— Зайдите в центр администрирования Entra.

— Перейдите в «Свойства» (Properties).

— Найдите «Security defaults» и переключите в «Disabled».

Пошаговая настройка базовой политики Условного доступа

Давайте создадим классическую политику: «Требовать MFA для всех пользователей при доступе извне корпоративной сети».

Шаг 1: Создание новой политики

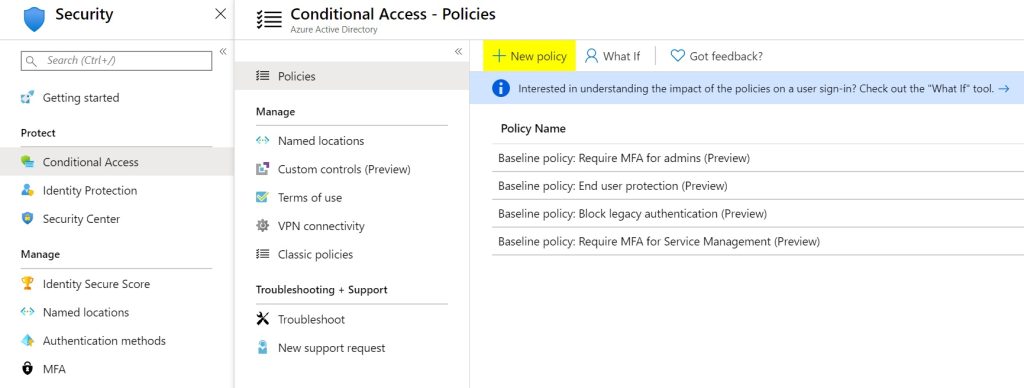

Перейдите в центр администрирования Microsoft Entra admin center (entra.microsoft.com).

Навигация: Защита (Protection) -> Условный доступ (Conditional Access) -> Политики (Policies).

Нажмите «Новая политика» (New policy).

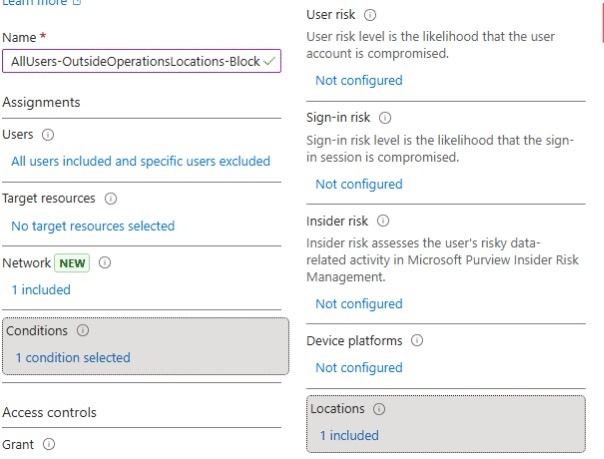

Дайте политике понятное имя, например: «Global — Require MFA for All Users». Имена должны быть структурированы, чтобы в будущем вы не запутались.

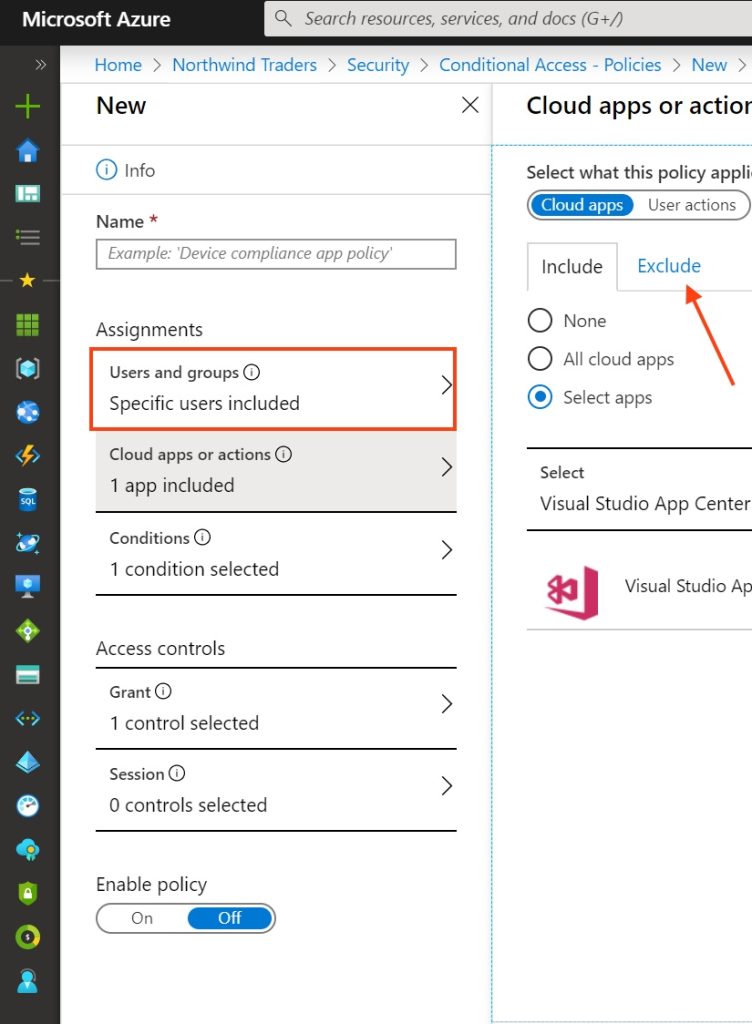

Шаг 2: Назначение пользователей (Assignments)

В разделе Пользователи (Users) выберите, на кого распространяется правило.

— Выберите «Все пользователи» (All users).

— Критически важно: Во вкладке «Исключить» (Exclude) обязательно добавьте вашу учетную запись администратора «Break-glass» (аварийного доступа). Если вы настроите политику неправильно и примените её ко всем, вы можете потерять доступ к админке навсегда.

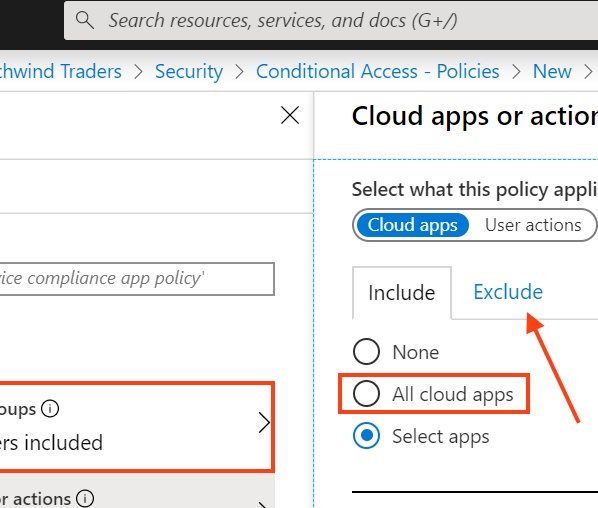

Шаг 3: Целевые ресурсы (Target resources)

Здесь мы выбираем, какие приложения защищаем.

— Для максимальной защиты выберите «Все облачные приложения» (All cloud apps). Это покроет Office 365, Azure Portal, AWS (если интегрирован) и любые другие сервисы.

Шаг 4: Условия (Conditions)

Это самая гибкая часть настройки. Здесь мы определяем контекст входа.

1. Расположения (Locations):

Вы можете настроить исключение для доверенных IP-адресов вашего офиса.

— В условие включите «Любое расположение» (Any location).

— В исключения (Exclude) добавьте «Все доверенные расположения» (All trusted locations).

Таким образом, MFA будет запрашиваться только тогда, когда сотрудник работает из дома или кафе.

2. Платформы устройств (Device platforms):

Можно создать отдельные политики для Android/iOS и Windows/macOS. Для начала выберите «Any device».

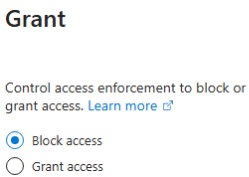

Шаг 5: Управление доступом (Grant)

В этом разделе мы решаем, что делать, если условия совпали.

— Выберите «Предоставить доступ» (Grant access).

— Поставьте галочку напротив «Требовать многофакторную проверку подлинности» (Require multifactor authentication).

Также здесь можно выбрать более строгие меры, например, «Требовать, чтобы устройство было отмечено как совместимое» (Require device to be marked as compliant). Это заставит пользователей регистрировать устройства в Intune.

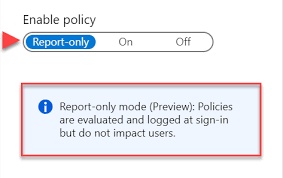

Шаг 6: Режим «Только отчет» (Report-only)

Никогда, абсолютно никогда не включайте новую политику сразу в режим «Включено» (On), если вы делаете это впервые.

— Переведите переключатель внизу страницы в положение «Только отчет» (Report-only).

— Сохраните политику.

В этом режиме Entra ID будет логировать, как сработала бы политика, но не будет блокировать пользователей. Спустя пару дней проверьте журнал входов (Sign-in logs), чтобы убедиться, что под раздачу не попали сервисные аккаунты или принтеры.

ТОП-3 сценария для обязательной настройки

Помимо базового MFA, для надежной защиты периметра рекомендуется внедрить следующие сценарии.

1. Блокировка устаревшей аутентификации (Legacy Authentication)

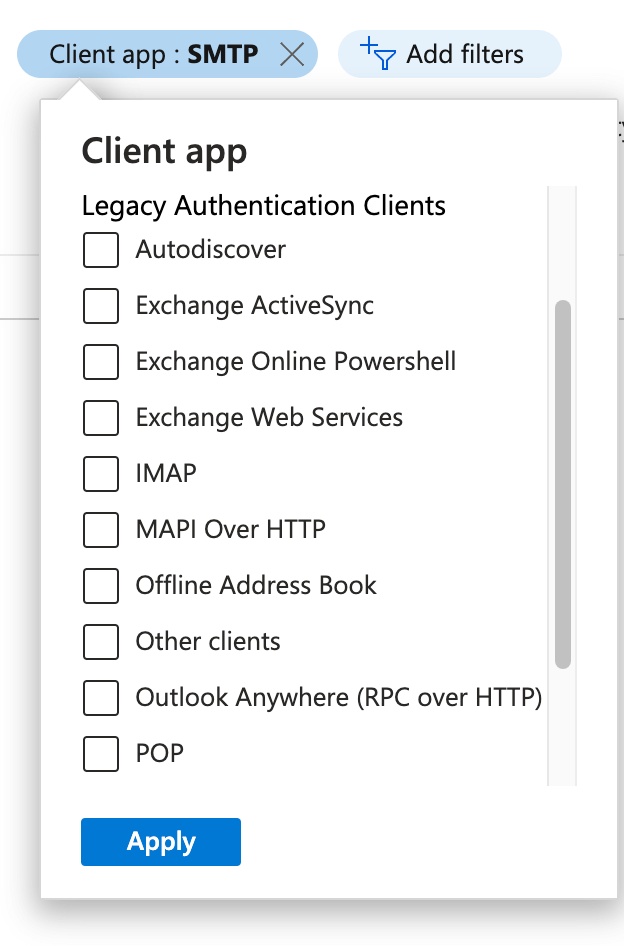

Протоколы вроде POP3, IMAP, SMTP и старые версии Office не поддерживают MFA. Хакеры используют их для атак типа Password Spray.

— Условия: Клиентские приложения (Client apps) -> Выбрать Exchange ActiveSync и Other clients.

— Управление доступом: Блокировать доступ (Block access).

2. Ограничение доступа для администраторов

Администраторы — главная цель атак. Для них MFA должен работать всегда, даже из доверенного офиса.

— Создайте отдельную политику для ролей «Global Administrator», «Security Administrator», «Exchange Administrator».

— Требуйте MFA всегда, без исключений по IP.

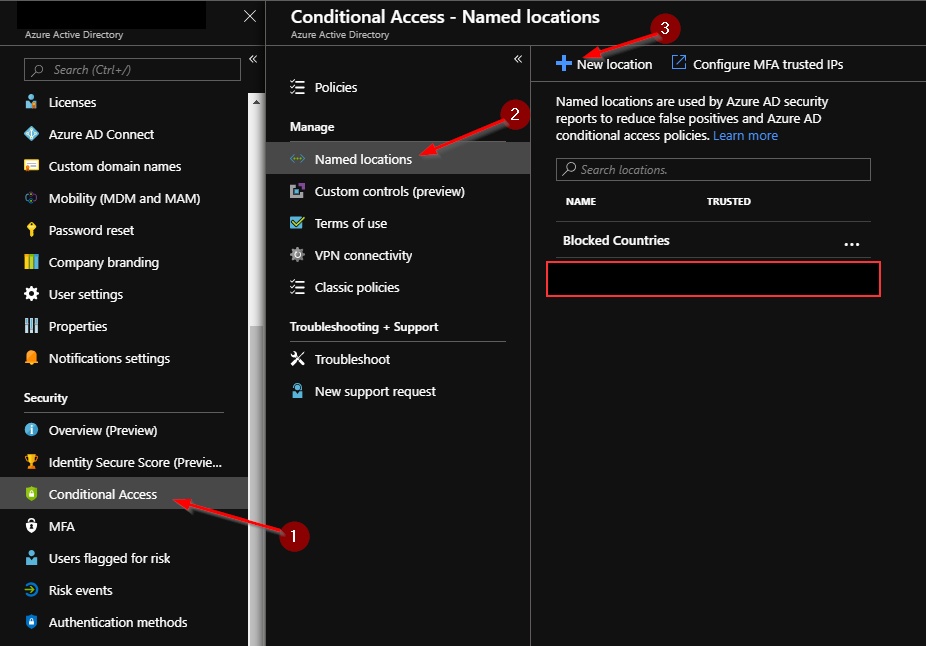

3. Геоблокировка (Block by Location)

Если ваш бизнес работает только в России и СНГ, нет смысла разрешать попытки входа из стран Африки или Азии.

— Создайте именованное расположение (Named Location) «Blocked Countries».

— В политике выберите это расположение и действие «Block access».

Мониторинг и устранение неполадок с помощью PowerShell

Иногда веб-интерфейс не дает полной картины, особенно при аудите большого количества политик. Вы можете использовать Microsoft Graph PowerShell SDK для выгрузки списка политик и их состояния.

Пример получения списка всех политик через PowerShell:

Connect-MgGraph -Scopes "Policy.Read.All"$policies = Get-MgIdentityConditionalAccessPolicy

foreach ($policy in $policies) {

Write-Host "Policy Name: $($policy.DisplayName)" -ForegroundColor Cyan

Write-Host "State: $($policy.State)" -ForegroundColor Yellow

Write-Host "-------------------------"

}

Этот код поможет быстро найти забытые политики в режиме «Report-only» или отключенные правила.

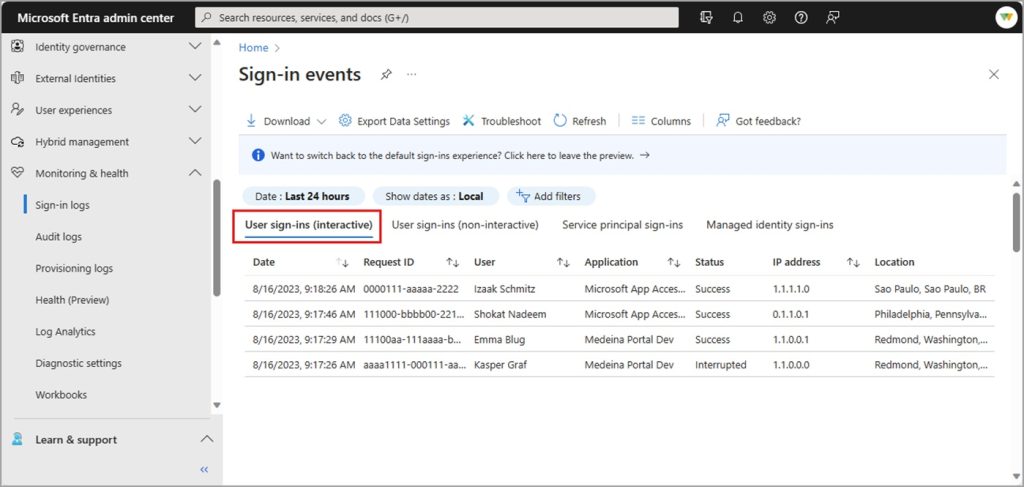

Анализ журналов входа (Sign-in Logs)

Если пользователь жалуется, что не может войти, или наоборот, у вас есть подозрения на взлом, первым делом идите в Журналы входа.

1. Откройте профиль пользователя в Entra ID.

2. Нажмите «Журналы входа» (Sign-in logs).

3. Выберите конкретную попытку входа и откройте вкладку «Условный доступ» (Conditional Access).

Здесь вы увидите детальную разбивку: какая политика применилась (Success), какая не применилась (Not Applied) и почему (Failure). Это основной инструмент отладки.

Настройка Conditional Access в Microsoft Entra ID — это баланс между безопасностью и удобством. Не стремитесь «закрутить гайки» в первый же день. Начните с режима аудита, анализируйте логи и внедряйте политики поэтапно.

Помните золотое правило: всегда оставляйте одну учетную запись администратора вне всех политик (на случай сбоя облака или ошибки конфигурации) с супер-сложным паролем, хранящимся в сейфе. Грамотно настроенный условный доступ снижает риск компрометации учетных записей на 99.9%, делая вашу инфраструктуру неприступной крепостью для автоматизированных атак.