В этой статье расскажем, как технология Windows LAPS помогает автоматически управлять паролями локальных администраторов на компьютерах в домене или в среде Microsoft Entra. Разберём, что такое LAPS, как её настроить через Group Policy или Intune, какие есть режимы управления, безопасность, бэкап и восстановление. Полезно для администраторов, стремящихся минимизировать риски, связанные с одинаковыми или статичными паролями.

Что такое Windows LAPS и зачем она нужна

Windows LAPS (Local Administrator Password Solution) — функция Windows, которая автоматически генерирует, управляет и защищает пароли локальной учётной записи администратора.

LAPS позволяет:

— регулярно менять пароли локального администратора на устройствах, присоединённых к Active Directory или Microsoft Entra ID;

— резервировать пароли в AD или Microsoft Entra;

— управлять требованиями к сложности пароля, длине, сроку его жизни;

— восстанавливать пароль при необходимости с правами доступа, которые можно делегировать;

Основные понятия и архитектура

Поддерживаемые среды

— Устройства, присоединённые к Windows Server Active Directory.

— Устройства Microsoft Entra или гибридные устройства, тоже поддерживаются.

— Контроллеры домена: управление паролем учётной записи режима восстановления службы каталогов (DSRM).

Режимы управления учётной записью

— Вручную (Manual mode) — администратор задаёт, какую учётную запись LAPS будет управлять. Если не указана, используется встроенная учётка «Administrator» по её RID.

— Автоматический режим — LAPS может автоматически создавать и управлять заданной учётной записью локально, давать ей имя или префикс, рандомизировать имя, если это указано.

Настройка Windows LAPS

1. Подготовка пула устройств и Active Directory

— Проверь, что схема Active Directory поддерживает атрибуты, требуемые для LAPS, если используешь AD.

— Определи, где хранятся пароли: в AD, в Microsoft Entra или гибридно.

— Определи, какая учётная запись будет управляться: встроенная или пользовательская, имя, статус (включена/отключена).

2. Настройка через групповые политики (GPO)

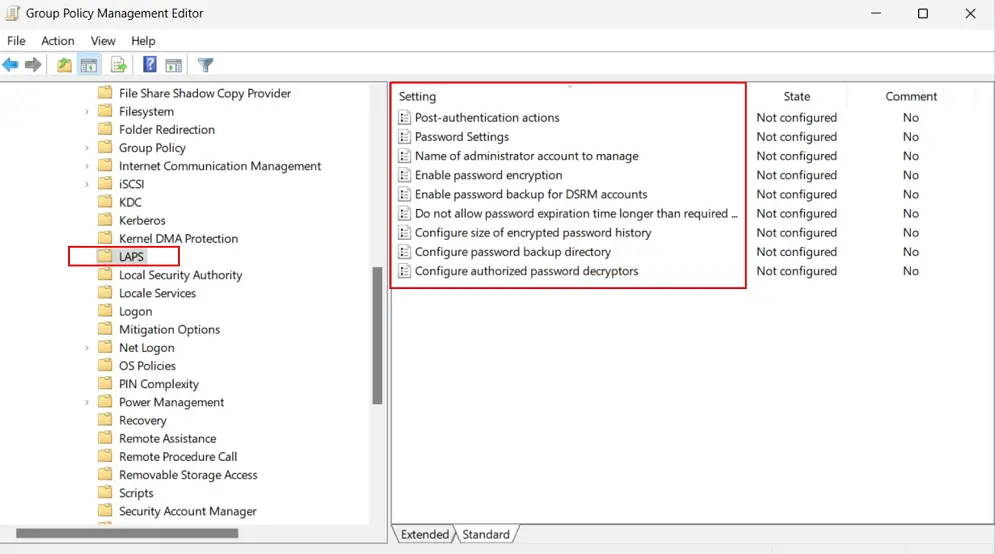

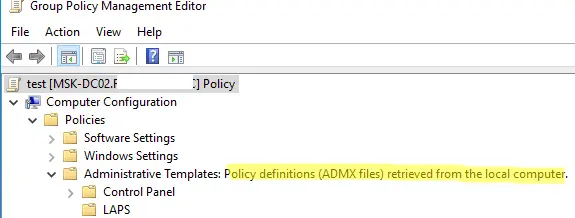

— Импортируй шаблон административной политики LAPS (.admx/.adml) в каталог административных шаблонов.

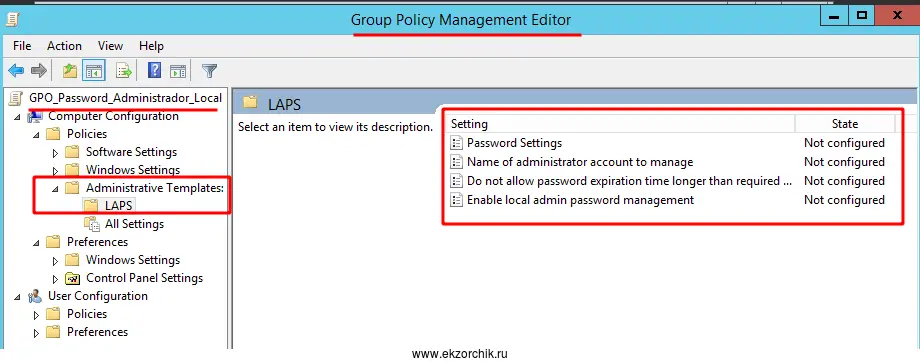

— В GPO: Конфигурация компьютера → Административные шаблоны → Система → LAPS → задать параметры политики: имя управляемой учётной записи, сложность пароля, длина, срок жизни, частота смены.

— Параметр, отвечающий за резервирование паролей (BackupDirectory) — настроить, чтобы пароли сохранялись в нужном каталоге AD.

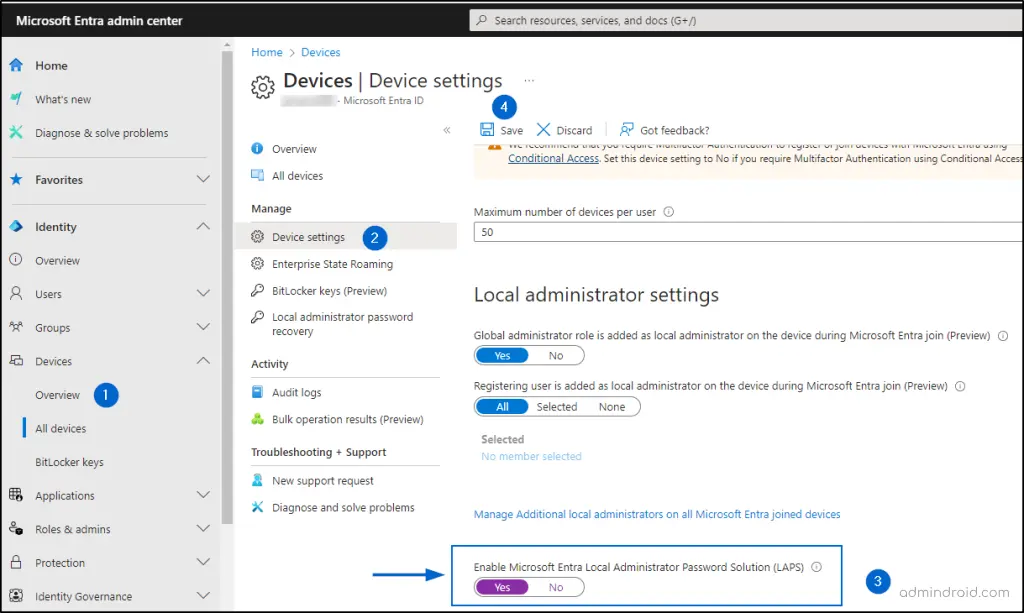

3. Настройка через Intune / Microsoft Entra

— Если устройства управляются Intune, можно использовать CSP-политику Windows LAPS.

— Настройка параметров: включение LAPS, политика сложности, длина пароля, резервное копирование, права на восстановление паролей.

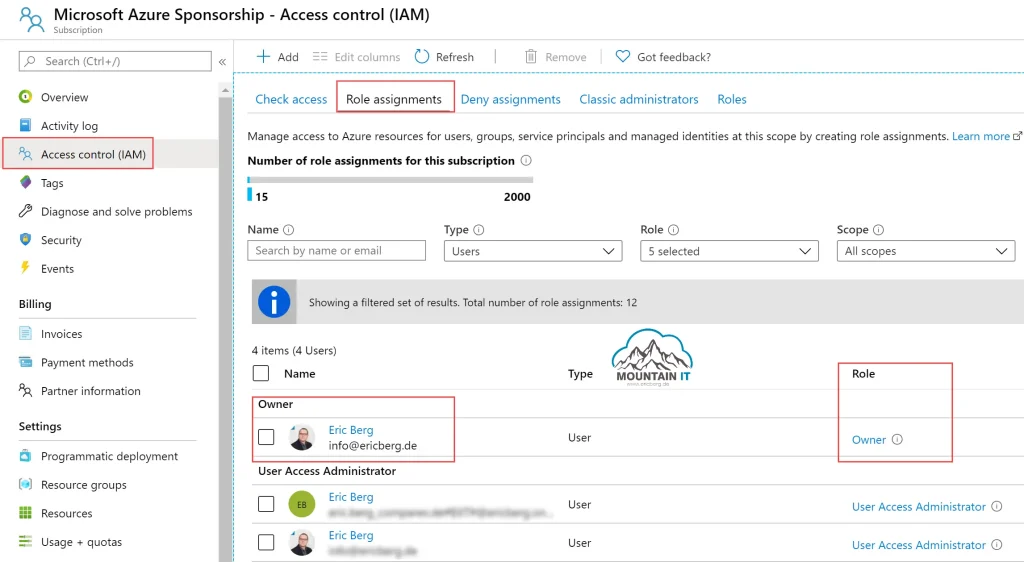

4. Делегирование прав и безопасность доступа

— Делегируй доступ к чтению пароля только тем администраторам или группам, которым это необходимо.

— Используй RBAC (role-based access control) в Microsoft Entra или AD.

— Логи аудита: отслеживай, кто и когда выполнял получение пароля или его сброс.

Типичные сценарии использования

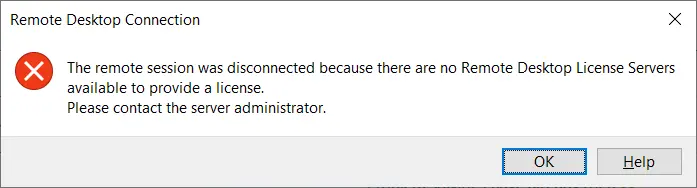

— Административный доступ “break-glass” — когда нужно попасть на машину, к которой нет доступа через домен. LAPS позволяет безопасно получить пароль локального администратора.

— Среды с множеством рабочих станций, где одинаковый пароль администратора — риск утечки, взлома. LAPS устраняет этот риск, так как пароли разные и периодически меняются.

— Контроллеры домена: защита критичных учётных записей, DSRM.

Пошаговая инструкция: развёртывание LAPS в AD через GPO

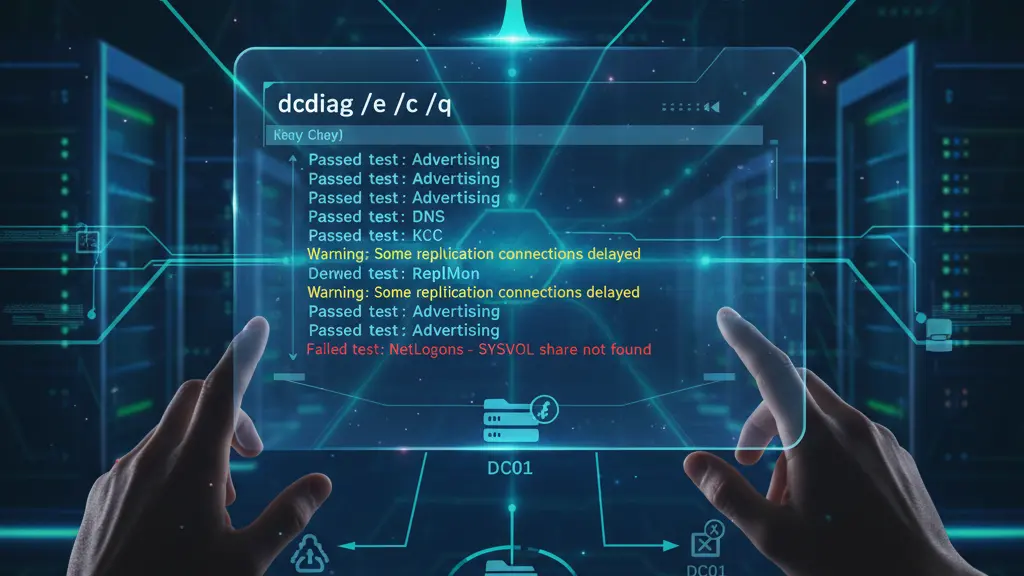

1. В домене AD убедись, что контроллеры имеют нужные обновления и схема AD обновлена, если нужно.

2. Импортируй шаблоны политики LAPS (LAPS.admx и .adml) на контроллерах, редакторе групповой политики.

3. Создай новый объект GPO и привяжи его к OU(организационной единице), где находятся компьютеры, которые ты хочешь управлять.

4. В GPO в разделе Система → LAPS установить:

— имя управляемой учётной записи администратора (если не встроенная),

— длину пароля, сложность, срок жизни, частоту смены.

5. Настроить резервирование паролей: в GPO включить BackupDirectory to AD.

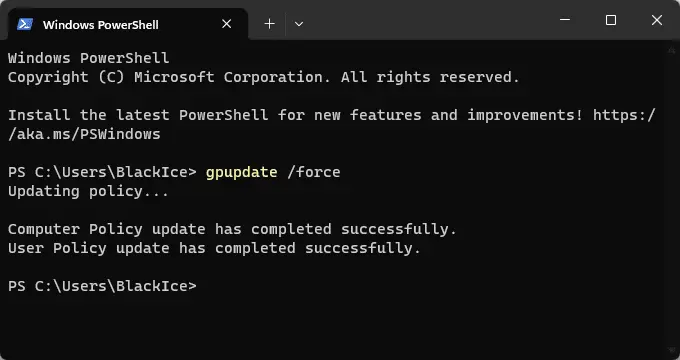

6. Проверить, что на клиентских компьютерах включена политика, и что они применили её (gpupdate /force).

7. Проверь, что пароль появился в AD-атрибуте компьютера, и что делегированы права чтения/сброса пароля.

Безопасность, нюансы и ограничения

— Убедись, что доступ к атрибутам пароля в AD строго ограничен. Если любой пользователь сможет читать пароль, безопасность сильно упадёт.

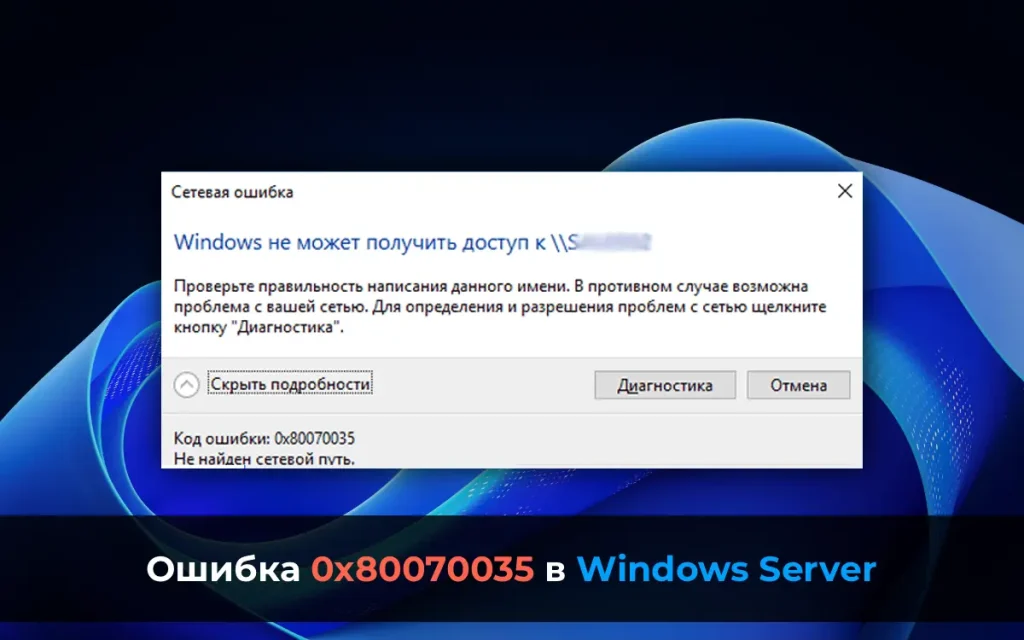

— Если устройство не может связаться с AD или Entra — смена пароля может не сработать.

— В версиях до Windows Server 2025 или Windows 11 до определённых обновлений функциональность может быть частично ограничена.

— При управлении учётной записью, отличной от встроенной, надо обеспечить её предварительное создание, иначе LAPS не “создаст” новую учётную запись.

— Управление учётной записью DSRM происходит отдельно и политики автоматического управления не применяются к ней.

Рекомендации

Windows LAPS — важный инструмент, помогающий повысить безопасность среды Windows за счёт автоматизации паролей локальных администраторов.

Рекомендации:

— планируй, какую учётную запись ты будешь управлять: встроенную или пользовательскую;

— задавай строгие параметры сложности и частоты смены паролей;

— обеспечь надёжное резервирование паролей и делегирование доступа к ним;

— используй Intune / Entra ID, если у тебя гибридная среда или множество удалённых устройств;

— тестируй восстановление пароля и контроль доступа перед развёртыванием в продакшн-окружении.