Организация безопасного удаленного доступа сотрудников к корпоративной сети — задача №1 для любого системного администратора в эпоху гибридной работы. Существует множество протоколов (OpenVPN, WireGuard, SSTP), но классическая связка L2TP/IPsec (Layer 2 Tunneling Protocol over IPsec) остается одним из самых популярных решений.

Почему? Потому что поддержка L2TP/IPsec встроена практически во все операционные системы: Windows, macOS, iOS и Android. Вам не нужно устанавливать сторонние клиенты на устройства пользователей, а на стороне сервера все разворачивается штатными средствами роли Remote Access (RRAS).

В этой статье мы пошагово разберем, как настроить VPN-сервер L2TP/IPsec на Windows Server 2022, как правильно пробросить порты и, самое главное, как решить проблему подключения через NAT, которая возникает у 90% администраторов.

Подготовка к установке

Перед началом настройки убедитесь, что ваш сервер соответствует требованиям:

1. Статический IP-адрес: Сервер должен иметь статический внутренний IP в локальной сети.

2. Внешний доступ: Если сервер находится за NAT (роутером), вам потребуется пробросить порты (об этом ниже).

3. Две сетевые карты (желательно): В идеальном сценарии одна смотрит в интернет, другая — в локальную сеть. Но конфигурация с одной картой (One-arm) также прекрасно работает.

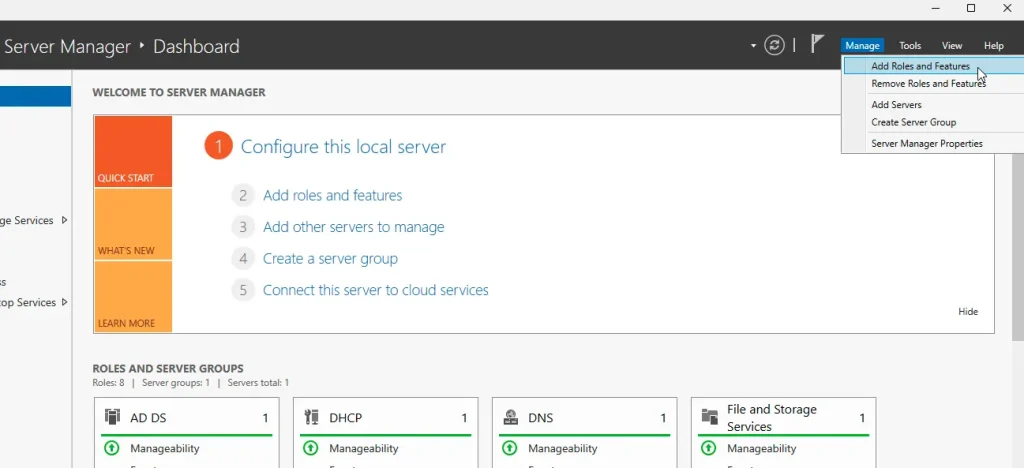

Шаг 1: Установка роли удаленного доступа (RRAS)

Первым делом нам нужно добавить соответствующую роль сервера.

1. Откройте Диспетчер серверов (Server Manager).

2. Нажмите Управление (Manage) -> Добавить роли и компоненты.

3. В мастере выберите роль Удаленный доступ (Remote Access).

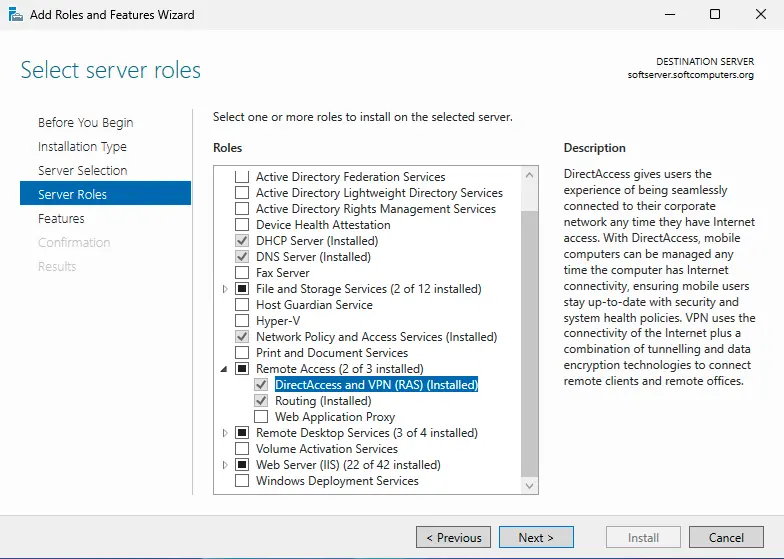

4. В службах роли отметьте галочками:

DirectAccess и VPN (RAS)

Маршрутизация (Routing)

5. Завершите установку.

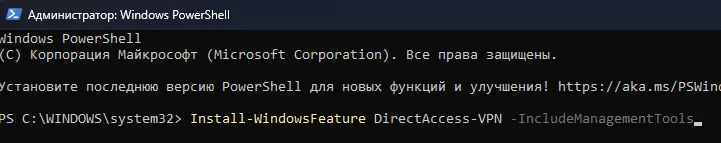

Для любителей скорости и автоматизации, тот же процесс можно выполнить одной командой в PowerShell (от имени администратора):

Install-WindowsFeature DirectAccess-VPN -IncludeManagementTools

Шаг 2: Первичная настройка маршрутизации

После установки роль нужно активировать и настроить.

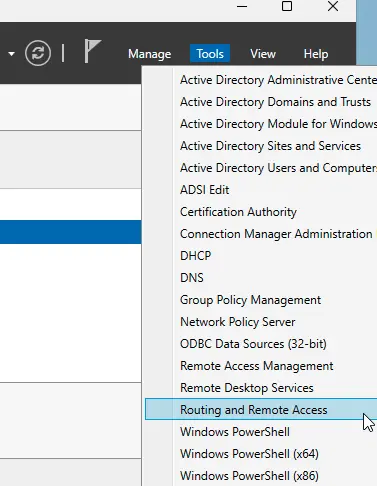

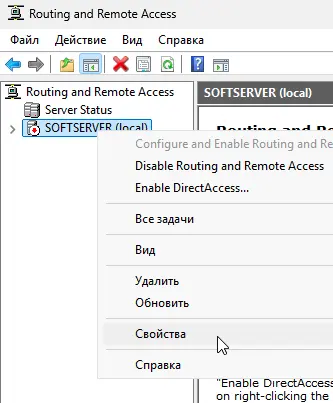

1. Откройте консоль Маршрутизация и удаленный доступ (Routing and Remote Access) через меню «Средства».

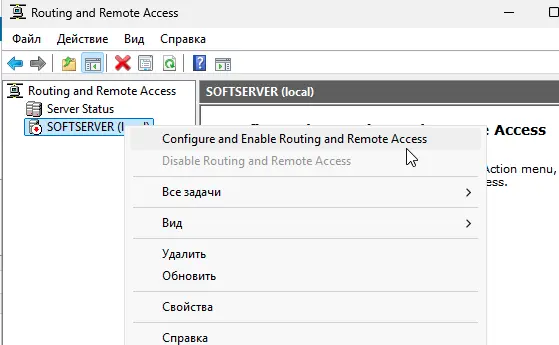

2. Нажмите правой кнопкой мыши на имя вашего сервера (изначально оно будет с красной стрелкой вниз) и выберите «Настроить и включить маршрутизацию и удаленный доступ».

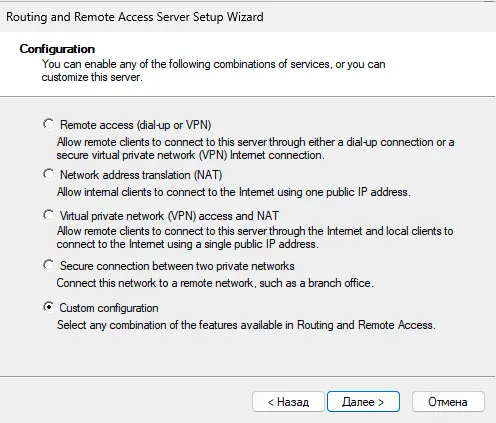

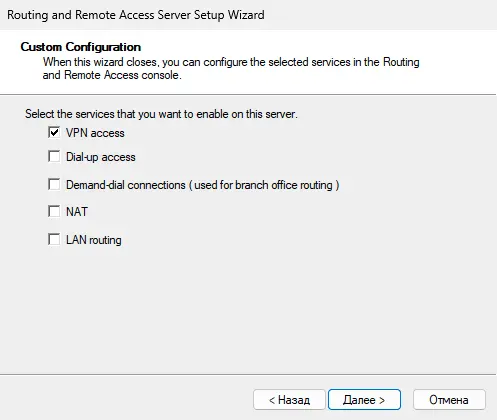

3. В мастере выберите «Особая конфигурация» (Custom Configuration). Это даст нам максимальный контроль.

4. Отметьте галочкой «Доступ к виртуальной частной сети (VPN)» (VPN access).

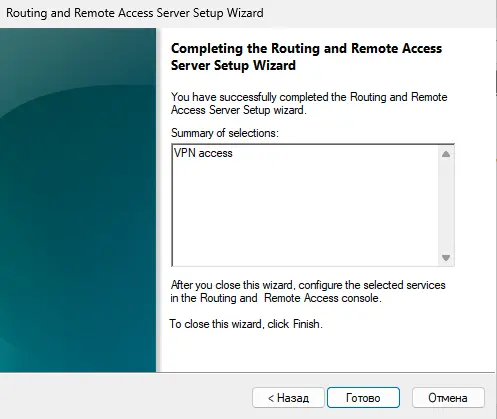

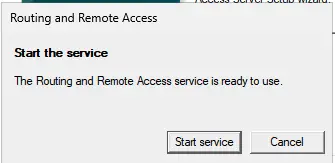

5. Завершите мастер и запустите службу, когда система попросит об этом.

Шаг 3: Настройка параметров L2TP и пула IP-адресов

Теперь переходим к детальной настройке. Нам нужно задать общий ключ (Preshared Key) для IPsec и определить, какие IP-адреса будут получать удаленные клиенты.

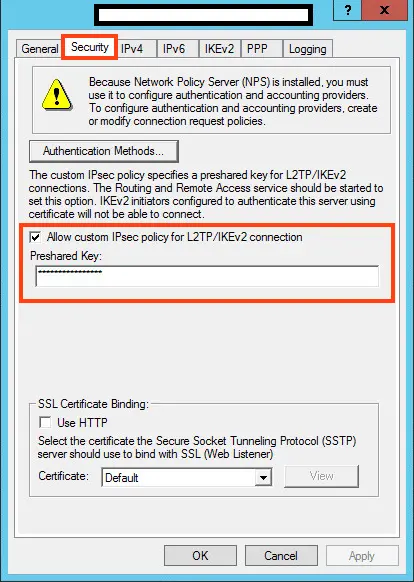

Настройка ключа шифрования (Preshared Key)

1. В консоли RRAS нажмите правой кнопкой мыши на имя сервера -> Свойства.

2. Перейдите на вкладку Безопасность (Security).

3. Убедитесь, что галочка «Разрешить особые политики IPsec…» (Allow custom IPsec policy for L2TP/IKEv2) установлена.

4. В поле Вращий ключ (Preshared Key) введите сложный пароль. Этот «секрет» нужно будет ввести на каждом клиентском устройстве при настройке подключения.

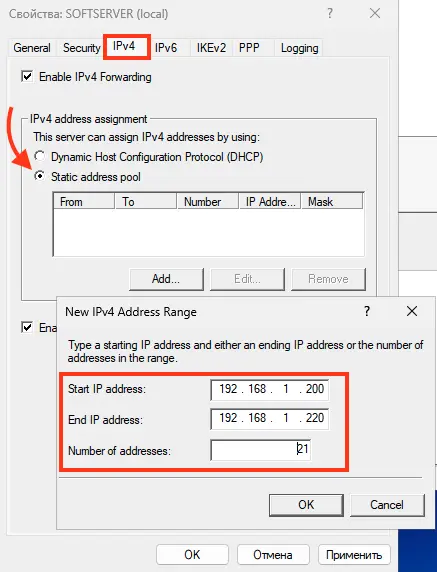

Настройка выдачи IP-адресов

Где VPN-клиенты будут брать IP-адреса? Есть два пути: DHCP (если в сети есть DHCP-сервер) или статический пул. Статический пул часто надежнее, так как исключает проблемы с таймаутами DHCP через VPN-туннель.

1. Перейдите на вкладку IPv4.

2. Выберите «Статический пул адресов» (Static address pool).

3. Нажмите «Добавить» и задайте диапазон. Например, если ваша локальная сеть `192.168.1.0/24`, выделите диапазон, который не пересекается с вашим основным DHCP, например: `192.168.1.200` — `192.168.1.220`.

Шаг 4: Настройка пользователей и доступа

Кто имеет право подключаться к вашему серверу?

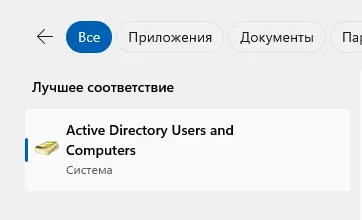

Вариант А: Простой (для малых сетей)

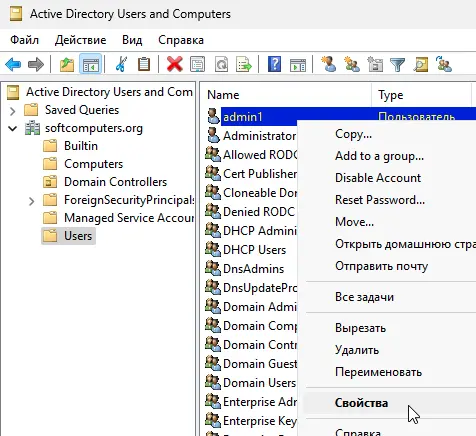

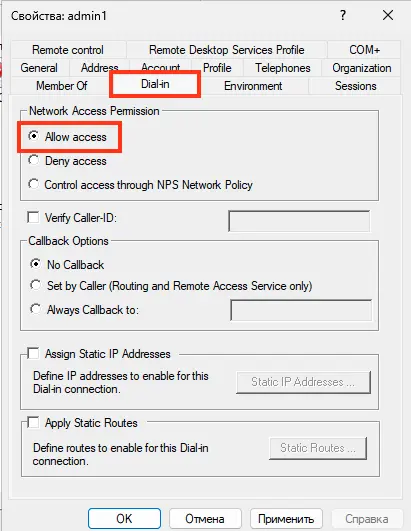

В свойствах конкретного пользователя в Active Directory Users and Computers (или в «Управление компьютером» для локальных пользователей) перейдите на вкладку Входящие звонки (Dial-in) и выберите «Разрешить доступ» (Allow access).

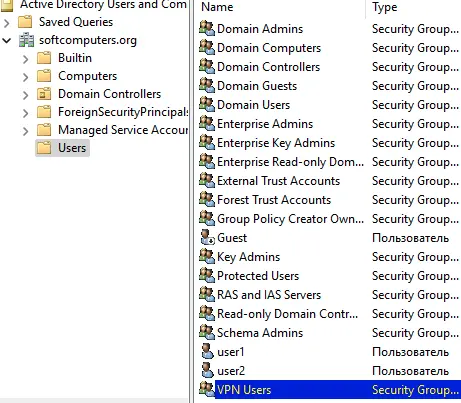

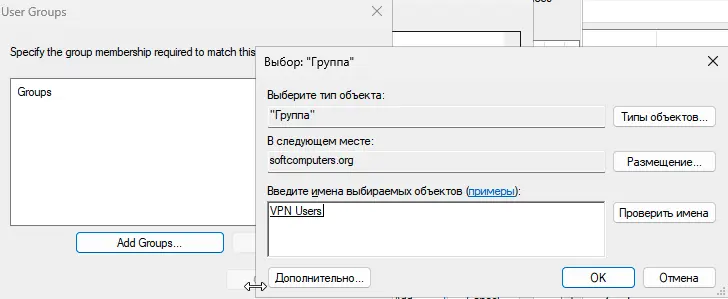

Так же можно создать заранее группу VPN Users, для дальнейшего доступа к VPN только пользователей которые находятся в этой группе.

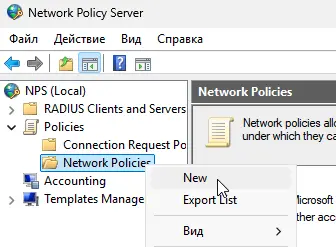

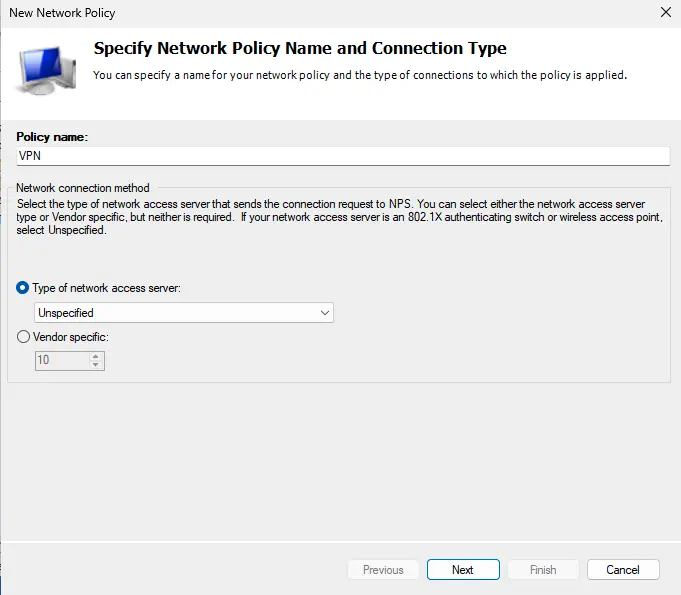

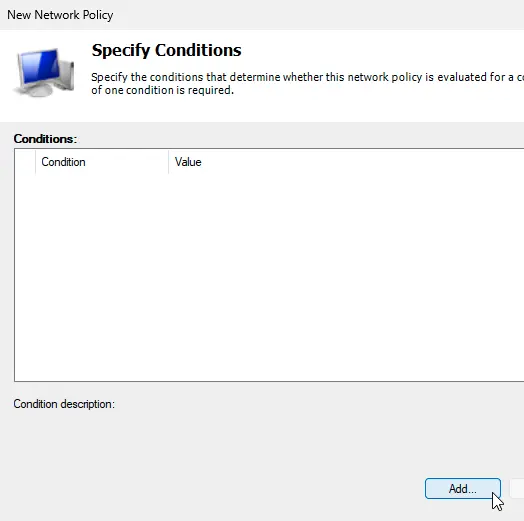

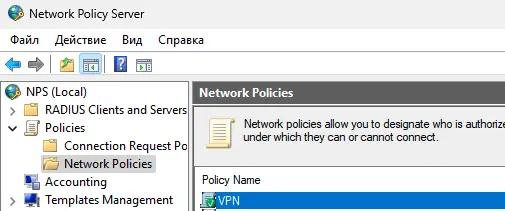

Вариант Б: Правильный (через NPS)

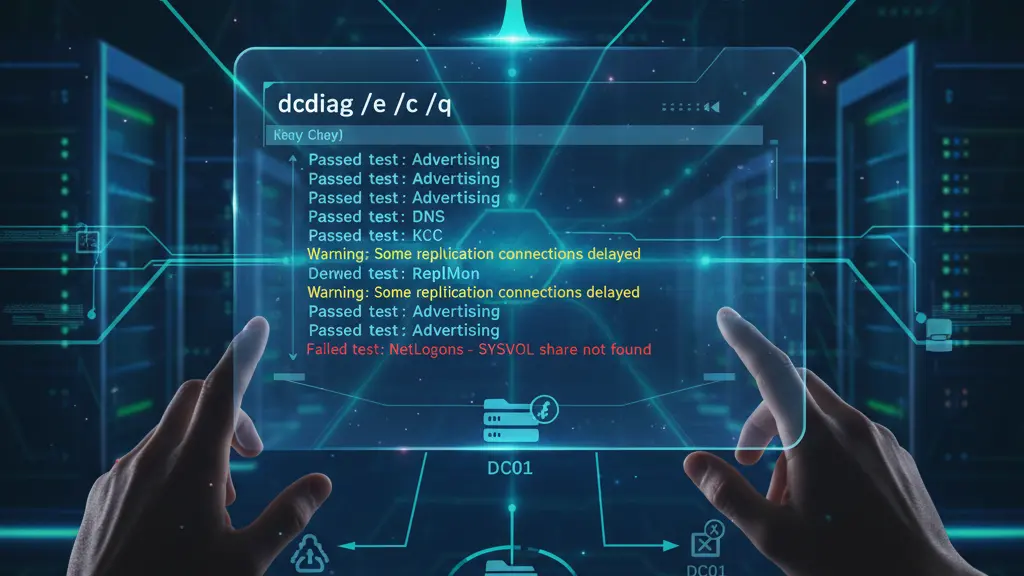

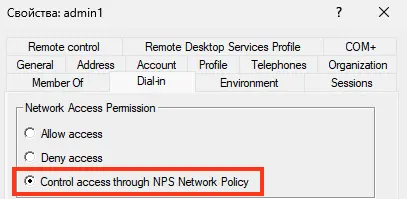

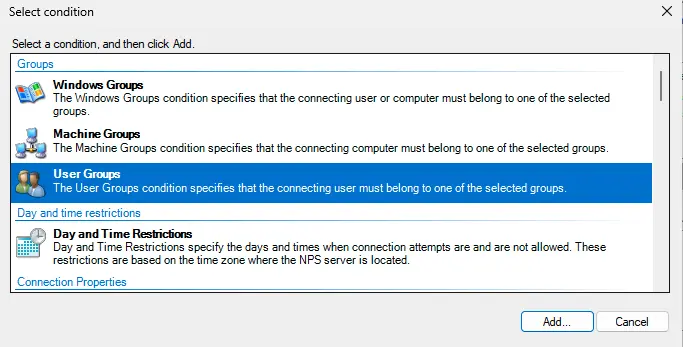

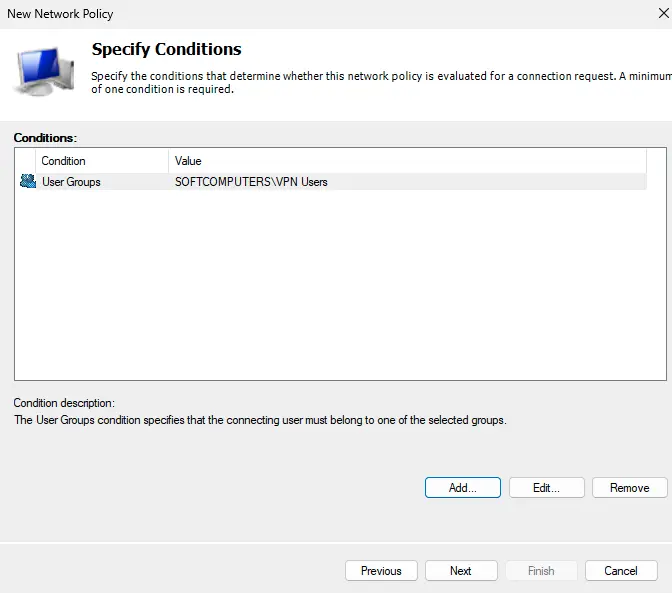

Используйте политики сети (Network Policy Server).

1. Оставьте у пользователей настройку «Управлять доступом через политики NPS».

2. Откройте консоль NPS.

3. Создайте новую политику, разрешающую доступ при условии членства в группе (например, «VPN Users») и использования протокола L2TP.

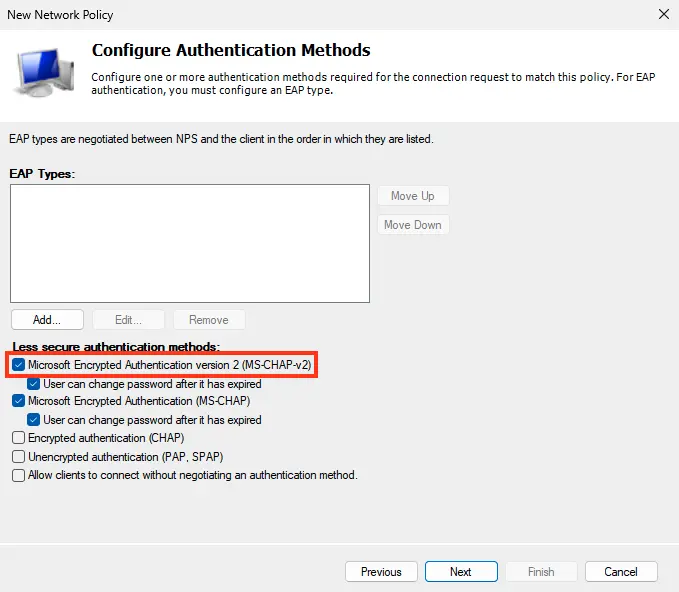

Важно: Убедитесь, что в политике аутентификации (вкладка Constraints -> Authentication Methods) включены протоколы MS-CHAP v2. Именно этот протокол чаще всего используется для авторизации пользователей Windows.

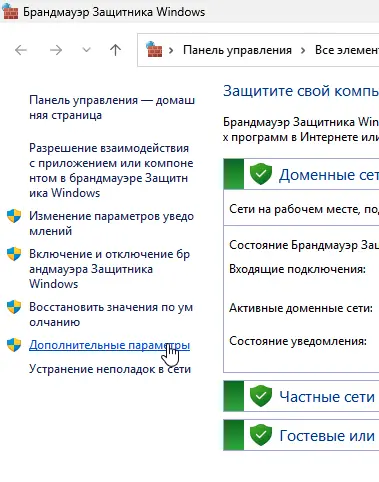

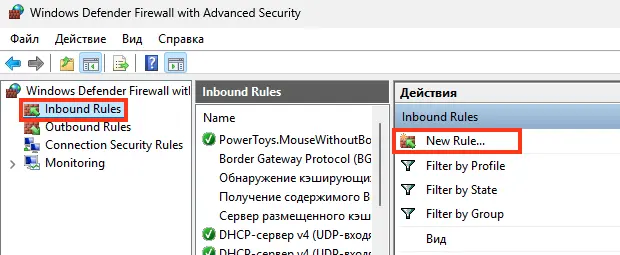

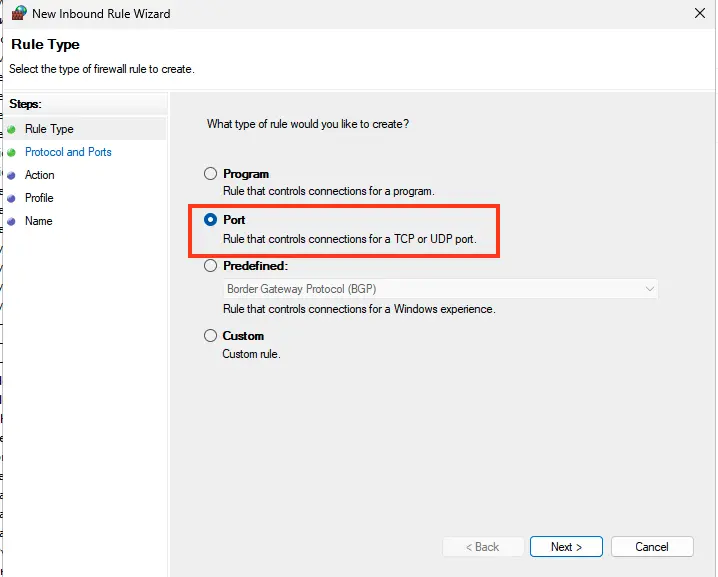

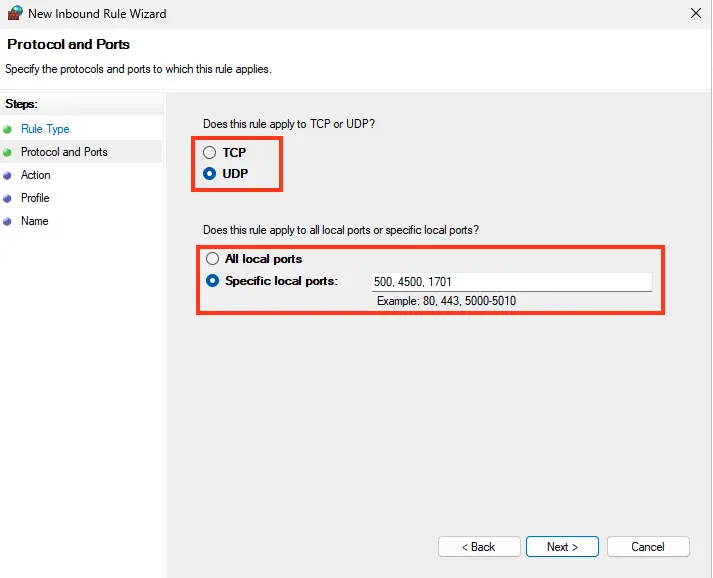

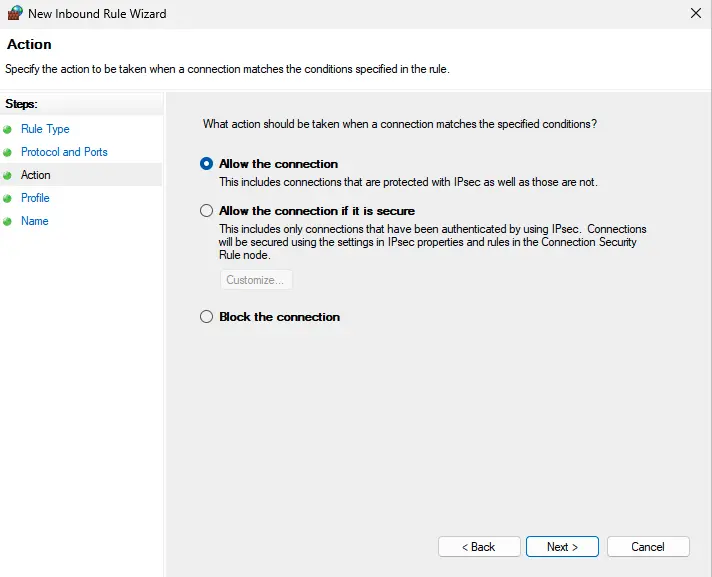

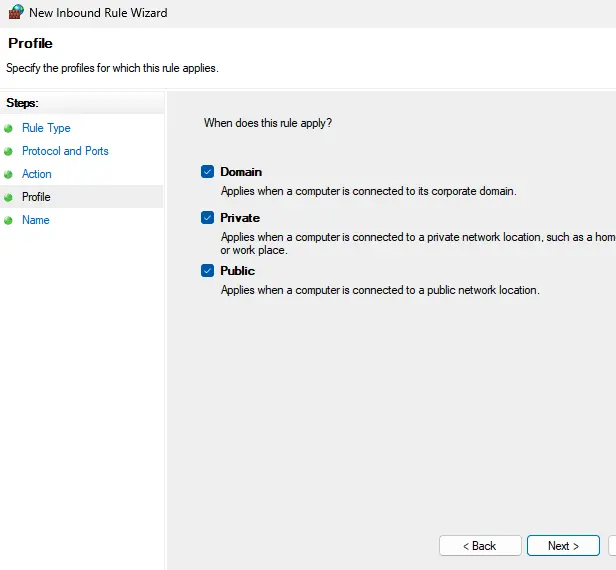

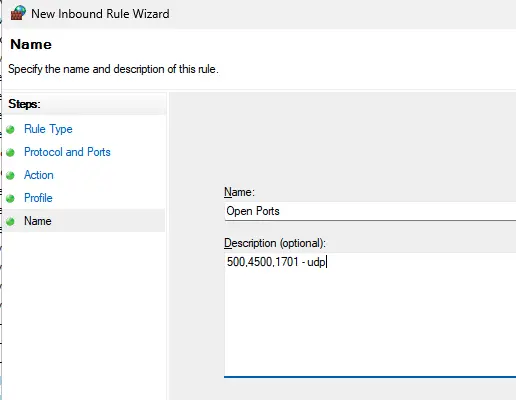

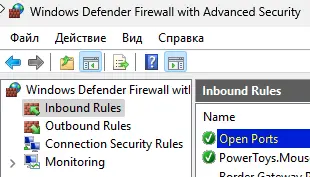

Шаг 5: Проброс портов (Firewall)

Для работы L2TP/IPsec необходимо открыть следующие порты. Это нужно сделать как на брандмауэре Windows самого сервера, так и на вашем пограничном маршрутизаторе (Router/Firewall), пробросив их на локальный IP сервера.

Вам нужны порты UDP:

UDP 500 (IKE — обмен ключами)

UDP 4500 (IPsec NAT-T — для работы через NAT)

UDP 1701 (L2TP — сам туннель)

Примечание: Иногда порт 1701 не нужно пробрасывать на внешнем роутере, так как он инкапсулируется внутри IPsec, но для диагностики лучше убедиться, что он не заблокирован.

Шаг 6: Исправление ошибки NAT (Реестр) — Критично!

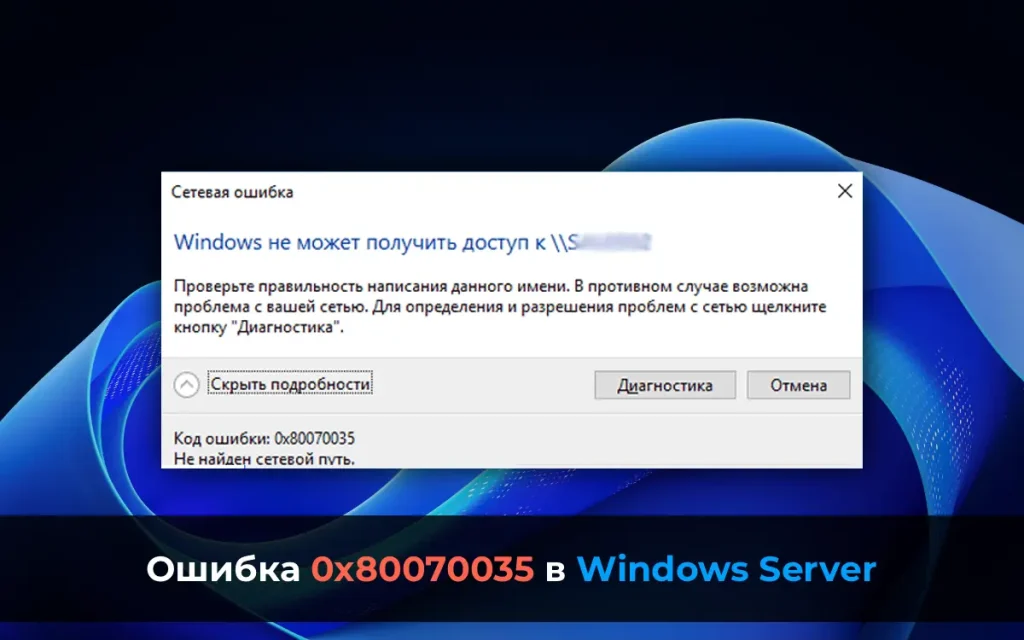

Это тот самый шаг, на котором спотыкается большинство. По умолчанию Windows Server не разрешает подключения L2TP/IPsec, если сервер или клиент находятся за NAT (Network Address Translation). А так как сейчас почти все находятся за NAT, подключение будет выдавать ошибку 809 или просто «висеть».

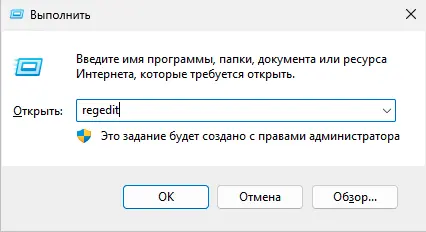

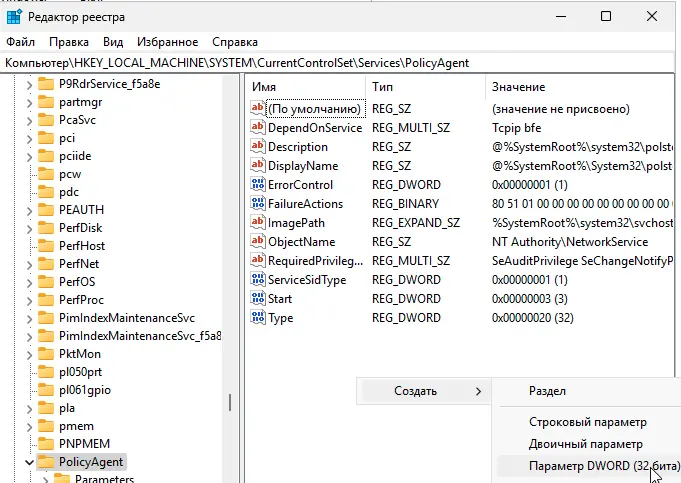

Чтобы это исправить, нужно внести изменение в реестр:

1. Нажмите `Win + R`, введите `regedit`.

2. Перейдите по пути:

`HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent`

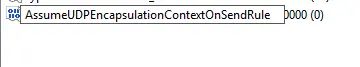

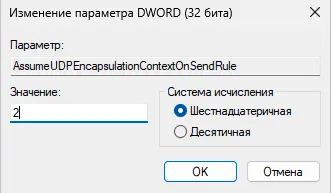

3. Создайте новый параметр DWORD (32 бита) с именем:

`AssumeUDPEncapsulationContextOnSendRule`

4. Установите его значение равным 2.

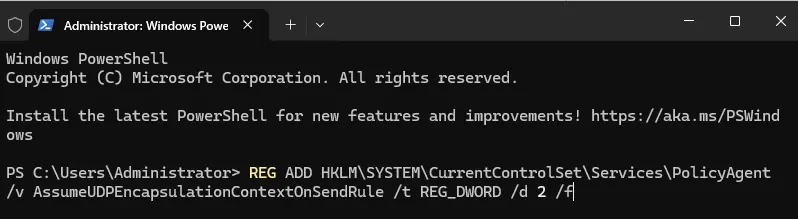

Для тех, кто предпочитает командную строку, выполните в CMD от имени администратора:

REG ADD HKLM\SYSTEM\CurrentControlSet\Services\PolicyAgent /v AssumeUDPEncapsulationContextOnSendRule /t REG_DWORD /d 2 /f

Внимание: После внесения этого изменения необходимо перезагрузить сервер. Без перезагрузки оно не применится.

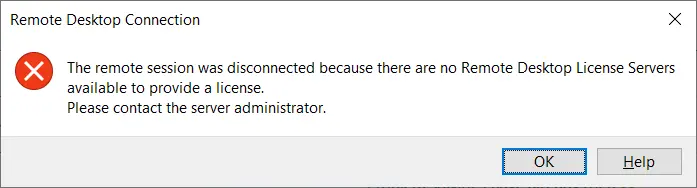

Шаг 7: Подключение клиента (Windows 10/11)

Настройка на стороне клиента предельно проста:

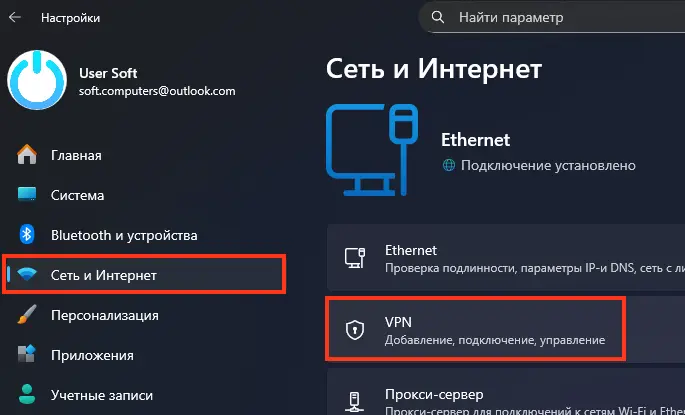

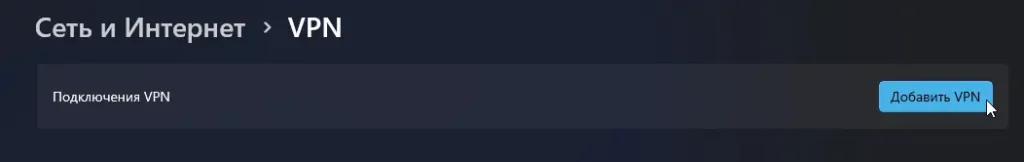

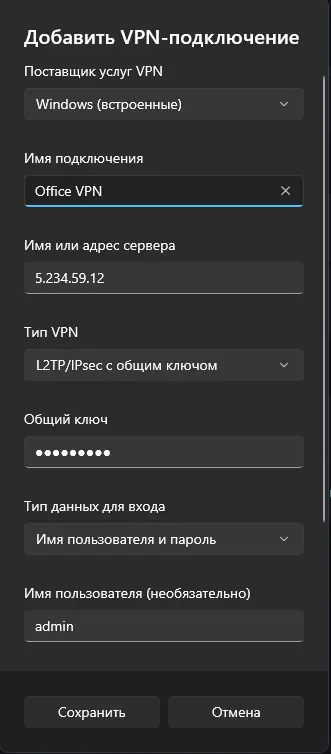

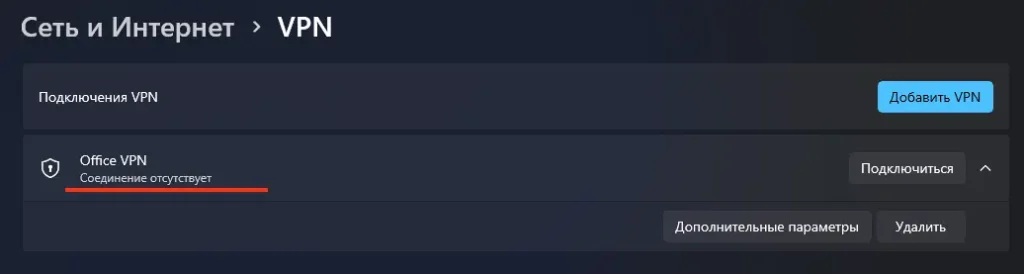

1. Параметры -> Сеть и Интернет -> VPN -> Добавить VPN-подключение.

2. Поставщик услуг VPN: Windows (встроенный).

3. Имя или адрес сервера: Внешний IP вашего офиса.

4. Тип VPN: L2TP/IPsec с общим ключом (L2TP/IPsec with pre-shared key).

5. Общий ключ: Вводим тот самый PSK, который задали на Шаге 3.

6. Имя пользователя и пароль: Учетные данные доменного или локального пользователя.

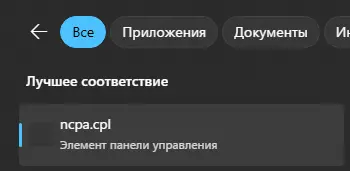

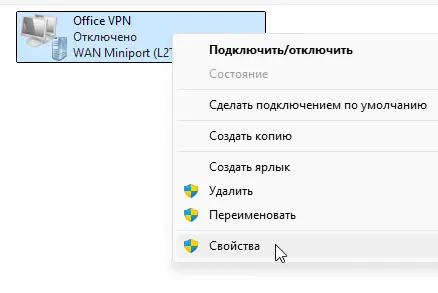

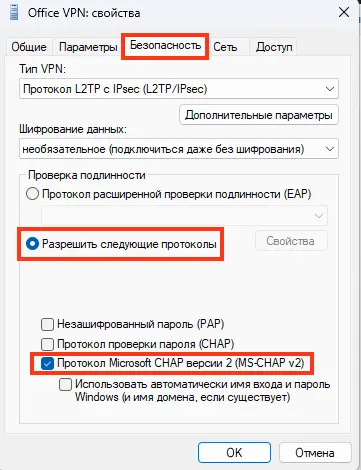

Важно: Если подключение создано, но не соединяется, откройте старую панель управления сетями (`ncpa.cpl`) -> Свойства вашего VPN-адаптера -> Безопасность. Убедитесь, что выбрано «Разрешить следующие протоколы» и стоит галочка на Microsoft CHAP Version 2 (MS-CHAP v2).

Настройка VPN L2TP/IPsec на Windows Server 2022 — это надежный способ обеспечить сотрудников доступом к корпоративным данным без лишних затрат на стороннее ПО. Главное — не забыть про настройку реестра для NAT-T и правильно сконфигурировать порты.

Однако стабильность VPN-сервера напрямую зависит от стабильности самой ОС. «Пиратские» сборки или некорректно активированные системы могут сбрасывать сетевые настройки или некорректно работать со службами IPsec.

В магазине softcomputers.org вы можете приобрести официальные ключи для Windows Server 2022 Standard и Datacenter. Лицензионная система гарантирует получение обновлений безопасности, критически важных для защиты вашего внешнего периметра, и стабильную работу службы удаленного доступа 24/7.