В условиях роста киберугроз, таких как атаки типа «Pass-the-Hash» и боковое перемещение в сети, использование одного и того же пароля для локальной учетной записи администратора на всех рабочих станциях и серверах представляет собой огромный риск. Windows Local Administrator Password Solution (LAPS) — это ключевой инструмент безопасности от Microsoft, который решает эту проблему путем автоматической ротации паролей локальных администраторов. В этом полном руководстве мы подробно разберем, как настроить и внедрить Windows LAPS (новую встроенную версию, не требующую установки дополнительного клиента) для доменов Active Directory (AD DS), обеспечивая уникальный и сложный пароль администратора для каждого компьютера.

Что такое Windows LAPS и зачем он нужен

Windows LAPS — это функция управления паролями, которая автоматически генерирует уникальный, сложный пароль для указанной локальной учетной записи администратора на компьютере, входящем в домен, и хранит этот пароль в зашифрованном виде (при поддержке уровня домена) в атрибутах объекта компьютера в Active Directory.

— Ключевая цель: Устранение угрозы использования скомпрометированного локального пароля для доступа к другим компьютерам в сети.

— Принцип работы: Клиентский компонент LAPS (встроенный в современные версии Windows) периодически (согласно настройкам GPO) меняет пароль локального администратора и записывает новый пароль и время его истечения в AD.

— Доступ: Только авторизованные пользователи или группы (обычно ИТ-администраторы или служба поддержки) могут просматривать пароль через оснастку «Пользователи и компьютеры Active Directory» или PowerShell.

Подготовка Active Directory к внедрению LAPS

Для работы Windows LAPS необходимо расширить схему Active Directory, чтобы добавить атрибуты для хранения пароля и его срока действия. В отличие от устаревшего LAPS, современный Windows LAPS (встроенный) использует новые командлеты PowerShell.

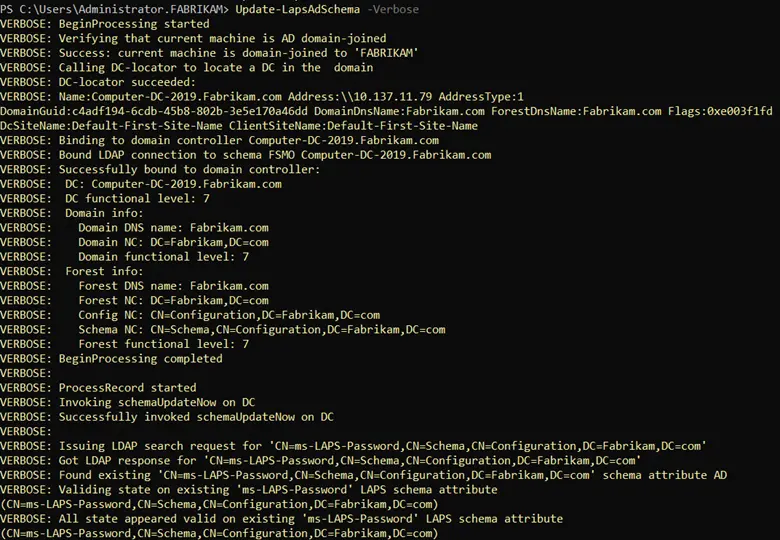

Шаг 1: Расширение схемы AD

Для выполнения этой операции необходима учетная запись, входящая в группу Администраторы схемы (Schema Admins), и ее нужно выполнять на Контроллере Домена (КД) или компьютере с установленными средствами управления AD DS.

— Откройте PowerShell от имени администратора.

— Импортируйте модуль LAPS:

Import-Module LAPS

— Расширьте схему:

Update-LapsADSchema -Verbose

— Эта команда добавит необходимые атрибуты, такие как msLAPS-Password (для хранения пароля) и msLAPS-ExpirationTime (для хранения времени истечения).

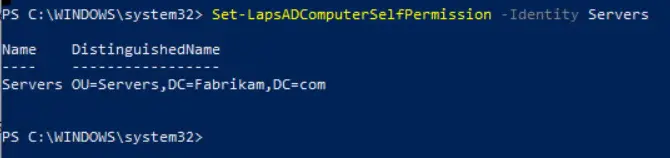

Шаг 2: Настройка разрешений для компьютеров

Каждый компьютер должен иметь право самостоятельно обновлять атрибуты своего объекта в AD для записи нового пароля. Эти права должны быть делегированы объекту SELF (Сам на себя).

— Используйте команду Set-LapsADComputerSelfPermission, указав организационную единицу (OU), содержащую компьютеры, которыми будет управлять LAPS:

Set-LapsADComputerSelfPermission -Identity "OU=Workstations,DC=yourdomain,DC=com"

— Важно: Повторите эту команду для всех OU, содержащих целевые компьютеры.

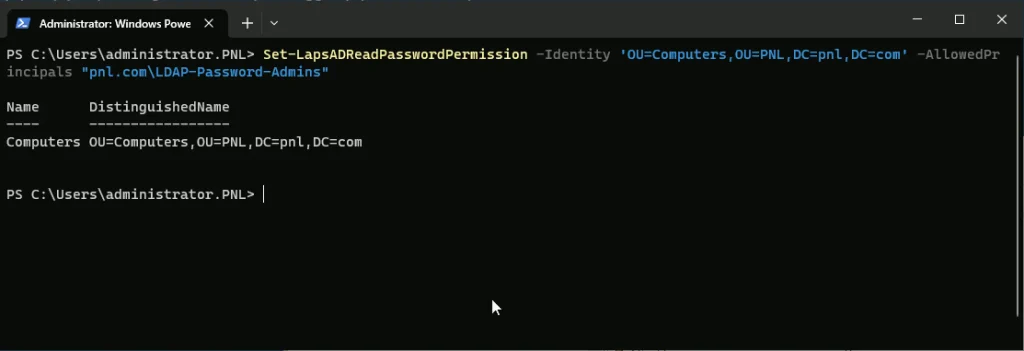

Шаг 3: Делегирование прав на чтение паролей

По умолчанию только Администраторы домена могут читать пароли. Необходимо делегировать права на чтение паролей (атрибут msLAPS-Password) тем пользователям или группам, которым разрешено их просматривать (например, группа ИТ-поддержки).

Для делегирования прав используйте командлет Set-LapsADReadPasswordPermission:

Set-LapsADReadPasswordPermission -Identity "OU=Workstations,DC=yourdomain,DC=com" -AllowedPrincipals "DOMEN\IT-Support"

Чтобы разрешить администратору сбрасывать время истечения пароля (чтобы LAPS немедленно сгенерировал новый), используйте Set-LapsADResetPasswordPermission.

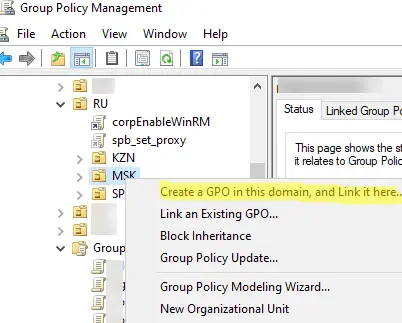

Настройка Windows LAPS через Групповые политики (GPO)

После подготовки схемы и разрешений, все настройки клиента LAPS осуществляются централизованно через GPO.

— Создайте новую GPO (например, «LAPS_Policy») и свяжите ее с целевой OU, содержащей компьютеры.

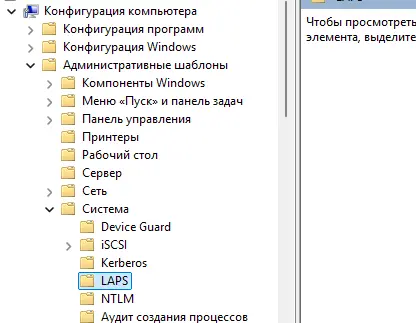

— Откройте GPO для редактирования и перейдите: Конфигурация компьютера -> Политики -> Административные шаблоны -> Система -> LAPS

Обязательные политики

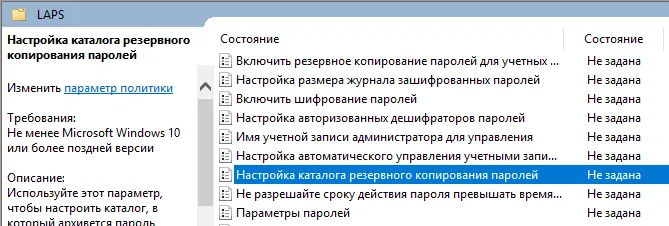

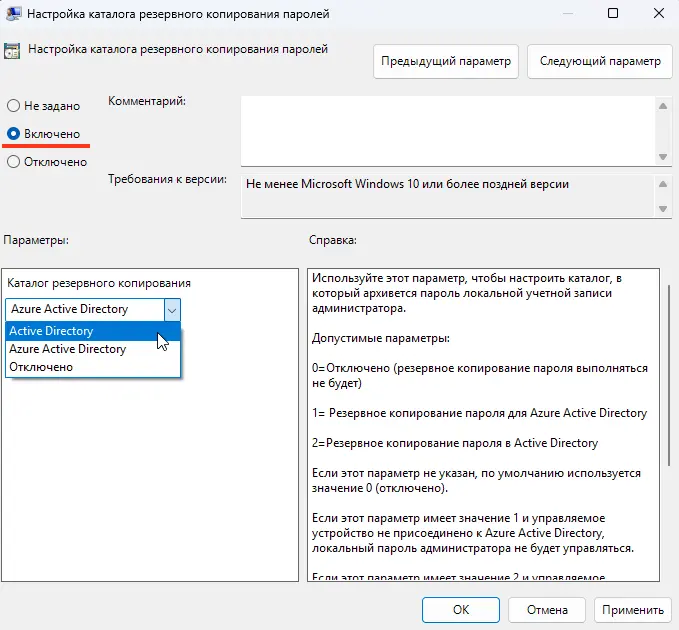

1. Configure Password Backup Directory (Настроить каталог резервного копирования паролей)

Эта политика указывает, куда клиенту LAPS следует сохранять сгенерированный пароль.

— Установите значение «Включено».

— Выберите Active Directory. (Windows LAPS также поддерживает Azure Active Directory для облачных сред).

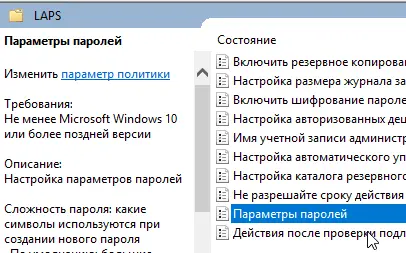

2. Password Settings (Параметры пароля)

Эта политика определяет сложность и частоту ротации пароля.

— Установите значение «Включено».

— Настройте параметры:

— Длина пароля (Password Length): Рекомендуется 14 символов или более.

— Сложность пароля (Password Complexity): Установите максимально возможную сложность (Большие буквы, маленькие буквы, цифры и спецсимволы).

— Возраст пароля (дни) (Password Age Days): Рекомендуется 30-90 дней.

Дополнительные политики

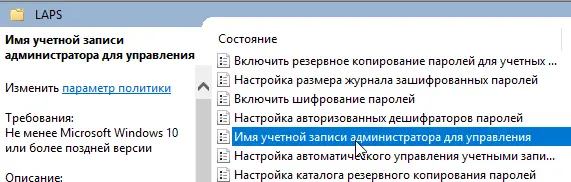

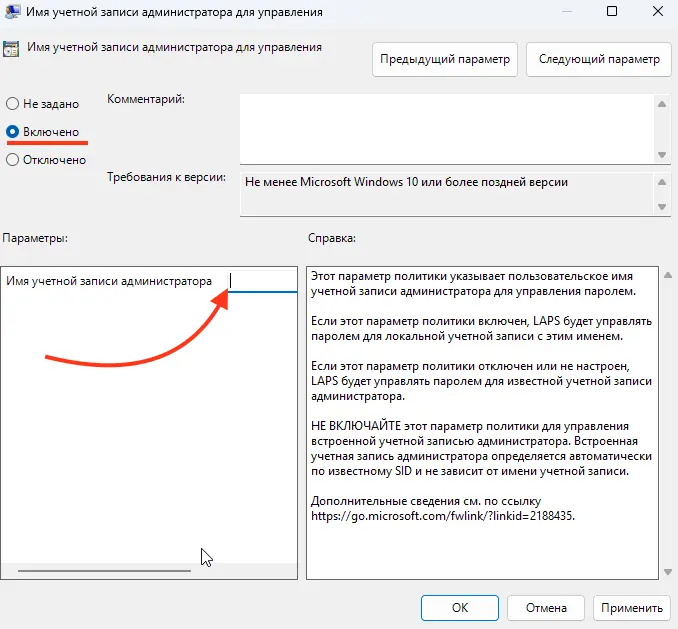

3. Name of administrator account to manage (Имя управляемой учетной записи администратора)

По умолчанию LAPS управляет встроенной локальной учетной записью администратора (SID-500). Если вы хотите управлять пользовательской локальной учетной записью, укажите ее имя здесь.

— Рекомендация: Если ваша встроенная учетная запись администратора была переименована, LAPS автоматически ее обнаружит. Если вы используете совершенно новую учетную запись, укажите ее имя.

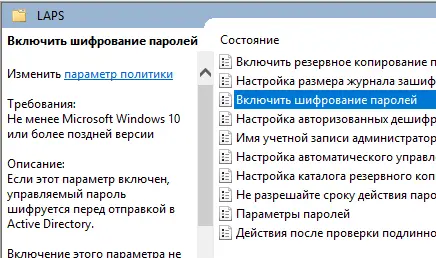

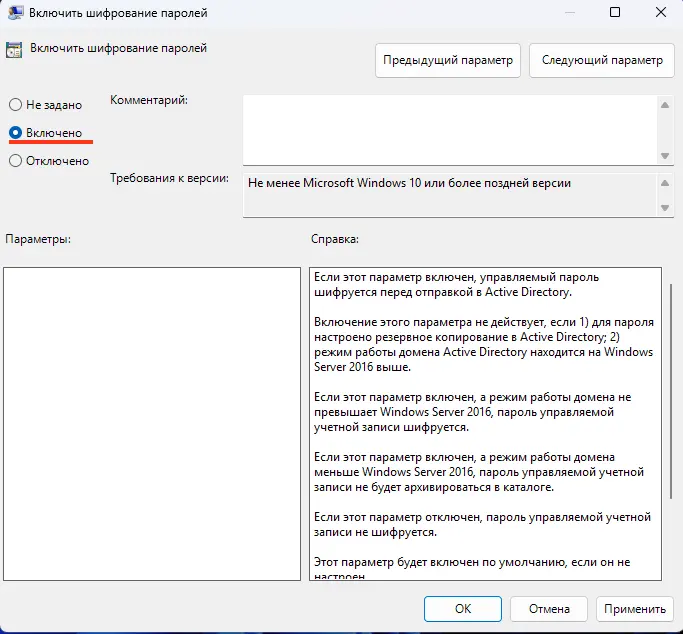

4. Enable Password Encryption (Включить шифрование пароля)

Новая функция Windows LAPS — позволяет хранить пароль в AD в зашифрованном виде, что требует более высокого уровня функциональности домена (DFL 2016 или выше).

— Установите значение «Включено».

— Субъект шифрования AD (AD Password Encryption Principal): Укажите группу, которая будет иметь право расшифровывать пароли (например, Администраторы домена или специальная группа поддержки).

Использование и управление паролями LAPS

После того как GPO применится на клиентских компьютерах (выполните gpupdate /force), LAPS начнет генерировать и сохранять пароли.

Просмотр пароля администратора

Для просмотра пароля используйте один из двух методов:

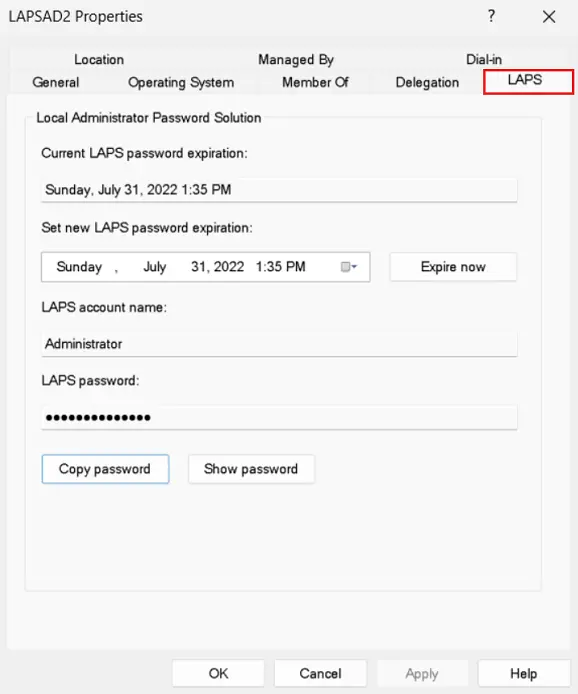

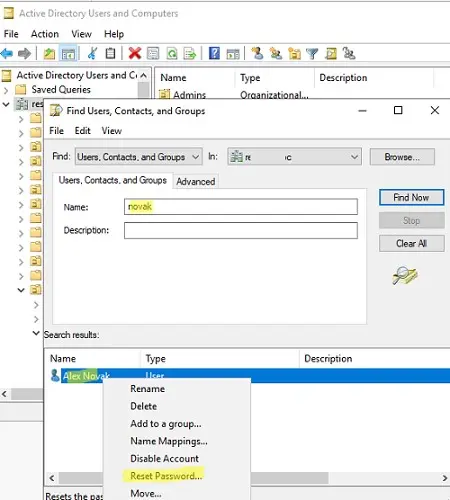

1. Оснастка «Пользователи и компьютеры Active Directory» (ADUC):

— Установите на своей рабочей станции средства управления AD DS.

— Откройте ADUC (dsa.msc).

— Найдите объект нужного компьютера.

— Откройте его свойства. Если права делегированы верно, вы увидите новую вкладку LAPS (или **AdmPwd** в старых версиях), где отображается пароль и время его истечения.

2. PowerShell:

— Используйте командлет Get-LapsADPassword (требуются права на чтение):

Get-LapsADPassword -ComputerName "ИМЯ_КОМПЬЮТЕРА" -Credential "домен\ваша_учетная_запись"

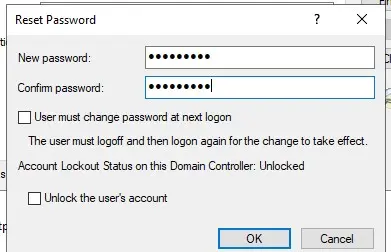

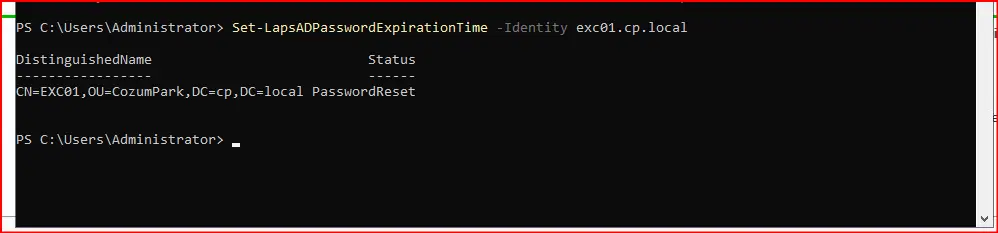

Сброс пароля (Принудительная ротация)

Если вам нужно немедленно сменить текущий пароль (например, после использования), вы можете вручную установить время его истечения:

— В оснастке ADUC на вкладке LAPS нажмите кнопку «Reset Password» (Сбросить пароль).

— Или используйте PowerShell:

Set-LapsADPasswordExpirationTime -ComputerName "ИМЯ_КОМПЬЮТЕРА" -ExpirationTime ([DateTime]::Now)

— Это заставит клиента LAPS на целевом компьютере немедленно сгенерировать и записать новый пароль при следующем обновлении политики.

Рекомендации по безопасности и устранение неполадок

Лучшие практики LAPS

— Применяйте принцип наименьших привилегий: Предоставляйте права на чтение паролей только тем, кому это действительно нужно, используя отдельные группы безопасности.

— Защитите контроллеры домена: Настройка LAPS должна быть применена только к OU с рабочими станциями и серверами-членами, но НИКОГДА к OU с Контроллерами Домена.

— Мониторинг: Настройте аудит доступа к атрибутам пароля в AD, чтобы отслеживать, кто и когда просматривал пароли локальных администраторов.

Проблемы и диагностика

Компьютер не обновляет пароль:

— Убедитесь, что GPO успешно применилась (gpresult /r).

— Проверьте, есть ли у объекта компьютера права на SELF-обновление атрибутов (Шаг 2).

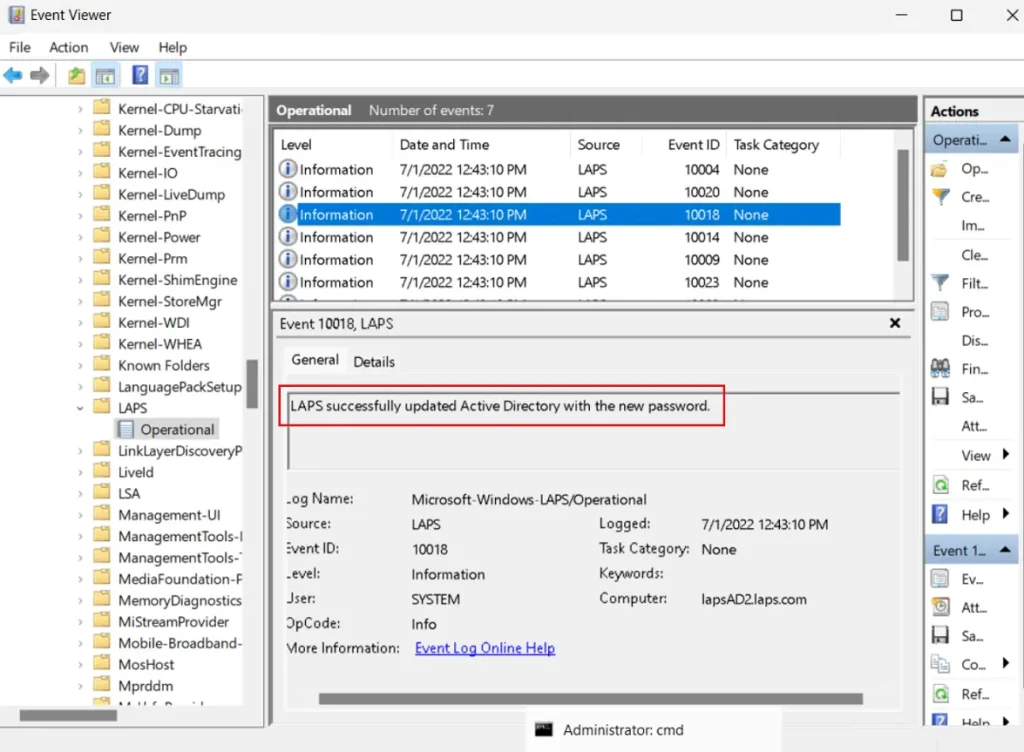

— Проверьте Журнал событий клиента LAPS (Applications and Services Logs -> Microsoft -> Windows -> LAPS) на предмет ошибок.

Отсутствует вкладка LAPS в ADUC:

— Убедитесь, что вы расширили схему (Шаг 1).

— Убедитесь, что вы установили LAPS UI (Интерфейс управления LAPS) на своем административном компьютере (при использовании устаревшей версии) или имеете необходимые права на просмотр атрибутов (для Windows LAPS).

Windows LAPS является обязательным компонентом для обеспечения базовой гигиены безопасности в доменной среде, устраняя один из самых старых и распространенных векторов атак.