Сегодня администрирование обновлений — одна из самых трудоёмких задач для IT-отдела. Microsoft предлагает решение — Windows Autopatch — облачную службу, которая берёт на себя управление обновлениями Windows, Microsoft 365 Apps, Edge и Teams. В этой статье мы глубоко исследуем, как работает Autopatch, какие условия нужны, какие плюсы и ограничения, и как начать использование без сюрпризов.

Что такое Windows Autopatch

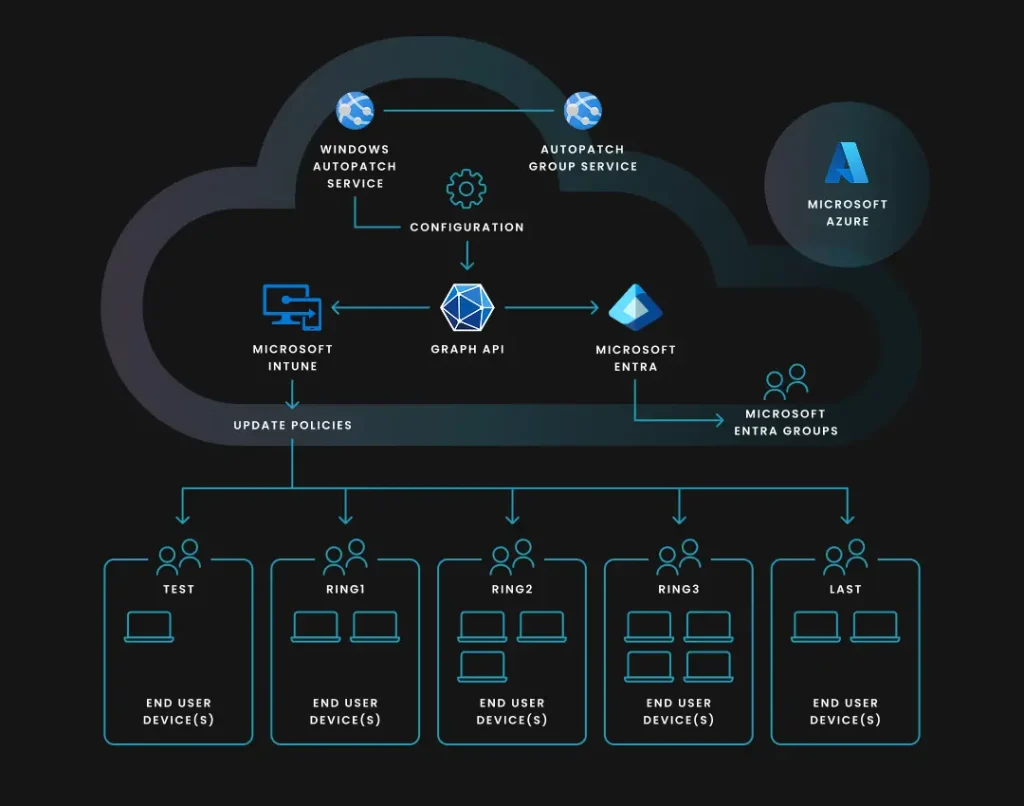

Windows Autopatch — это облачная служба Microsoft, которая автоматизирует развертывание обновлений для Windows, Microsoft 365 Apps, браузера Edge и Teams на устройствах, зарегистрированных в сервисе.

Цель — снизить нагрузку на IT-специалистов, минимизировать риски уязвимостей и диспропорции версий ПО в организации.

Autopatch использует последовательные «кольца развертывания» (deployment rings), чтобы тестировать обновления на ограниченной группе устройств и только затем распространять на остальные.

Также он способен управлять драйверами, прошивками и функциями, такими как «Hotpatch» (обновления безопасности без перезагрузки на поддерживаемых системах)

Условия и требования для использования Autopatch

Прежде чем внедрять, важно убедиться, что инфраструктура соответствует требованиям.

Лицензии и подписки

Для работы Autopatch нужны определённые лицензии Microsoft. Поддерживаются:

— Microsoft 365 Business Premium

— Microsoft 365 A3+, E3+ и F3 (для образовательных/корпоративных сред)

— Для клиентов с E3/E5 есть дополнительные возможности поддержки через службу Autopatch

Технические и инфраструктурные требования

— Устройства должны быть Azure AD joined или hybrid Azure AD joined.

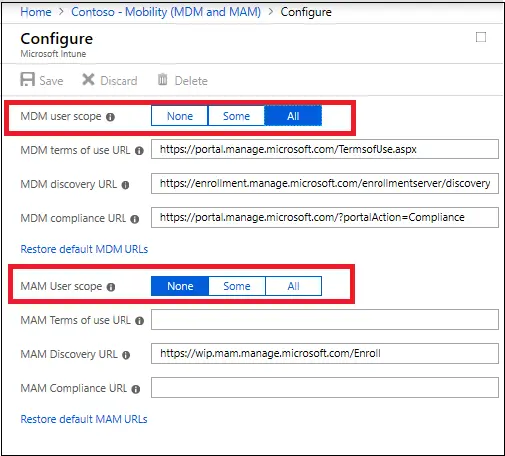

— Управление через Microsoft Intune (либо через co-management с Configuration Manager).

— Устройства должны поддерживать диагностические данные Windows, так как Autopatch использует телеметрию для отчётов состояния обновлений.

— Если устройства находятся под управлением Configuration Manager (SCCM), нужно переключить некоторые рабочие нагрузки (Windows Update, конфигурация, Office Click-to-Run) на Intune или Pilot режим.

— Поддерживаются устройства на Windows 10 / Windows 11 (включая LTSC, но с ограничениями — Autopatch управляет только качественными обновлениями для LTSC).

Как работает Windows Autopatch

Процесс работы можно представить в несколько этапов:

1. Регистрация устройств

IT-администратор добавляет устройства в «Autopatch groups», связывает с группами Entra (Azure AD) или динамическими группами.

2. Назначение политик обновлений

Autopatch настраивает Update Rings, политики качества и обновлений функций, драйверов и прошивок.

3. Постепенное развертывание (кольца)

Обновления сначала применяются к тестовым устройствам, затем к «Fast», затем к «Broad» кольцам. Это позволяет выявлять проблемы на ранних этапах.

4. Мониторинг и отчёты

В Intune и Autopatch-дэшборде доступны отчёты о статусах качества и функциональных обновлений, статусах устройств (Up to Date, Not Ready и пр.).

5. Управление исключениями и откат

Если в кольце обнаружены проблемы (высокий процент ошибок или конфликты), обновление можно приостановить или откатить.

Особый режим Hotpatch позволяет внедрять некоторые критические обновления безопасности без полной перезагрузки (на соответствующих конфигурациях устройств).

Плюсы и недостатки Windows Autopatch

Преимущества

— Автоматизация и снижение нагрузки на ИТ-отдел — значительная часть рутинной работы по патчам передаётся Microsoft.

— Снижение риска ошибок — обновления проходят тестирование в последовательных кольцах с возможностью остановки.

— Улучшенная безопасность и своевременные обновления — меньше «пробелов» безопасности.

— Интеграция с M365, Edge и Teams — не только система Windows, но и сопутствующее ПО обновляется централизованно.

— Прозрачность и отчёты — дашборды Autopatch в Intune дают понимание состояния обновлений.

Ограничения и потенциальные минусы

— Не охватывает Windows Server — Autopatch рассчитан на клиентские ОС (Windows 10/11).

— Для работы требуется сложная инфраструктура (Azure AD, Intune, co-management).

— Нельзя вмешиваться в некоторые политики, созданные Autopatch — правки могут вызвать конфликты.

— Зависимость от облачной службы — сбои Microsoft Autopatch могут повлиять на развертывание обновлений.

— Поддержка LTSC устройств ограничена — функциональные обновления для LTSC через Autopatch не применяются.

Как настроить и запустить Windows Autopatch

Ниже — пошаговая инструкция запуска в реальной среде:

1. Проверка соответствия требованиям

Лицензии, инфраструктура, устройства, телеметрия — всё должно быть готово.

2. Регистрация тенанта Autopatch

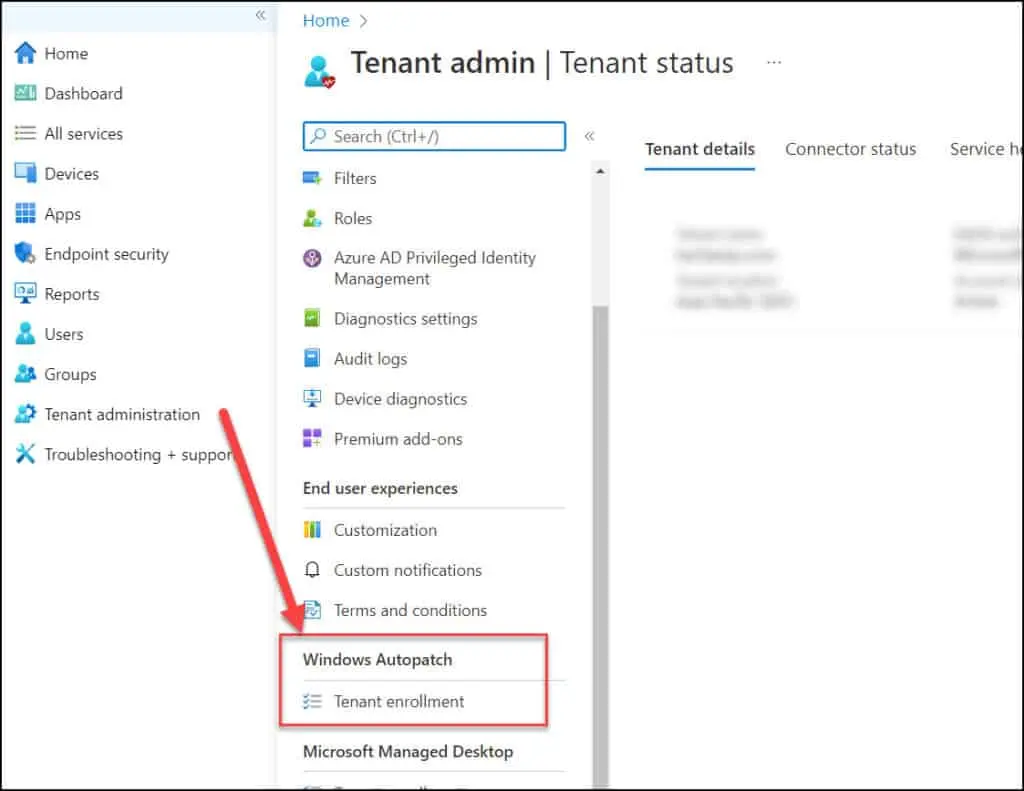

В Intune (Microsoft Endpoint Manager) в разделе «Tenant Administration / Windows Autopatch» включите enrolment для вашей организации.

3. Создание Autopatch групп (groups)

Определите логические группы устройств, которые будут участвовать в обновлениях, и настройте Deployment Rings (Test, Fast, Broad).

4. Настройка политик обновлений

Autopatch автоматически создаёт политики качества, функциональных обновлений, драйверов. Вы можете настраивать параметры (например, даты отката, приостановки).

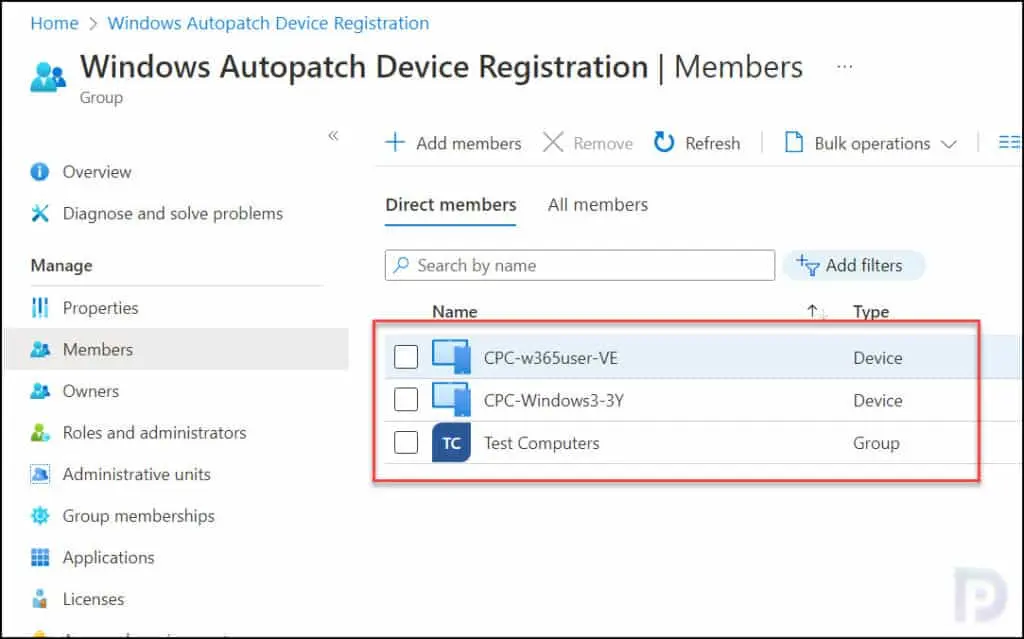

5. Регистрация устройств в Autopatch

Устройства должны быть связаны с группами Entra (Azure AD) или динамическими группами, чтобы система могла их обнаружить и принять.

6. Мониторинг и коррекция

В консоли Intune / Autopatch просматривайте отчёты, выявляйте устройства, которые не в состоянии «Ready» или «Up-to-date», и принимайте меры.

7. Работа с исключениями и откатом

Если при развертывании обнаружены проблемы, используйте встроенные механизмы pause/rollback и корректируйте политики.

Windows Autopatch: cheat sheet для администратора

Эта шпаргалка поможет системному администратору быстро настроить и контролировать работу Windows Autopatch с помощью PowerShell, Intune и Azure AD. Здесь собраны основные команды, проверки и ссылки на диагностические инструменты.

1. Проверка инфраструктуры перед настройкой Autopatch

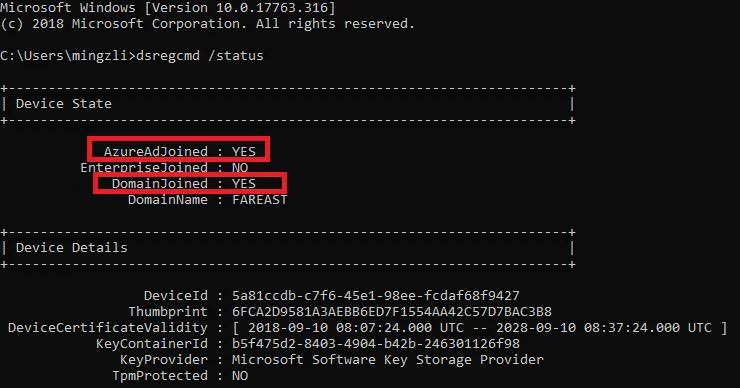

Перед включением Windows Autopatch убедитесь, что инфраструктура готова:

— Проверить тип подключения устройств:

dsregcmd /status

Ищите строки:

— AzureAdJoined = YES

— MdmUrl — должен указывать на Intune (https://enrollment.manage.microsoft.com)

— Проверить регистрацию устройства в Intune:

Get-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\Enrollments\"

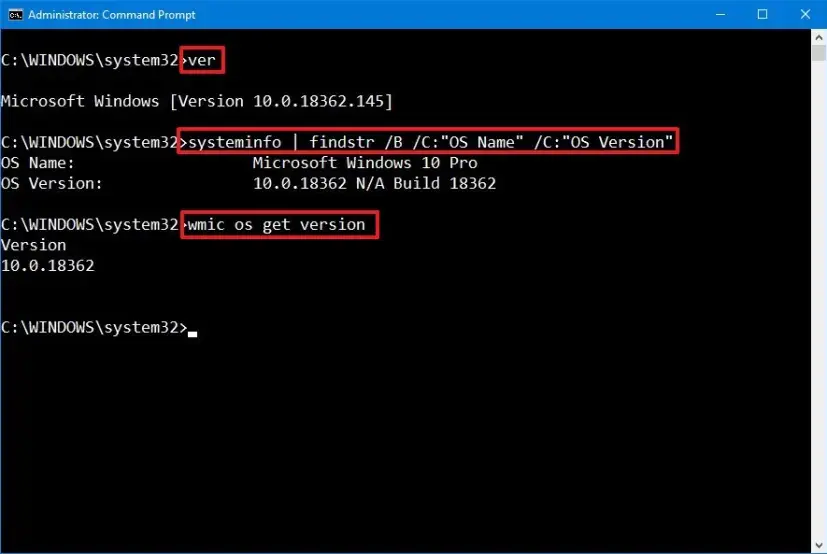

— Проверить версию Windows:

systeminfo | findstr /B /C:"OS Name" /C:"OS Version"

Autopatch поддерживает Windows 10 21H2+ и Windows 11.

2. Команды PowerShell для управления устройствами и обновлениями

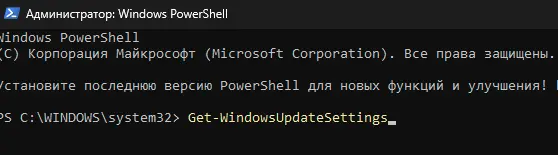

— Проверить, подключен ли клиент к Windows Update for Business:

Get-WindowsUpdateSettings

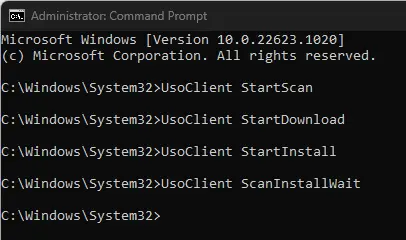

— Принудительно инициировать поиск обновлений:

UsoClient StartScan

— Загрузить и установить найденные обновления:

UsoClient StartDownload

UsoClient StartInstall

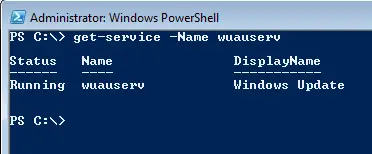

— Проверить статус Центра обновления Windows:

Get-Service -Name wuauserv

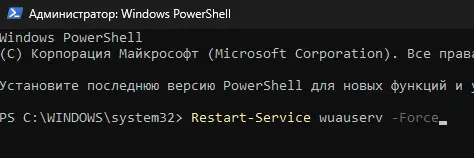

— Перезапустить службу обновлений:

Restart-Service wuauserv -Force

3. Проверка статуса устройств в Autopatch

В Intune PowerShell модуле можно проверить устройства, зарегистрированные в Autopatch:

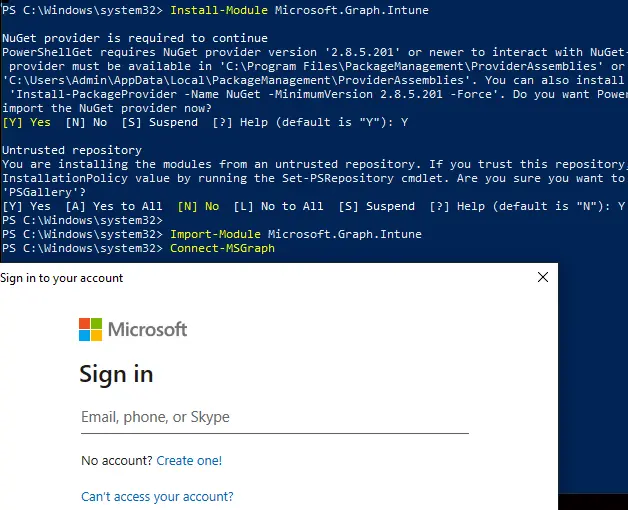

— Установить модуль:

Install-Module Microsoft.Graph.Intune

— Подключиться к Microsoft Graph:

Connect-MSGraph

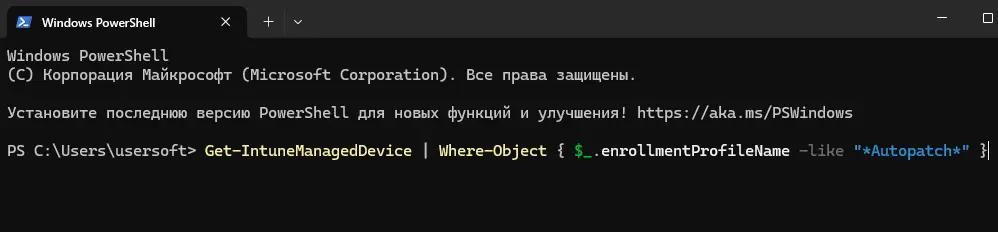

— Получить список устройств, участвующих в Autopatch:

Get-IntuneManagedDevice | Where-Object { $_.enrollmentProfileName -like "*Autopatch*" }

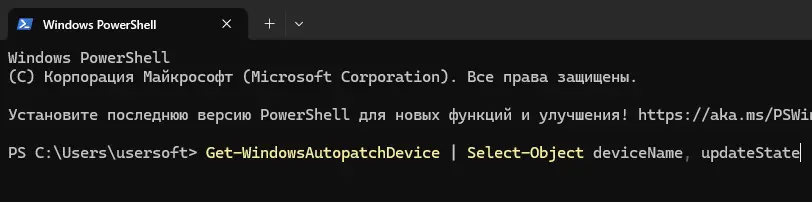

— Проверить состояние обновлений:

Get-WindowsAutopatchDevice | Select-Object deviceName, updateState

(доступно в новых версиях Graph API Preview)

4. Управление группами и кольцами обновлений

Autopatch делит устройства на кольца: Test, First, Fast, Broad.

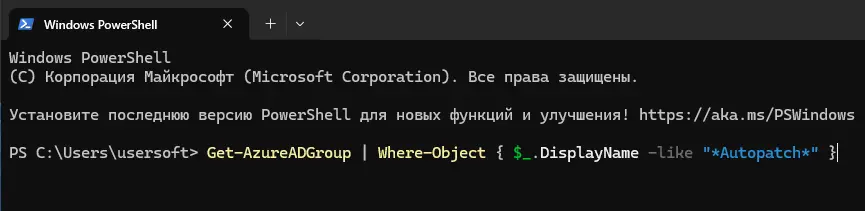

— Проверить существующие группы:

Get-AzureADGroup | Where-Object { $_.DisplayName -like "*Autopatch*" }

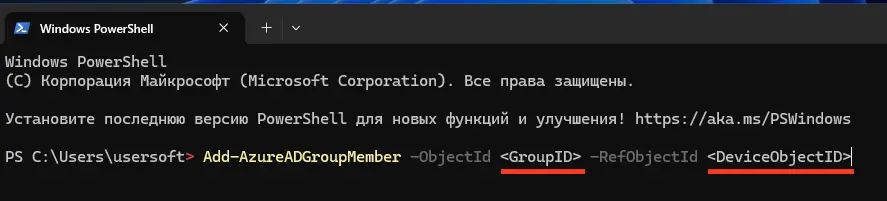

— Добавить устройство в группу:

Add-AzureADGroupMember -ObjectId <GroupID> -RefObjectId <DeviceObjectID>

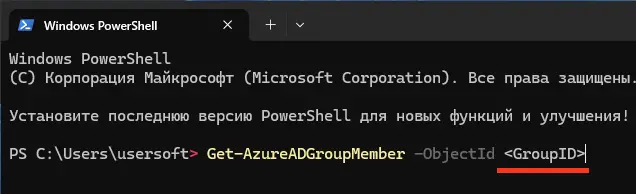

— Проверить членов группы:

Get-AzureADGroupMember -ObjectId <GroupID>

5. Диагностика и отчёты

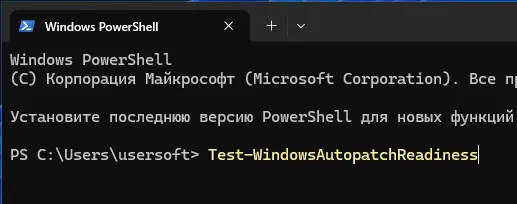

— Проверить готовность устройства к Autopatch:

Test-WindowsAutopatchReadiness

(если установлен модуль WindowsAutopatchTools)

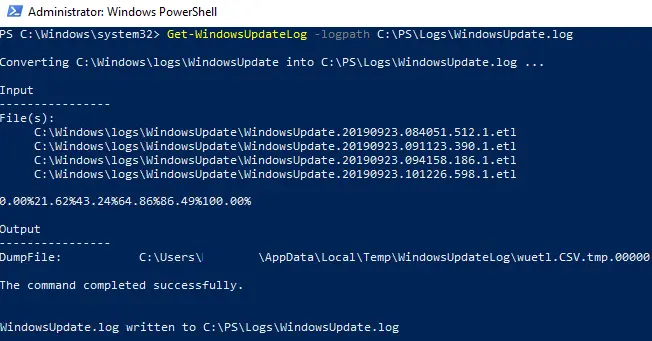

— Получить журнал обновлений:

Get-WindowsUpdateLog

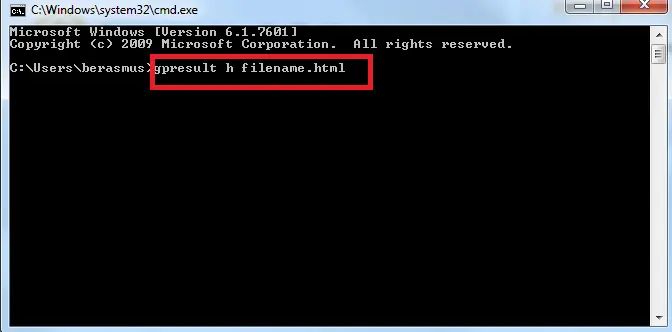

— Проверить, применились ли политики Windows Update for Business:

gpresult /h report.html

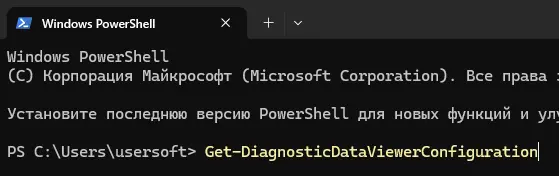

— Проверить телеметрию:

Get-DiagnosticDataViewerConfiguration

6. Команды для устранения проблем

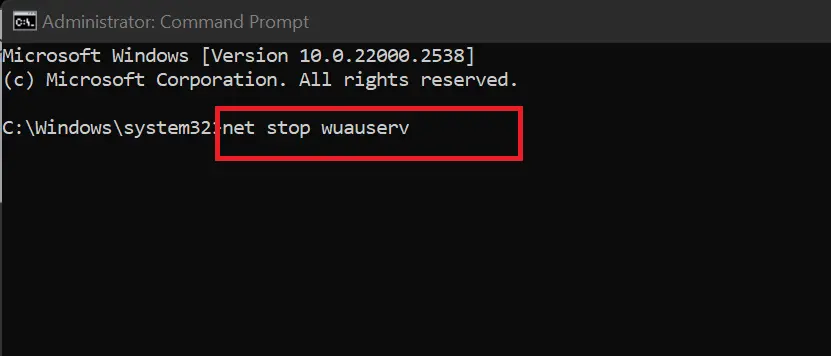

— Очистить кэш Центра обновлений:

net stop wuauserv

del /s /q %windir%\SoftwareDistribution\*

net start wuauserv

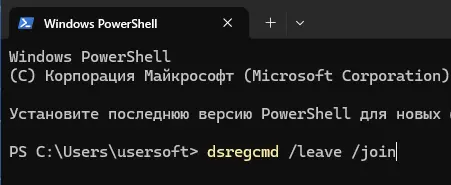

— Сбросить регистрацию в Intune и повторно добавить устройство:

dsregcmd /leave

dsregcmd /join

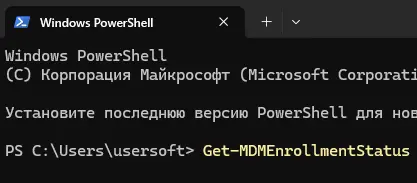

— Проверить состояние подключения MDM:

Get-MDMEnrollmentStatus

Эти команды и проверки помогут администратору не только быстро внедрить Windows Autopatch, но и оперативно выявлять проблемы, управлять устройствами и контролировать успешность обновлений. Autopatch становится важным элементом стратегии «Zero Touch IT», где рутинные задачи автоматизируются, а администратор остаётся контролёром, а не исполнителем.

Советы практического использования

— Начинайте с небольшого тестового кольца — 1–5 устройств — перед массовым развертыванием.

— Внимательно следите за статусами устройств «Not Ready» и анализируйте причины — конфликты с GPO, политики Update, настройки SCCM.

— Настройте уведомления при сбоях и долгой задержке устройств.

— Если у вас уже настроены кольца в Intune вручную — сравните их с default политиками Autopatch.

— Учитывайте, что Autopatch управляет WUfB (Windows Update for Business) на ваших устройствах; не используйте параллельные политики WUfB, чтобы не создать конфликтов.

Windows Autopatch — мощный шаг Microsoft в сторону упрощения управления обновлениями для корпоративных сред. Он снижает нагрузку на IT-специалистов, обеспечивает более безопасное и упорядоченное распространение исправлений и обновлений, и минимизирует риск сбоев на больших группах устройств.

Однако Autopatch работает не во всех сценариях: он ориентирован на клиентские ОС, требует готовой облачной инфраструктуры и правильного лицензирования. Если ваша организация соответствует этим требованиям, внедрение Autopatch — разумный шаг к решению классических задач управления обновлениями.