Электронная почта остается главным вектором атак для хакеров. Стандартные антиспам-фильтры (EOP — Exchange Online Protection) неплохо справляются с известными вирусами и спамом, но они бессильны против атак нулевого дня (Zero-day) и сложного фишинга, где вредоносная ссылка активируется уже после доставки письма.

Для борьбы с этими угрозами Microsoft предлагает решение, ранее известное как Advanced Threat Protection (ATP), а ныне переименованное в Microsoft Defender for Office 365. Два его главных компонента — Safe Links (Безопасные ссылки) и Safe Attachments (Безопасные вложения) — создают мощный барьер между пользователем и вредоносным контентом.

В этой статье мы подробно разберем, как работают эти технологии, как их правильно настроить через портал Microsoft 365 Defender и какие лицензии для этого потребуются.

Что такое Microsoft Defender for Office 365?

Важно не путать базовую защиту и Defender.

— EOP (Exchange Online Protection): Включена во все подписки (Basic, Standard, E3). Работает на базе сигнатур. Знает, что файл «virus.exe» — плохой, и блокирует его.

— Defender for Office 365 (ранее ATP): Это интеллектуальная защита. Она открывает файлы и ссылки в «песочнице» Microsoft, прежде чем пустить их к пользователю. Включена в подписки Business Premium, E5 или покупается отдельно.

Настройка Safe Links (Безопасные ссылки)

Функция Safe Links защищает пользователей от ссылок, ведущих на фишинговые сайты или загрузку малвари. Главная особенность в том, что защита работает в момент клика (Time-of-click protection).

Как это работает:

Когда письмо приходит в ящик, Microsoft «переписывает» все ссылки в нем. Визуально пользователь видит обычную ссылку, но фактически она ведет на сервера Microsoft (например, https://nam01.safelinks.protection.outlook.com/…).

Когда пользователь нажимает на ссылку, Defender мгновенно проверяет целевой сайт. Если он чист — пользователь перенаправляется на него. Если обнаружена угроза — доступ блокируется красным экраном предупреждения.

Пошаговая настройка политики Safe Links

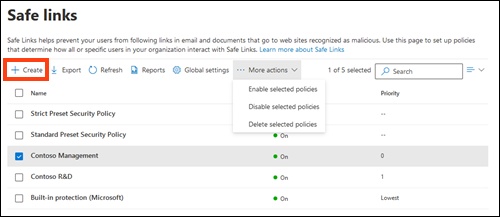

1. Перейдите на портал безопасности Microsoft: security.microsoft.com.

2. В меню слева выберите Email & collaboration (Электронная почта и совместная работа) -> Policies & rules (Политики и правила).

3. Нажмите Threat policies (Политики угроз) -> Safe Links.

4. Нажмите Create (Создать) для новой политики.

Ключевые настройки, которые нужно включить:

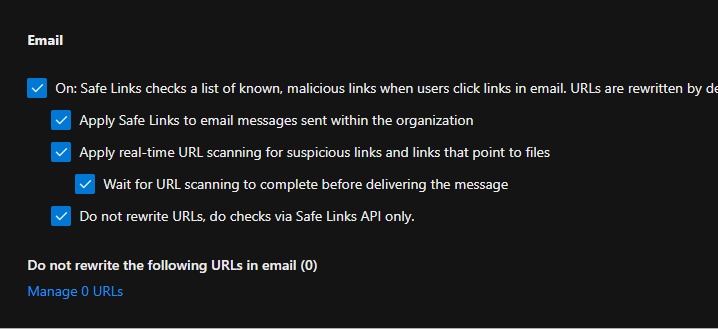

— On: Safe Links checks a list of known, malicious links when users click links in email. (Включить проверку при клике).

— Apply real-time URL scanning for suspicious links and links that point to files. (Сканирование в реальном времени).

— Apply Safe Links to email messages sent within the organization. (Применять к внутренним письмам).

Почему это важно: Если аккаунт вашего коллеги взломают и начнут рассылать фишинг внутри компании, эта галочка спасет остальных сотрудников.

— Do not let users click through to the original URL. (Не разрешать переход).

Совет: Обязательно ставьте эту галочку. Пользователи любопытны, и если оставить им кнопку «Все равно перейти», они нажмут её.

Защита в приложениях Office и Teams:

В этом же разделе обязательно включите защиту для Office 365 apps (Word, Excel, PowerPoint) и Microsoft Teams. Это защитит, если вредоносная ссылка пришла не в письме, а в чате Teams или вставлена в документ Word.

Настройка Safe Attachments (Безопасные вложения)

Если Safe Links защищает от ссылок, то Safe Attachments — это защита от файлов (вложений). Это песочница (sandbox).

Как это работает:

Когда письмо с вложением попадает в облако Microsoft, вложение изымается и запускается в изолированной виртуальной среде. Система наблюдает: пытается ли файл внести изменения в реестр? Пытается ли он связаться с командным сервером хакеров? Запускает ли скрипты PowerShell?

Если поведение подозрительное — вложение уничтожается.

Режимы доставки Safe Attachments

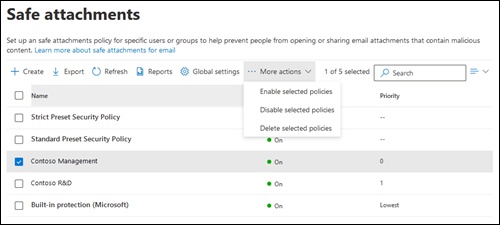

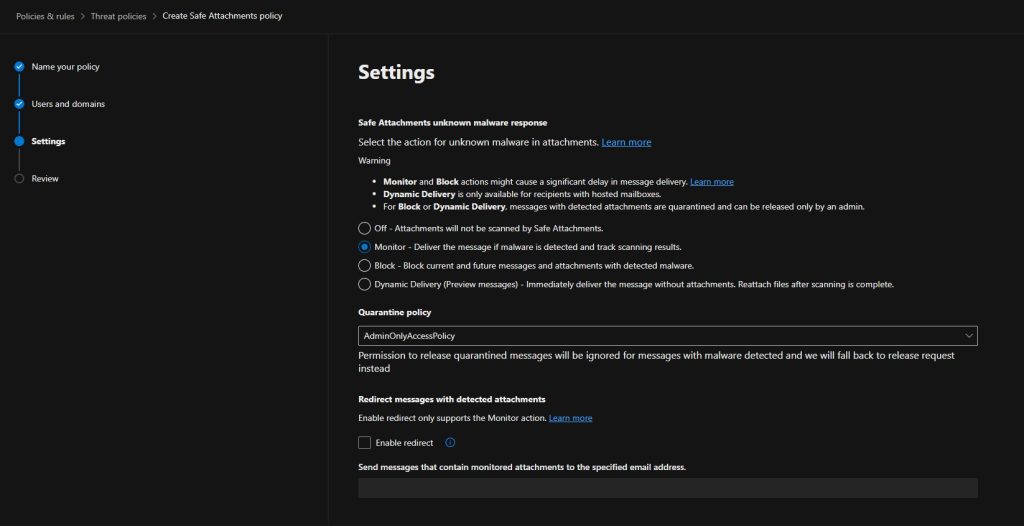

При создании политики (Security portal -> Threat policies -> Safe Attachments) вам предложат выбрать действие при обнаружении вредоносного ПО. Это самый важный выбор.

1. Monitor (Мониторинг): Письмо доставляется, малварь не блокируется, админ получает отчет. Не рекомендуется для продакшна.

2. Block (Блокировка): Письмо с вредоносным вложением не доставляется вообще.

Минус: Пользователь не знает, что ему писали. Если было ложное срабатывание, важное письмо пропадет.

3. Replace (Замена): Вложение удаляется, вместо него прикрепляется текстовый файл «Malware Alert Text.txt» с предупреждением. Письмо доставляется.

4. Dynamic Delivery (Динамическая доставка): Самый лучший режим для UX (пользовательского опыта).

Пользователь получает тело письма мгновенно (без задержек). Вложение временно отображается как «ATP Scan in Progress». Как только сканирование завершено (обычно 1-2 минуты), файл становится доступным для скачивания. Если файл заражен — он исчезает.

Рекомендация: Всегда используйте режим Dynamic Delivery. Он не задерживает коммуникацию и показывает сотруднику, что система безопасности работает.

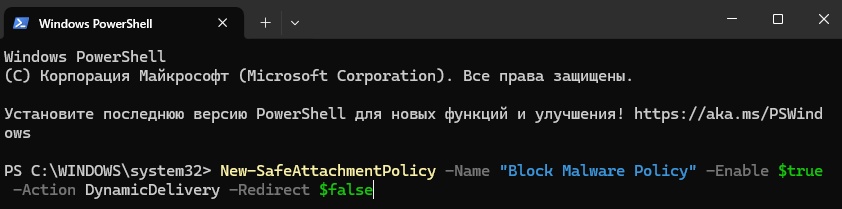

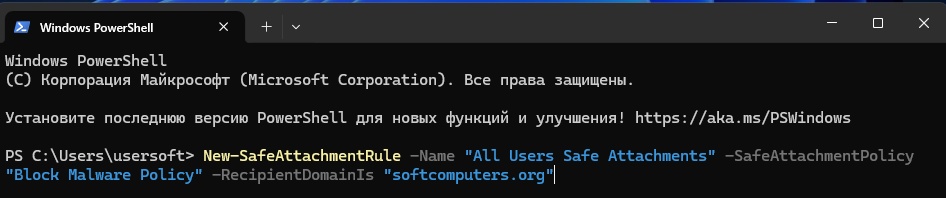

Настройка через PowerShell

Для тех, кто предпочитает консоль, настройку можно выполнить через Exchange Online PowerShell.

Пример создания правила с динамической доставкой:

New-SafeAttachmentPolicy -Name "Block Malware Policy" -Enable $true -Action DynamicDelivery -Redirect $falseNew-SafeAttachmentRule -Name "All Users Safe Attachments" -SafeAttachmentPolicy "Block Malware Policy" -RecipientDomainIs "softcomputers.org"

Защита от имперсонации (Anti-Phishing)

В рамках Defender for Office 365 также доступна продвинутая политика Anti-Phishing. Она защищает от атак типа «CEO Fraud» (когда бухгалтер получает письмо якобы от директора с просьбой срочно оплатить счет).

Что настроить в разделе Anti-phishing:

1. User impersonation protection: Добавьте сюда имена и email-адреса топ-менеджеров (Гендиректор, Финансовый директор). Система будет следить, чтобы никто не присылал письма с похожих адресов (например, v.ivanov@gmaiI.com вместо v.ivanov@gmail.com).

2. Domain impersonation: Защита вашего собственного домена от подделки.

3. Mailbox intelligence: Включите искусственный интеллект, который изучает карту коммуникаций пользователя. Если сотрудник никогда не переписывался с «директором» с личной почты, такое письмо будет помечено как подозрительное.

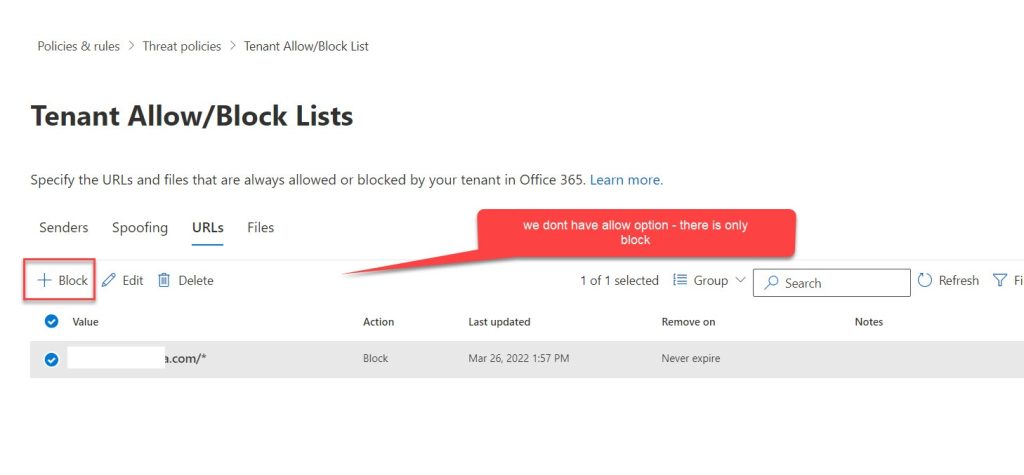

Исключения и Ложные срабатывания

Иногда Defender может блокировать легитимные файлы (например, макросы в Excel, которые вы используете для отчетов).

Чтобы добавить исключения, не отключайте политики целиком!

В разделе Threat policies -> Rules -> Tenant Allow/Block Lists вы можете точечно разрешить определенные URL или хеши файлов.

Также полезно использовать Submission explorer. Если письмо было заблокировано по ошибке, админ может отправить его на ручную проверку в Microsoft, и (если файл чист) алгоритмы Defender обучатся за несколько часов.

Внедрение ATP Safe Links и Safe Attachments снижает риск заражения шифровальщиками через почту на 90%. Это та технология, которая работает незаметно для пользователя (особенно в режиме Dynamic Delivery), но спасает бизнес от катастрофических потерь данных.

Однако помните: эти функции не входят в базовые подписки Exchange Online Plan 1 или Microsoft 365 Business Standard.

Для активации защиты вам потребуются лицензии:

— Microsoft 365 Business Premium (оптимальный выбор для СМБ).

— Office 365 E5 или Microsoft 365 E5.

— Либо отдельная надстройка Microsoft Defender for Office 365 Plan 1 к вашим текущим лицензиям.