В доменной среде Active Directory можно отследить, кто из администраторов сбросил пароль учетной записи пользователя, анализируя журналы событий контроллеров домена. Для этого необходимо включить аудит соответствующих событий и настроить фильтрацию логов. В этой статье описан процесс настройки аудита и поиска информации о сбросе пароля с использованием Просмотра событий и PowerShell.

Шаг 1: Включение аудита управления учетными записями

Для фиксации событий сброса пароля настройте аудит в групповой политике:

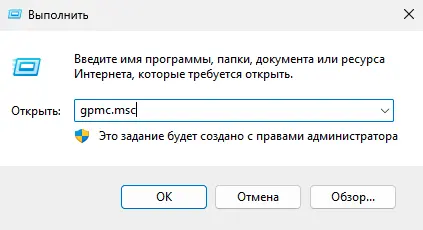

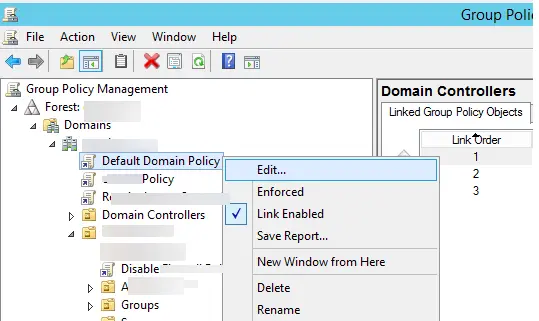

1. Откройте консоль Управление групповыми политиками (gpmc.msc).

2. Найдите и отредактируйте политику Default Domain Policy.

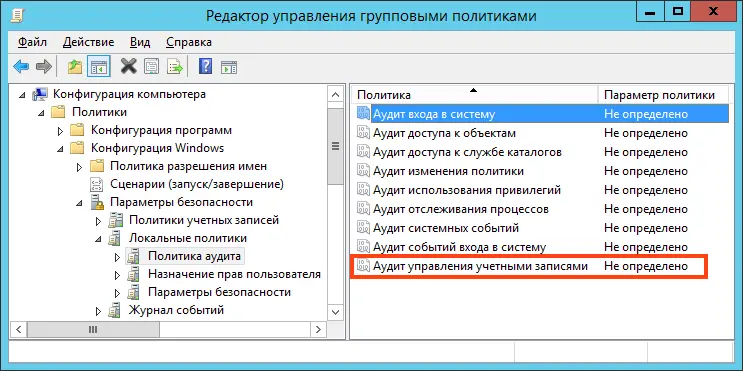

3. Перейдите в раздел: Конфигурация компьютера -> Политики -> Параметры Windows -> Параметры безопасности -> Локальные политики -> Политика аудита.

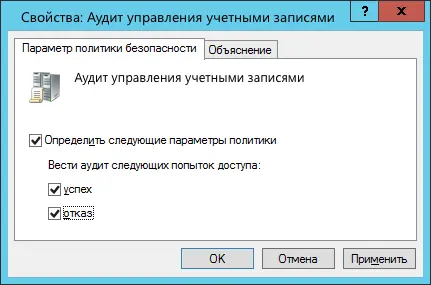

4. Включите политику Аудит управления учетными записями (Audit User Account Management):

— Выберите Успех и Неудача для записи успешных и неудачных попыток сброса пароля.

5. Альтернативно, настройте аудит в расширенной конфигурации: Конфигурация компьютера -> Политики -> Параметры Windows -> Параметры безопасности -> Расширенная конфигурация аудита -> Управление учетными записями.

6. Примените политику и дождитесь обновления на клиентах (или выполните gpupdate /force).

Шаг 2: Поиск событий сброса пароля

После включения аудита события сброса пароля фиксируются в журнале безопасности контроллера домена.

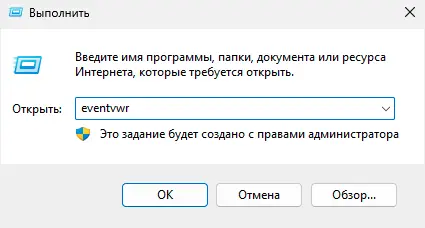

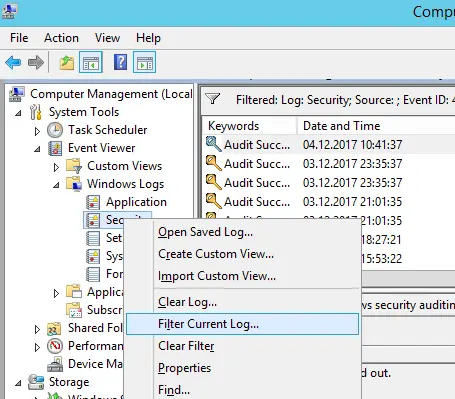

1. Откройте Просмотр событий (eventvwr) на контроллере домена.

2. Перейдите в Журналы Windows -> Безопасность.

3. Щелкните правой кнопкой мыши по журналу и выберите Фильтр текущего журнала.

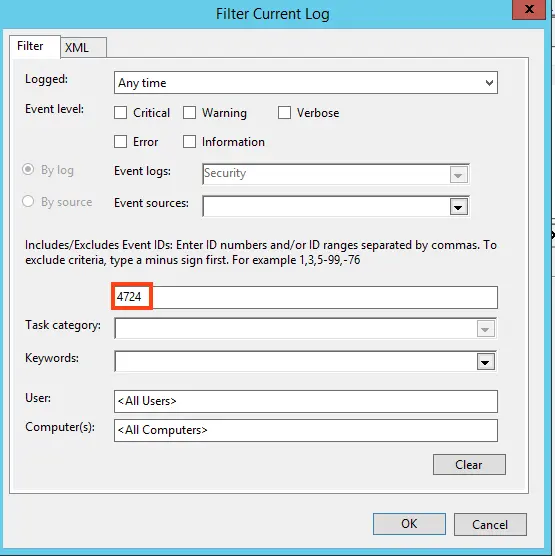

4. В поле Идентификатор события укажите 4724 (событие: An attempt was made to reset an account’s password).

5. Примените фильтр.

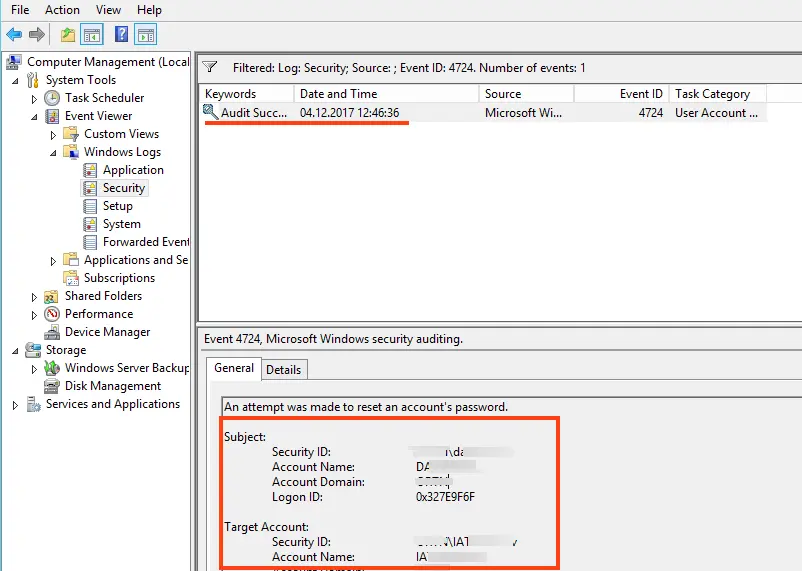

В отфильтрованных событиях отобразятся записи о сбросе пароля:

— Subject: учетная запись администратора, выполнившего сброс.

— Target Account: учетная запись пользователя, чей пароль был сброшен.

Дополнительные идентификаторы событий

Для полной картины добавьте в фильтр:

— 4724 (или 628 в старых версиях Windows Server): сброс пароля администратором.

— 4723 (или 627): смена пароля самим пользователем.

Шаг 3: Поиск событий через PowerShell

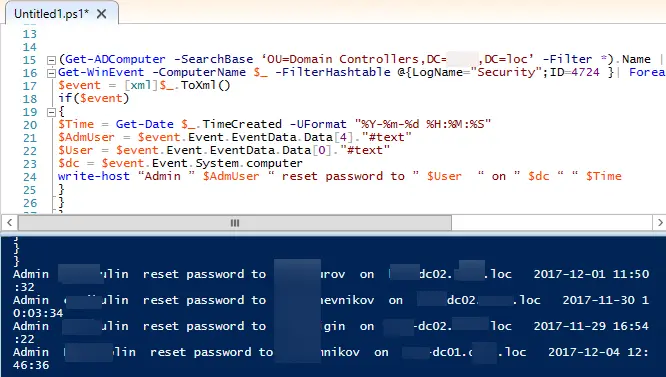

Для автоматизации поиска событий сброса пароля на всех контроллерах домена используйте PowerShell:

1. Откройте PowerShell с правами администратора.

2. Выполните скрипт для получения событий 4724:

(Get-ADComputer -SearchBase 'OU=Domain Controllers,DC=winitpro,DC=loc' -Filter *).Name | ForEach-Object {

Get-WinEvent -ComputerName $_ -FilterHashtable @{LogName="Security";ID=4724} | ForEach-Object {

$event = [xml]$_.ToXml()

if ($event) {

$Time = Get-Date $_.TimeCreated -UFormat "%Y-%m-%d %H:%M:%S"

$AdmUser = $event.Event.EventData.Data[4]."#text"

$User = $event.Event.EventData.Data[0]."#text"

$dc = $event.Event.System.Computer

Write-Host "Admin $AdmUser reset password for $User on $dc at $Time"

}

}

}

3. Замените OU=Domain Controllers,DC=winitpro,DC=loc на путь к вашему контейнеру контроллеров домена.

Скрипт выведет список событий с указанием:

— Администратора, сбросившего пароль.

— Пользователя, чей пароль был сброшен.

— Контроллера домена и времени события.

Дополнительные рекомендации

Хранение журналов:

— Убедитесь, что размер журнала Безопасность достаточен (Свойства журнала -> увеличьте максимальный размер или включите перезапись).

Централизованный сбор логов:

— Используйте SIEM или настройте пересылку событий на центральный сервер с помощью Windows Event Forwarding.

Проверка других событий:

— Для анализа изменений учетных записей проверяйте события 4738 (изменение атрибутов пользователя) или 4740 (блокировка учетной записи).

Ограничение прав:

— Убедитесь, что только уполномоченные администраторы имеют права на сброс паролей (Active Directory Users and Computers -> Делегирование).

Проверка целостности:

— Проверьте систему на наличие вредоносных программ, которые могут инициировать подозрительные действия.

Для определения, кто сбросил пароль пользователя в Active Directory, включите аудит Управление учетными записями в Default Domain Policy и анализируйте события 4724 в журнале Безопасность контроллера домена. Используйте Просмотр событий для ручного поиска или PowerShell для автоматизации. Настройка аудита и мониторинг событий помогут повысить безопасность домена.