PowerShell является мощным инструментом администрирования и автоматизации, но его возможности могут представлять угрозу, если скрипты используются без должного контроля. Злоумышленники нередко применяют PowerShell для выполнения вредоносного кода, поэтому важно настроить безопасность PowerShell, ограничить права пользователей и защитить собственные сценарии.

В этой статье рассмотрим основные приёмы повышения безопасности: от настройки Execution Policy до использования цифровых подписей и контроля прав доступа.

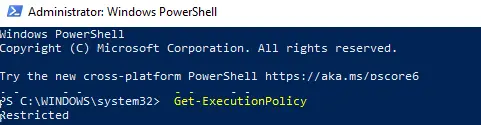

Execution Policy: первый уровень защиты

Execution Policy определяет, какие скрипты могут запускаться на компьютере. Чтобы посмотреть текущую политику, выполните:

Get-ExecutionPolicy

Возможные значения:

– Restricted — запуск скриптов запрещён.

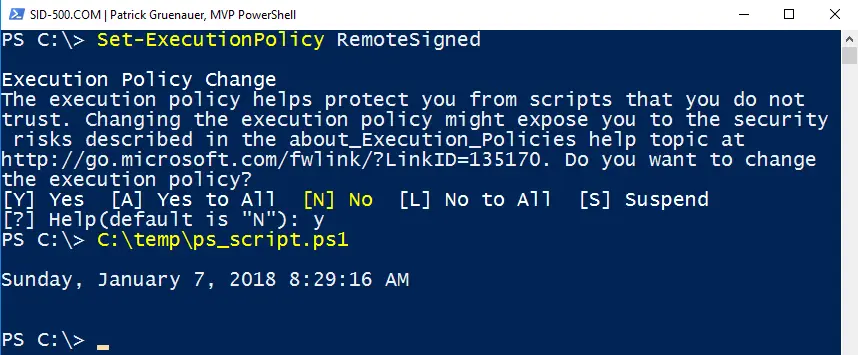

– RemoteSigned — локальные скрипты запускаются без ограничений, а загруженные из интернета требуют цифровой подписи.

– AllSigned — все скрипты должны быть подписаны доверенным сертификатом.

– Bypass — ограничения отключены.

Изменить политику можно так:

Set-ExecutionPolicy RemoteSigned -Scope CurrentUser

Для рабочих станций и серверов чаще всего используют RemoteSigned, чтобы предотвратить запуск неподписанных загруженных файлов.

Ограничение прав пользователей

Один из ключевых принципов безопасности — принцип наименьших привилегий. Не запускайте PowerShell с правами администратора без необходимости. Для повышения контроля используйте:

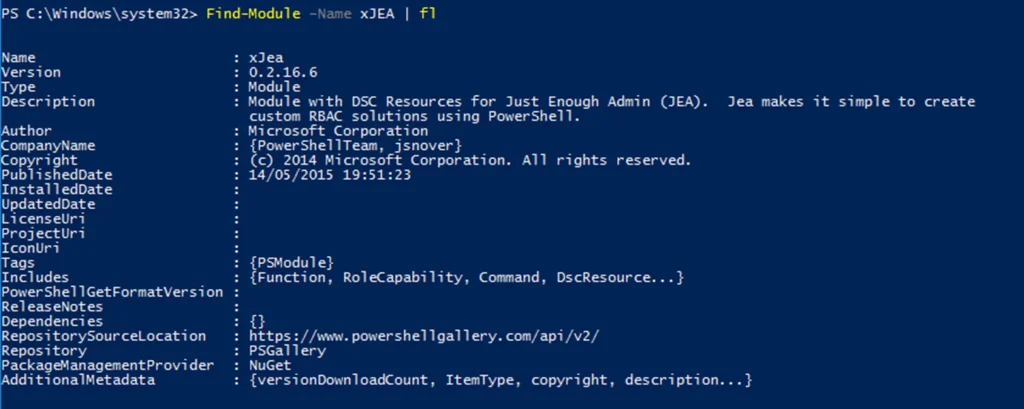

– Just Enough Administration (JEA) — позволяет создать ограниченные сеансы PowerShell, где пользователю доступны только определённые команды.

– Role-Based Access Control (RBAC) в Azure и Microsoft 365 для разграничения полномочий.

– Групповые политики (GPO) для ограничения запуска PowerShell определёнными пользователями.

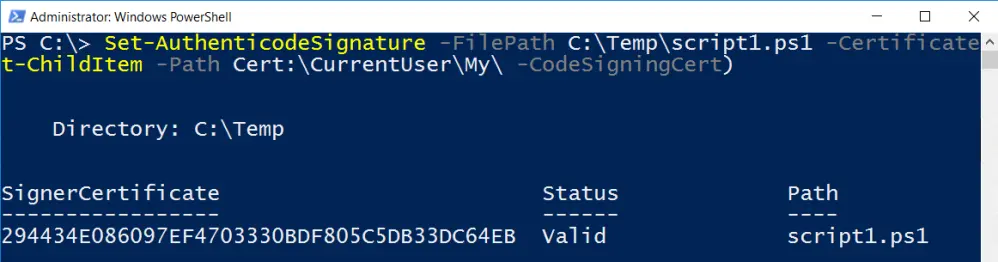

Цифровая подпись скриптов

Подписывание скриптов гарантирует, что код не был изменён после публикации. Для этого необходимо иметь сертификат кода (Code Signing).

Пример подписи скрипта:

Set-AuthenticodeSignature -FilePath "C:\Scripts\Secure.ps1" -Certificate (Get-Item Cert:\CurrentUser\My\XXXXXXXX)

При использовании политики AllSigned неподписанные скрипты не будут запускаться, что снижает риск подмены.

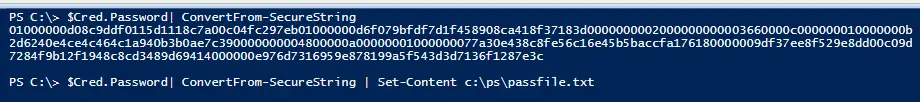

Шифрование и хранение данных

Если в скриптах используются пароли или ключи API, их нельзя хранить в открытом виде. Для защиты используйте:

– ConvertTo-SecureString для преобразования паролей в зашифрованный формат.

– Export-Clixml и Import-Clixml для безопасного хранения учетных данных.

– Azure Key Vault или Windows Credential Manager для централизованного хранения секретов.

Пример шифрования пароля:

"Пароль123" | ConvertTo-SecureString -AsPlainText -Force | ConvertFrom-SecureString | Out-File "C:\secure.txt"

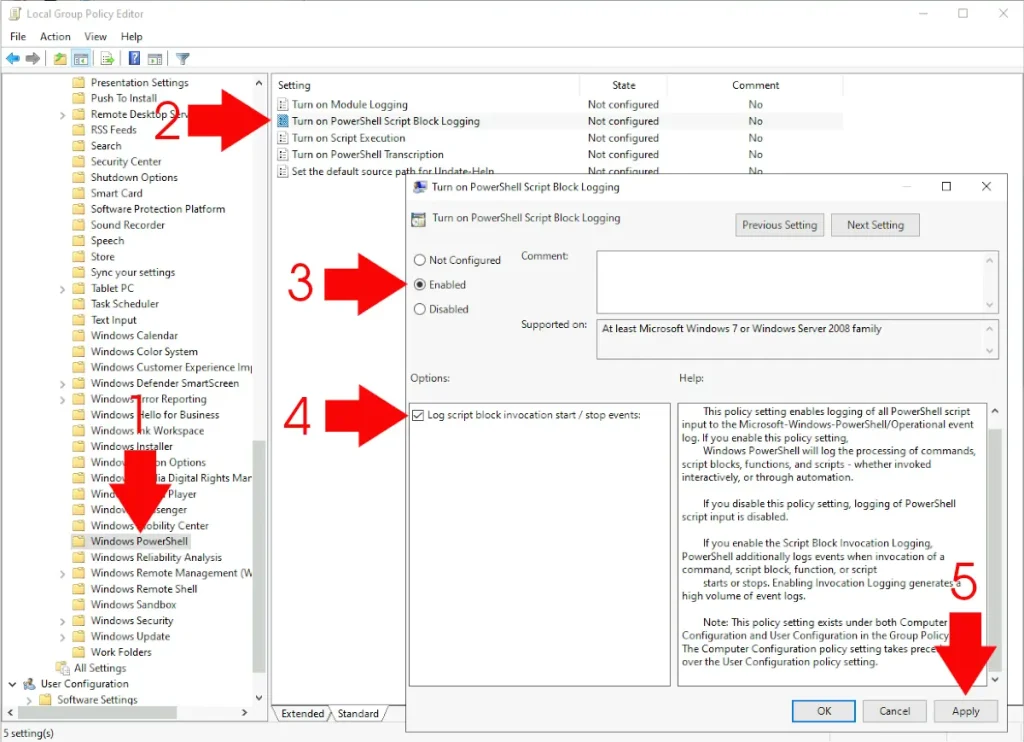

Аудит и мониторинг PowerShell

Чтобы вовремя выявлять подозрительную активность, включите расширенный аудит:

– Включите журнал PowerShell Operational Log через Event Viewer.

– Используйте Script Block Logging для записи выполняемого кода.

– Настройте Windows Defender ATP или SIEM-систему для анализа логов.

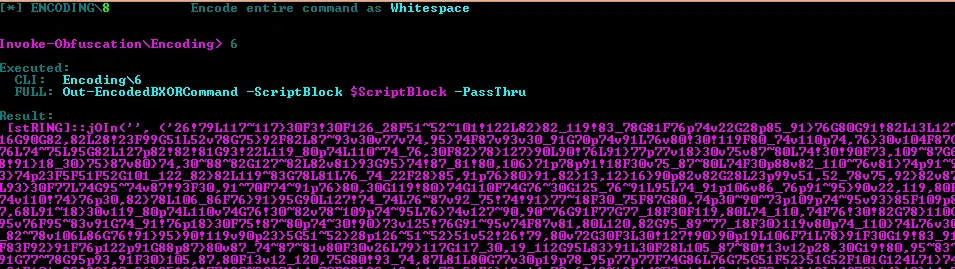

Обфускация и защита исходного кода

Если скрипт содержит конфиденциальную бизнес-логику, стоит защитить его от анализа:

– Используйте PS2EXE для компиляции скриптов в .exe-файлы.

– Применяйте методы обфускации (например, переменные с непонятными именами).

– Храните код в приватных репозиториях (GitHub, Azure DevOps).

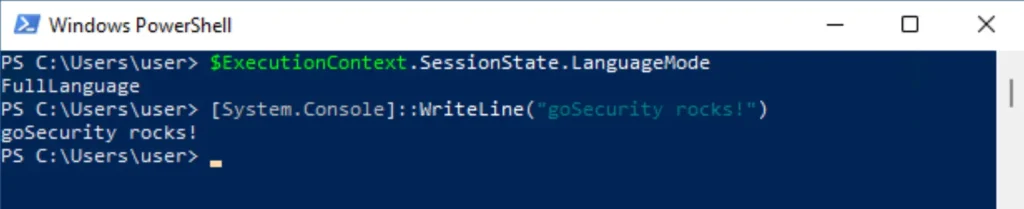

Использование PowerShell Constrained Language Mode

В средах с высоким уровнем безопасности можно включить Constrained Language Mode, который ограничивает выполнение определённых команд и использование .NET API. Это снижает риск эксплуатации PowerShell злоумышленниками.

Проверка режима:

$ExecutionContext.SessionState.LanguageMode

Лучшие практики безопасности PowerShell

– Минимизируйте запуск скриптов от имени администратора.

– Используйте JEA для делегирования задач без выдачи лишних прав.

– Храните секреты только в зашифрованном виде.

– Настраивайте аудит и регулярно проверяйте логи.

– Подписывайте скрипты цифровыми сертификатами.

– Разграничивайте доступ к директориям со скриптами.

PowerShell — это мощный инструмент, но при неправильной настройке он может стать источником уязвимостей. Использование Execution Policy, цифровых подписей, JEA, а также аудит действий помогают создать безопасную среду для администрирования. Подходя к защите PowerShell системно, вы сможете сохранить преимущества автоматизации и при этом минимизировать риски.