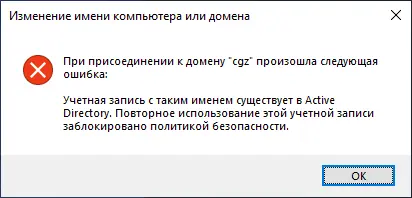

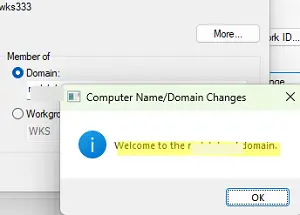

При попытке добавить компьютер в домен Active Directory (AD) может появиться ошибка:

Учетная запись с таким именем существует в Active Directory. Повторное использование этой учетной записи заблокировано политикой безопасности.

Эта проблема связана с обновлениями безопасности Windows, выпущенными в октябре 2022 года, которые усиливают контроль повторного использования существующих учетных записей компьютеров в AD (в рамках защиты от уязвимости CVE-2022-38042). В этой статье мы рассмотрим причины ошибки, способы её устранения и настройку политик для разрешения повторного использования учетных записей.

Причины ошибки

Обновления Windows 2022 года запрещают использование существующих учетных записей компьютеров при добавлении в домен, если пользователь не соответствует следующим условиям:

1. Пользователь создал объект компьютера в AD.

2. Компьютер создан членом группы Администраторы домена.

3. Пользователь входит в группы Администраторы домена, Администраторы предприятия или встроенную группу Администраторы.

4. Пользователь добавлен в политику Domain controller: Allow computer account re-use during domain join (доступна с марта 2023 года).

Если ни одно из условий не выполнено, Active Directory блокирует повторное использование учетной записи, вызывая ошибку.

Диагностика проблемы

Для анализа ошибки проверьте следующие источники:

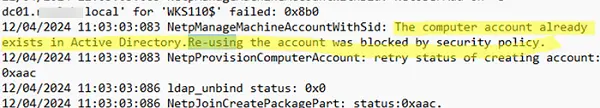

1. Лог NetSetup.LOG:

– Откройте файл C:\Windows\debug\NetSetup.LOG на клиентском компьютере.

– Найдите строки, указывающие на проблему, например:

NetpGetComputerObjectDn: Crack results: (Account already exists) DN = CN=wks110,CN=Computers,DC=softcomputer,DC=local

NetpManageMachineAccountWithSid: The computer account already exists in Active Directory. Re-using the account was blocked by security policy.

2. Журнал событий:

– Откройте Просмотр событий (Win+R, введите eventvwr.msc).

– Перейдите в Журналы Windows → Система.

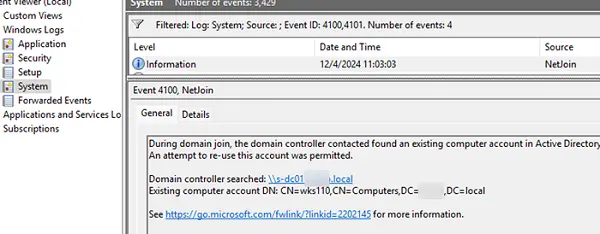

– Найдите событие с EventID 4100 или EventID 4101 от источника Microsoft-Windows-ActiveDirectory_DomainService, например:

During domain join, the domain controller contacted found an existing computer account in Active Directory with the same name.

An attempt to re-use this account was permitted.

Domain controller searched: \\s-dc01.softcomputer.local

Existing computer account DN: CN=wks110,CN=Computers,DC=softcpmputer,DC=local

Быстрое решение: Переименование или удаление учетной записи

Самый простой способ устранить ошибку — избежать повторного использования существующей учетной записи:

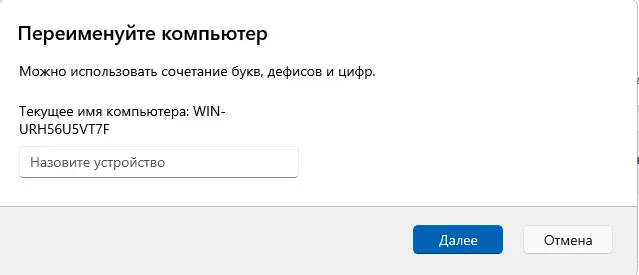

1. Переименование компьютера:

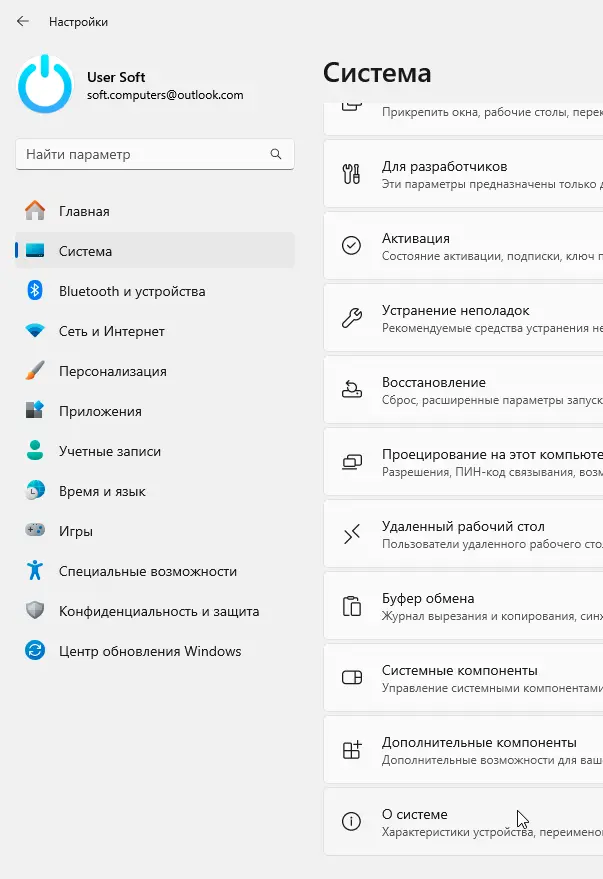

– На клиентском компьютере измените имя:

– Откройте Параметры → Система → О системе → Переименовать этот ПК.

– Перезагрузите компьютер и повторите попытку добавления в домен.

2. Удаление учетной записи из AD:

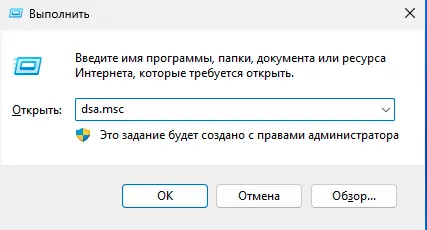

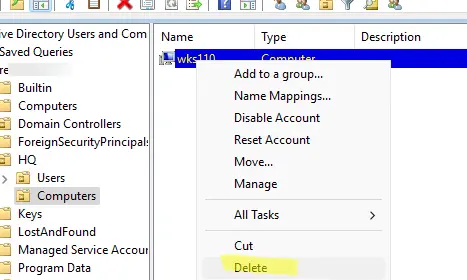

– На контроллере домена откройте Active Directory — пользователи и компьютеры (Win+R, введите dsa.msc).

– Найдите учетную запись компьютера (например, wks110) в контейнере Computers или другой OU.

– Удалите её, щелкнув правой кнопкой мыши и выбрав Удалить.

– Повторите добавление компьютера в домен.

Настройка разрешения повторного использования учетных записей

Если требуется разрешить определенным пользователям повторно использовать существующие учетные записи компьютеров, настройте групповую политику и делегируйте права.

Шаги настройки

1. Создайте группу безопасности:

– На контроллере домена откройте Active Directory — пользователи и компьютеры.

– Создайте новую группу безопасности, например, HQ_Allow_Domain_Join.

– Добавьте в неё пользователей, которым нужно разрешить повторное использование учетных записей.

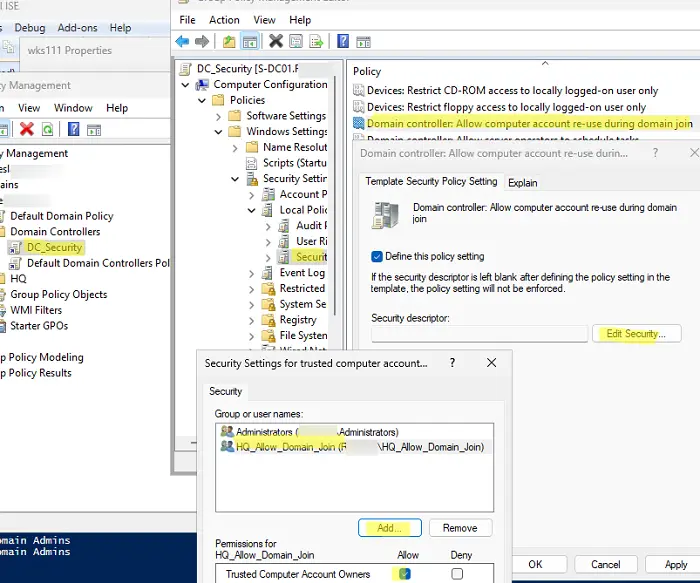

2. Создайте и настройте GPO:

– Откройте Консоль управления групповыми политиками (Win+R, введите gpmc.msc).

– Создайте новую GPO и свяжите её с OU Domain Controllers.

– Щелкните правой кнопкой мыши по GPO и выберите Изменить.

– Перейдите в Конфигурация компьютера → Политики → Параметры Windows → Параметры безопасности → Локальные политики → Параметры безопасности.

– Найдите политику Контроллер домена: разрешить повторное использование учетной записи компьютера при присоединении к домену.

– Включите политику, нажмите Изменить параметры безопасности и добавьте созданную группу (HQ_Allow_Domain_Join).

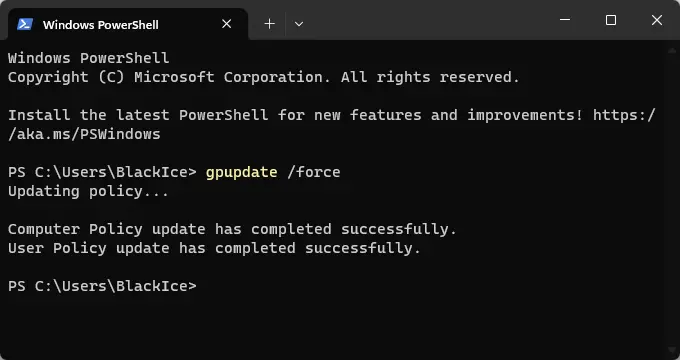

3. Примените GPO:

– Выполните на контроллере домена команду:

gpupdate /force

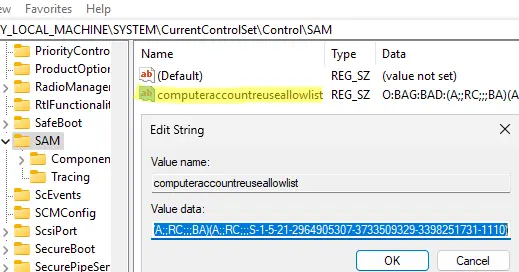

4. Проверьте реестр:

– После применения GPO в реестре контроллера домена появится параметр:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SAM\computeraccountreuseallowlist

Значение содержит список групп в формате SDDL, которым разрешено повторное использование учетных записей.

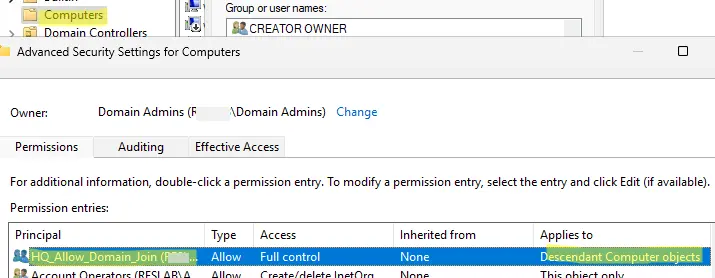

5. Делегируйте права в AD:

– Убедитесь, что группе HQ_Allow_Domain_Join или её членам делегированы права на управление учетными записями компьютеров в целевой OU:

– В Active Directory — пользователи и компьютеры щелкните правой кнопкой мыши на OU (например, Computers).

– Выберите Делегировать управление.

– Добавьте группу и предоставьте права, такие как Создание объектов компьютера и Удаление объектов компьютера.

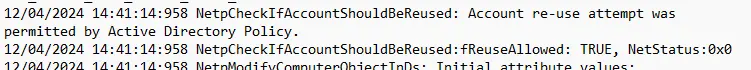

Проверка результата

После настройки пользователи из группы HQ_Allow_Domain_Join смогут добавлять компьютеры в домен, используя существующие учетные записи.

Проверьте лог C:\Windows\debug\NetSetup.LOG на клиентском компьютере. Успешная операция будет сопровождаться строками:

NetpCheckIfAccountShouldBeReused: Account re-use attempt was permitted by Active Directory Policy.

NetpCheckIfAccountShouldBeReused: fReuseAllowed: TRUE, NetStatus: 0x0

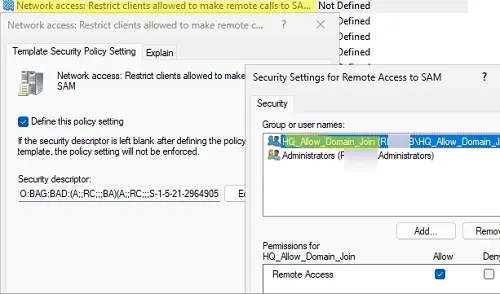

Устранение проблем

Если ошибка сохраняется, проверьте NetSetup.LOG на наличие строки:

Active Directory Policy check with SAM_DOMAIN_JOIN_POLICY_LEVEL_V2 returned NetStatus: 0x5.

Это указывает на отсутствие у пользователя прав на удаленное подключение к базе SAM контроллера домена. Для устранения:

1. Настройте политику сетевого доступа:

– Откройте Редактор групповой политики для GPO, связанной с OU Domain Controllers.

– Перейдите в Конфигурация компьютера → Политики → Параметры Windows → Параметры безопасности → Локальные политики → Параметры безопасности.

– Найдите политику Сетевой доступ: ограничение клиентов, которым разрешено выполнять удаленные вызовы к SAM.

– Включите политику и добавьте группу HQ_Allow_Domain_Join в список разрешенных.

2. Примените изменения:

gpupdate /force

Рекомендации

– Минимизируйте состав группы: Включайте в группу HQ_Allow_Domain_Join только необходимых пользователей для соблюдения принципа наименьших привилегий.

– Логирование: Регулярно проверяйте NetSetup.LOG и Журнал событий для диагностики проблем с присоединением к домену.

– Обновления: Убедитесь, что все контроллеры домена имеют актуальные обновления, включая исправления для CVE-2022-38042.

– Альтернатива: Если повторное использование учетных записей не требуется, используйте уникальные имена компьютеров или очищайте старые записи перед добавлением в домен.

Ошибка Учетная запись с таким именем существует в Active Directory возникает из-за усиления безопасности в обновлениях Windows 2022 года. Переименование компьютера или удаление учетной записи из AD — простые способы решения. Для повторного использования учетных записей настройте групповую политику Domain controller: Allow computer account re-use during domain join и делегируйте права группе пользователей. Настройка доступа к SAM устраняет дополнительные ограничения. Эти методы обеспечивают гибкость и безопасность при добавлении компьютеров в домен Active Directory.